Aktuelles

Massive Angriffswelle mit Schadsoftware QakBot

05.11.2021

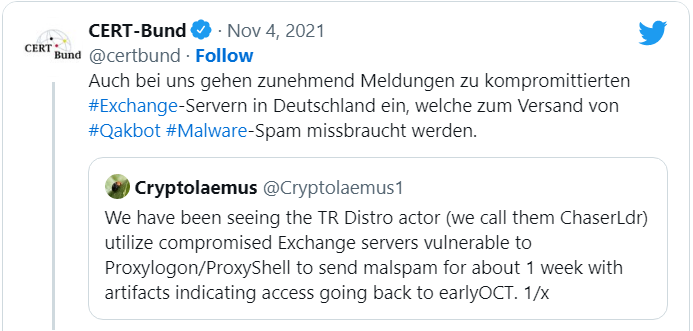

Seit kurzer Zeit beobachten wir eine neue Angriffswelle mit der Schadsoftware QakBot, die als Nachfolger der Malware Emotet gesehen wird.

Bemerkenswert dabei: Ein Angriffsweg führt dabei über die eigentlich schon längst geschlossene ProxyShell-Lücke in Microsoft-Exchange Servern. Über diese Lücke wird Zugriff auf Mailpostfächer des Exchange-Systems genommen und in der Folge dann schadhafte E-Mails versendet. Interessant ist in diesem Zusammenhang, dass bei diesem Verbreitungsweg eventuell vorhandene Anti-Malware Appliances einfach übergangen werden, da die Mails an diesen vorbeilaufen.

In den Mails befindet sich eine bekannte E-Mailkommunikation, die den Empfänger dazu bringen soll, den enthaltenen Link oder einen ZIP-Anhang zu öffnen. Hinter den Verlinkungen oder den Anhängen verbergen sich Office-Dokumente (in unseren Beobachtungen Excel-Tabellen mit der Endung *.xls), die beim Öffnen und Aktivierung der aktiven Inhalte zum Herunterladen der Payload (QakBot) von verschiedenen Servern führt.

Teilweise wurde darüber hinaus festgestellt, dass die Office-Dokument beispielsweise von Microsoft Defender nicht als schadhaft erkannt werden.

Auch das BSI warnt am 04.11.2021 vor dieser neuen Welle und zeigt entsprechende E-Mails:

Empfohlene Maßnahmen:

Ausführliche Analysen von QakBot:

https://securelist.com/qakbot-technical-analysis/103931/

https://blog.talosintelligence.com/2021/10/squirrelwaffle-emerges.html

Detaillierte Beschreibung von QakBot hinsichtlich Wirkungsweise und Persistierung:

https://attack.mitre.org/software/S0650/

Weitere Analysen können in der Malpedia von Fraunhofer gefunden werden:

https://malpedia.caad.fkie.fraunhofer.de/details/win.qakbot

Bei URLhaus können über die Stichwortsuche nach "QakBot" entsprechende Serversysteme selektiert werden, die QakBot verteilen bzw. als C2-Server eingesetzt werden:

https://urlhaus.abuse.ch/browse/tag/Qakbot

Eine ausführliche Liste mit QakBot IOCs findet sich unter:

https://github.com/executemalware/Malware-IOCs

Seit kurzer Zeit beobachten wir eine neue Angriffswelle mit der Schadsoftware QakBot, die als Nachfolger der Malware Emotet gesehen wird.

Bemerkenswert dabei: Ein Angriffsweg führt dabei über die eigentlich schon längst geschlossene ProxyShell-Lücke in Microsoft-Exchange Servern. Über diese Lücke wird Zugriff auf Mailpostfächer des Exchange-Systems genommen und in der Folge dann schadhafte E-Mails versendet. Interessant ist in diesem Zusammenhang, dass bei diesem Verbreitungsweg eventuell vorhandene Anti-Malware Appliances einfach übergangen werden, da die Mails an diesen vorbeilaufen.

In den Mails befindet sich eine bekannte E-Mailkommunikation, die den Empfänger dazu bringen soll, den enthaltenen Link oder einen ZIP-Anhang zu öffnen. Hinter den Verlinkungen oder den Anhängen verbergen sich Office-Dokumente (in unseren Beobachtungen Excel-Tabellen mit der Endung *.xls), die beim Öffnen und Aktivierung der aktiven Inhalte zum Herunterladen der Payload (QakBot) von verschiedenen Servern führt.

Teilweise wurde darüber hinaus festgestellt, dass die Office-Dokument beispielsweise von Microsoft Defender nicht als schadhaft erkannt werden.

Auch das BSI warnt am 04.11.2021 vor dieser neuen Welle und zeigt entsprechende E-Mails:

Empfohlene Maßnahmen:

- Prüfen Sie Ihre Exchange-Systeme auf aktuelle Patches und die Absicherung gegen die ProxyShell-Lücke

- Untersuchen Sie Ihr Netzwerk auf Befall mit QakBot indem Sie auf die unten genannten IOCs prüfen

- Prüfen Sie Ihr Netzwerk auf verdächtige Aktionen (beispielsweise Starten von Prozessen auf Serversystemen mit administrativen Rechten, Anlegen von Benutzern im Active Directory)

- Prüfen Sie auf das Vorhandensein von Backups und sichern sie diese gegen unberechtigten Zugang (Offline-Backup)

Ausführliche Analysen von QakBot:

https://securelist.com/qakbot-technical-analysis/103931/

https://blog.talosintelligence.com/2021/10/squirrelwaffle-emerges.html

Detaillierte Beschreibung von QakBot hinsichtlich Wirkungsweise und Persistierung:

https://attack.mitre.org/software/S0650/

Weitere Analysen können in der Malpedia von Fraunhofer gefunden werden:

https://malpedia.caad.fkie.fraunhofer.de/details/win.qakbot

Bei URLhaus können über die Stichwortsuche nach "QakBot" entsprechende Serversysteme selektiert werden, die QakBot verteilen bzw. als C2-Server eingesetzt werden:

https://urlhaus.abuse.ch/browse/tag/Qakbot

Eine ausführliche Liste mit QakBot IOCs findet sich unter:

https://github.com/executemalware/Malware-IOCs

Permanenter Link zu diesem Artikel auf zac-niedersachsen.de:

https://zac-niedersachsen.de/artikel/61

Klicken Sie hier und abonnieren Sie unseren Newsletter.

Achtung: Payroll-Scam

05.10.2021

Im englischsprachigen Raum ist die hier geschilderte Variante des Betruges schon länger bekannt. Jetzt sind die ersten Fälle auch in Deutschland bekannt geworden und veranlassen uns, diese Warnmeldung zu veröffentlichen.

Worum geht es? Im Prinzip handelt es sich beim sog. Payroll-Scam um eine Variantes des sog. Social-Engineerings. Ein Täter informiert sich zunächst über die Abteilungen und den Aufbau einer Firma im Internet (z.B. bei Xing, Linkedin oder Facebook) und schreibt unter dem Namen eines real existierenden Mitarbeitenden die Personalabteilung an. Als E-Mailadresse verwendet der Täter einfach eine frisch eingerichtete Adresse von GMail oder einem anderen Anbieter mit dem Namen des Mitarbeitenden.

Der Inhalt der Mail lautet dann ungefähr so oder zumindest ähnlich:

Hallo ,

Ich habe die Bank gewechselt und möchte meine Gehaltsangaben ändern. Wird diese Änderung vor

dem aktuellen Zahlungstermin wirksam?

Bleib sicher,

Vorname Nachname des Mitarbeiters

Wenn die Mitarbeiterin oder der Mitarbeiter der Personalabteilung auf diese Mail eingeht, wird vom Täter eine Bankverbindung mit der Bitte um schnelle Änderung mitgeteilt.

Im englischsprachigen Raum ist die hier geschilderte Variante des Betruges schon länger bekannt. Jetzt sind die ersten Fälle auch in Deutschland bekannt geworden und veranlassen uns, diese Warnmeldung zu veröffentlichen.

Worum geht es? Im Prinzip handelt es sich beim sog. Payroll-Scam um eine Variantes des sog. Social-Engineerings. Ein Täter informiert sich zunächst über die Abteilungen und den Aufbau einer Firma im Internet (z.B. bei Xing, Linkedin oder Facebook) und schreibt unter dem Namen eines real existierenden Mitarbeitenden die Personalabteilung an. Als E-Mailadresse verwendet der Täter einfach eine frisch eingerichtete Adresse von GMail oder einem anderen Anbieter mit dem Namen des Mitarbeitenden.

Der Inhalt der Mail lautet dann ungefähr so oder zumindest ähnlich:

Hallo ,

Ich habe die Bank gewechselt und möchte meine Gehaltsangaben ändern. Wird diese Änderung vor

dem aktuellen Zahlungstermin wirksam?

Bleib sicher,

Vorname Nachname des Mitarbeiters

Wenn die Mitarbeiterin oder der Mitarbeiter der Personalabteilung auf diese Mail eingeht, wird vom Täter eine Bankverbindung mit der Bitte um schnelle Änderung mitgeteilt.

- Verhaltenshinweise:

- Nehmen Sie immer über einen alternativen Kommunikationsweg, beispielsweise über eine intern hinterlegte Telefonnummer, Kontakt mit dem anfragenden Mitarbeitenden auf

- Vereinbaren Sie feste Kommunikationswege und Prozesse für die Änderung von wichtigen Daten Ihrer Mitarbeitenden

- Sollte es zu einem Schaden gekommen sein, erstatten Sie Anzeige bei Ihrer zuständigen Polizeidienststelle oder wenden Sie sich gerne an uns

Permanenter Link zu diesem Artikel auf zac-niedersachsen.de:

https://zac-niedersachsen.de/artikel/60

Klicken Sie hier und abonnieren Sie unseren Newsletter.

Schadsoftware getarnt als Unterlassungserklärung

16.06.2021

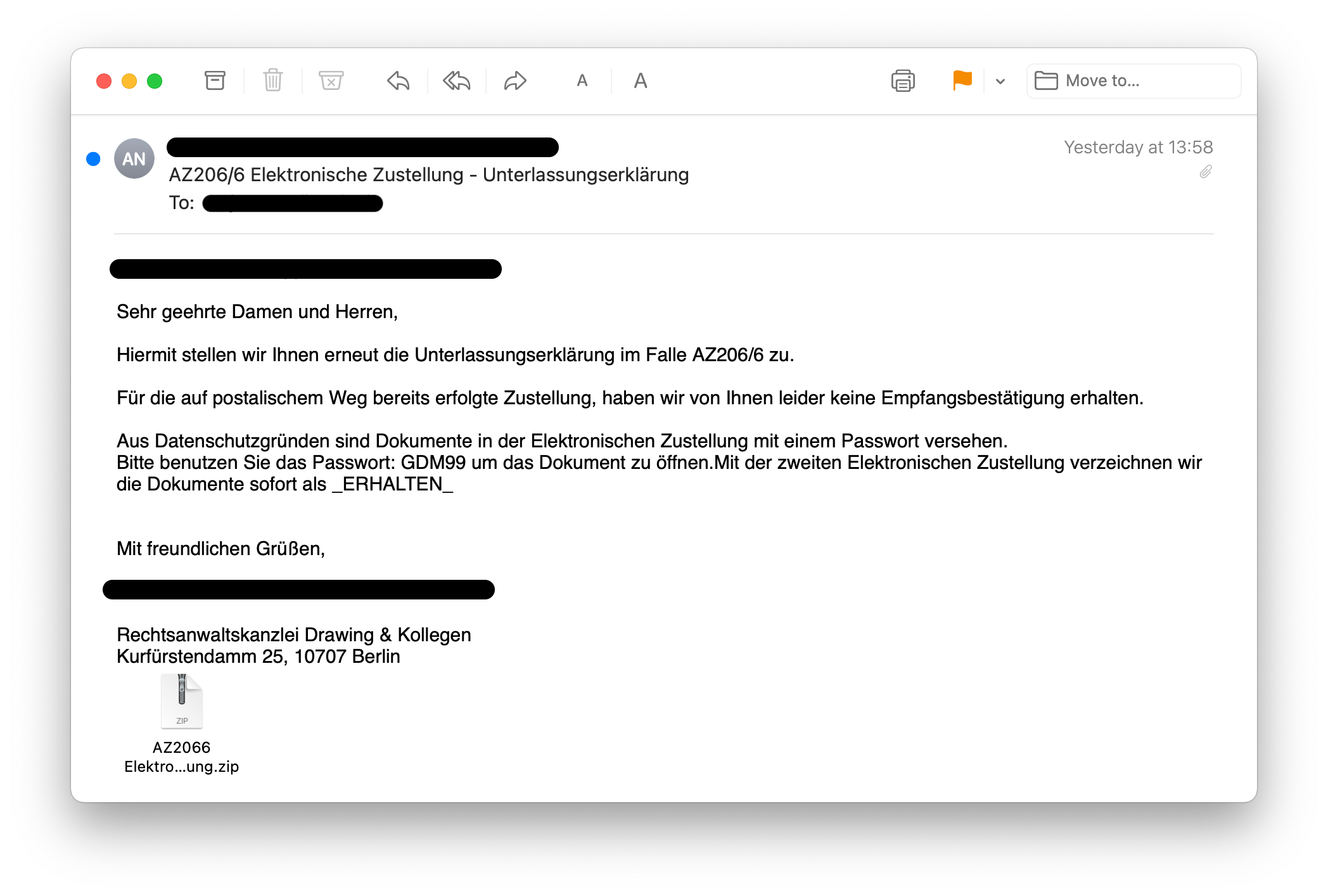

Zurzeit beobachten wir eine Spam-Kampagne, bei welcher Unternehmen im Namen einer (nicht-existierenden) Rechtsanwaltskanzlei angeschrieben werden.

Das Ziel der Kampagne scheint Informationsbeschaffung zu sein. Nach Ausführung des Skriptes werden Informationen zum Nutzer, dessen Computer und Netzwerk (inkl. Prozesse, Antiviren-Software und ggf. Domäne) gesammelt und an einen Command and Control Server gemeldet.

Solche Werkzeuge fungieren oft als "Vorläufer" für weitere Schadsoftware, d.h. sie schaffen den initialen Zugang zum Computer/Netzwerk, sammeln Informationen dazu und leiten diese aus. Anhand dessen können weitere Angriffe erfolgen.

Detaillierte Beschreibung

Die E-Mail enthält eine Passwort-geschützte ZIP Datei (das Passwort steht im Text der Mail), die angeblich eine Unterlassungserklärung ist. Diese ZIP Datei enthält wiederum eine JavaScript Datei (getarnt als PDF), die bei Ausführung Informationen unter Nutzung des Windows "cmd"-Befehls sammelt.

Die gesammelten Daten werden an einen Command and Control Server mittels HTTP-POST Request gesendet. Die Antwort des Servers wird ausgewertet, sodass über diesen Weg eine Erweiterung der Funktionalität des Skriptes möglich wäre (beispielsweise das Nachladen anderer Schadsoftware).

Persistiert wird sich über einen Startup Ordner Eintrag.

IoCs

Dateien (die uns übersandten Anhänge sind bislang alle identisch):

hxxps://rootpass[.]top/update[.]php

E-Mail:

Zurzeit beobachten wir eine Spam-Kampagne, bei welcher Unternehmen im Namen einer (nicht-existierenden) Rechtsanwaltskanzlei angeschrieben werden.

Das Ziel der Kampagne scheint Informationsbeschaffung zu sein. Nach Ausführung des Skriptes werden Informationen zum Nutzer, dessen Computer und Netzwerk (inkl. Prozesse, Antiviren-Software und ggf. Domäne) gesammelt und an einen Command and Control Server gemeldet.

Solche Werkzeuge fungieren oft als "Vorläufer" für weitere Schadsoftware, d.h. sie schaffen den initialen Zugang zum Computer/Netzwerk, sammeln Informationen dazu und leiten diese aus. Anhand dessen können weitere Angriffe erfolgen.

Detaillierte Beschreibung

Die E-Mail enthält eine Passwort-geschützte ZIP Datei (das Passwort steht im Text der Mail), die angeblich eine Unterlassungserklärung ist. Diese ZIP Datei enthält wiederum eine JavaScript Datei (getarnt als PDF), die bei Ausführung Informationen unter Nutzung des Windows "cmd"-Befehls sammelt.

Die gesammelten Daten werden an einen Command and Control Server mittels HTTP-POST Request gesendet. Die Antwort des Servers wird ausgewertet, sodass über diesen Weg eine Erweiterung der Funktionalität des Skriptes möglich wäre (beispielsweise das Nachladen anderer Schadsoftware).

Persistiert wird sich über einen Startup Ordner Eintrag.

IoCs

Dateien (die uns übersandten Anhänge sind bislang alle identisch):

SHA256: f7d32dacc13c20947e1e30833c1b1492179fd101748dc1fedbeff40d766f53f7

AZ2066 Elektronische Zustellung.pdf.jsSHA256: e27179f833231296d3e0cf41d418c6e8575c5382b1ed447de7fd27c4b2d65e7f

AZ2066 Elektronische Zustellung.zip

hxxps://rootpass[.]top/update[.]php

E-Mail:

- Absender: mitteilungen [at] drawingpartner [dot] com

- Betreff: AZ206/6 Elektronische Zustellung - Unterlassungserklärung

Permanenter Link zu diesem Artikel auf zac-niedersachsen.de:

https://zac-niedersachsen.de/artikel/59

Klicken Sie hier und abonnieren Sie unseren Newsletter.

Decryptor für Avaddon Ransomware verfügbar

15.06.2021

Die Gruppe hinter der Ransomware (Erpressungstrojaner) Avaddon hat angekündigt, dass sie ihr Geschäft aufgegeben haben. Es wurden in diesem Zusammenhang ca. 3000 Keys zur Entschlüsselung veröffentlicht; die Echtheit dieser wurde von einigen Sicherheitsforschern sowie Antiviren-Herstellern geprüft und bestätigt.

Kostenlose Decryptoren von Antiviren-Herstellern:

Die Gruppe hinter der Ransomware (Erpressungstrojaner) Avaddon hat angekündigt, dass sie ihr Geschäft aufgegeben haben. Es wurden in diesem Zusammenhang ca. 3000 Keys zur Entschlüsselung veröffentlicht; die Echtheit dieser wurde von einigen Sicherheitsforschern sowie Antiviren-Herstellern geprüft und bestätigt.

- Bleeping Computer (English): Avaddon ransomware shuts down and releases decryption keys

- Heise: Macher der Ransomware Avaddon geben auf und veröffentlichen Schlüssel

Kostenlose Decryptoren von Antiviren-Herstellern:

- Emsisoft https://www.emsisoft.com/ransomware-decryption-tools/avaddon

- BitDefender https://download.bitdefender.com/am/malware_removal/BDAvaddonDecryptor.exe

- Anleitung BitDefender (English) https://www.nomoreransom.org/uploads/Avaddon_documentation.pdf

Permanenter Link zu diesem Artikel auf zac-niedersachsen.de:

https://zac-niedersachsen.de/artikel/58

Klicken Sie hier und abonnieren Sie unseren Newsletter.

BSI ruft begrenzte IT-KRISE aus

11.03.2021

Am 02. März 2021 [1] gab Microsoft bekannt, dass vier Zero-Day Schwachstellen im Exchange Server aktiv ausgenutzt werden, die zusammen Angreifern weitreichende Kompromittierungen ermöglichen können. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) ruft in diesem Zusammenhang die Bedrohungslage Rot aus:

Die Schwachstellen können zwar mit Einspielen der Out-of-Band Patches vom 03. März geschlossen werden, jedoch kann eine vorherige Kompromittierung zur Folge haben, dass Angreifer bereits Ihre Netzwerke gekapert haben. In diesem Sinne muss auch nach Einspielen der Patches trotzdem untersucht werden, ob eine Kompromittierung vorhanden ist.

Ein Handeln ist erforderlich!

https://www.bsi.bund.de/DE/Themen/Empfehlungen-nach-Angriffszielen/Server/Microsoft-Exchange_Schwachstelle/schwachstelle_exchange_server_node.html

Aktuelle Erkenntnisse zeigen, dass mehrere Tätergruppierungen weltweit diese Sicherheitslücken aktiv ausnutzen.

Update vom 12.03.2021

Im Internet kursieren jetzt die ersten Meldungen darüber, dass Angreifer unter Nutzung der Exchange Schwachstellen Systeme verschlüsselt haben:

Es ist davon auszugehen, dass finanziell-motivierte Täter diese Schwachstellen zeitnah verstärkt ausnutzen werden.

Am 02. März 2021 [1] gab Microsoft bekannt, dass vier Zero-Day Schwachstellen im Exchange Server aktiv ausgenutzt werden, die zusammen Angreifern weitreichende Kompromittierungen ermöglichen können. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) ruft in diesem Zusammenhang die Bedrohungslage Rot aus:

Die IT-Bedrohungslage ist extrem kritisch. Ausfall vieler Dienste, der Regelbetrieb kann nicht aufrecht erhalten werden.

Die Schwachstellen können zwar mit Einspielen der Out-of-Band Patches vom 03. März geschlossen werden, jedoch kann eine vorherige Kompromittierung zur Folge haben, dass Angreifer bereits Ihre Netzwerke gekapert haben. In diesem Sinne muss auch nach Einspielen der Patches trotzdem untersucht werden, ob eine Kompromittierung vorhanden ist.

Ein Handeln ist erforderlich!

https://www.bsi.bund.de/DE/Themen/Empfehlungen-nach-Angriffszielen/Server/Microsoft-Exchange_Schwachstelle/schwachstelle_exchange_server_node.html

Aktuelle Erkenntnisse zeigen, dass mehrere Tätergruppierungen weltweit diese Sicherheitslücken aktiv ausnutzen.

Update vom 12.03.2021

Im Internet kursieren jetzt die ersten Meldungen darüber, dass Angreifer unter Nutzung der Exchange Schwachstellen Systeme verschlüsselt haben:

Es ist davon auszugehen, dass finanziell-motivierte Täter diese Schwachstellen zeitnah verstärkt ausnutzen werden.

Maßnahmen

- Informieren Sie sich umgehend, ob Sie betroffen sein könnten. Wenn dies der Fall ist, sollten Sie von einer Kompromittierung ausgehen und umgehend den Maßnahmen des BSI folgen:

https://bsi.bund.de/exchange-schwachstellen

Das BSI hat viele Informationen aus verschiedenen Quellen zur Verfügung gestellt, inklusive Hilfen zur Detektion und Reaktion bei Betroffenheit. - Wenn Sie in Niedersachsen als Unternehmen oder Behörde betroffen sind, melden Sie sich gerne bei uns.

Permanenter Link zu diesem Artikel auf zac-niedersachsen.de:

https://zac-niedersachsen.de/artikel/57

Klicken Sie hier und abonnieren Sie unseren Newsletter.

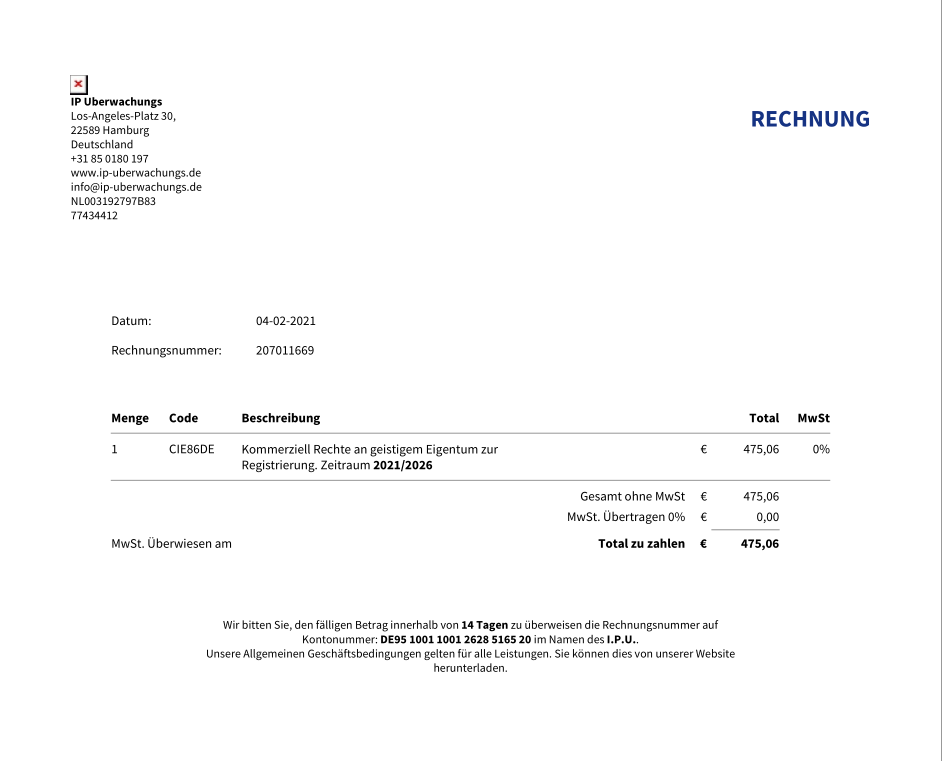

Weitere Phantasie-Rechnungen im Umlauf - u.a. ProLifeGroupUG und IP Uberwachungs

05.02.2021

Bereits im Februar vor einem Jahr haben wir vor einer Masche gewarnt, um ahnungslosen Geschäftsleuten das Geld aus der Tasche zu ziehen. Dabei wurden damals Phantasierechnungen im Namen einer angeblichen United Hosting Deutschland per Mail versendet. Jetzt sind innerhalb kurzer Zeit zwei weitere Varianten bei uns im Trojanerkonto aufgetaucht. Diese möchten wir gerne kurz vorstellen, denn in Zeiten der Corona-Pandemie sind viele Geschäftsabläufe vermutlich noch anfälliger für derartige Betrugsversuche.

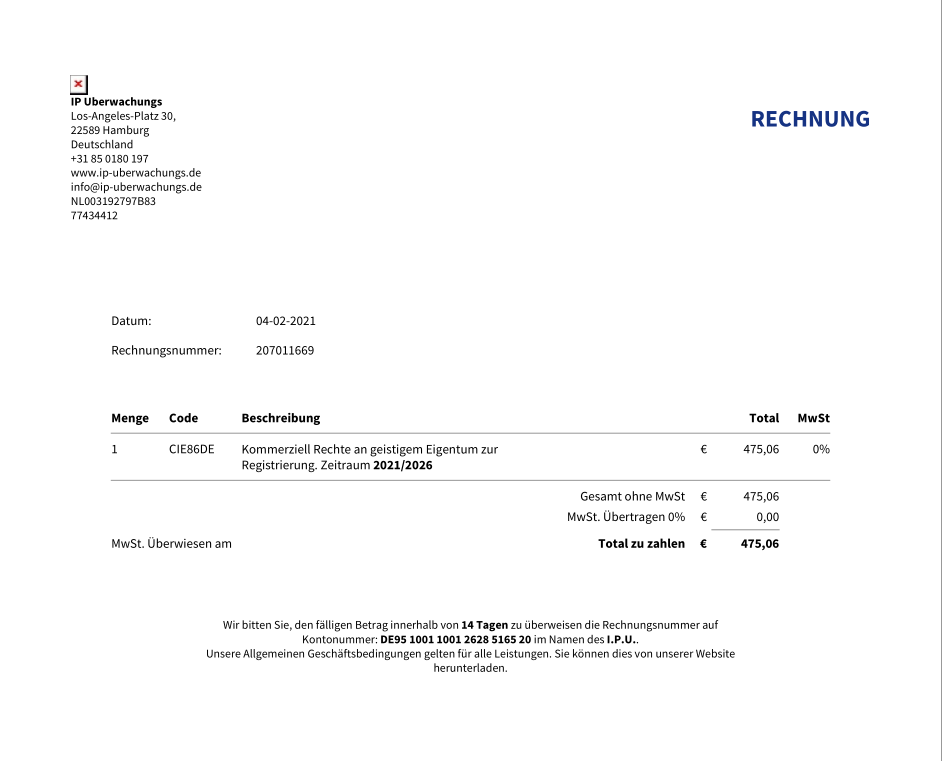

1. Variante der sogenannten IP Uberwachungs:

ip uberwachungs los angeles platz hamburg geistigem Eigentum registrierung

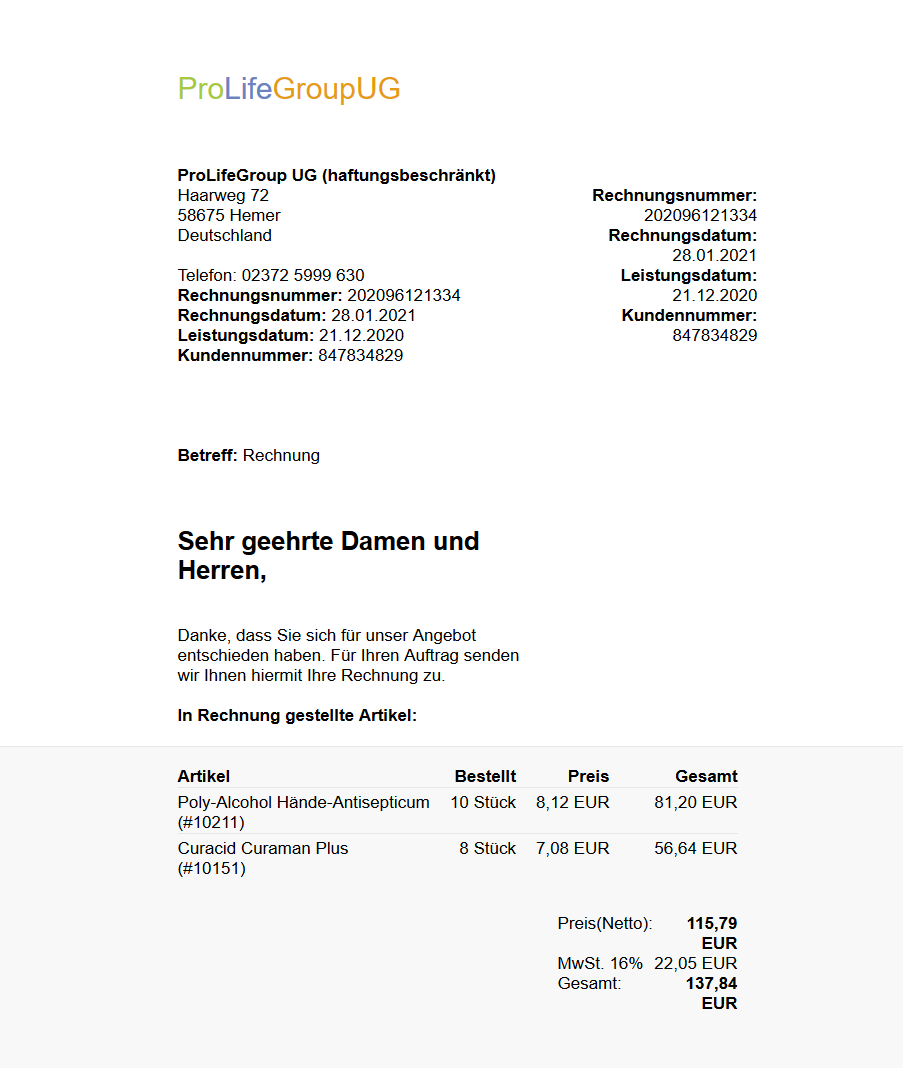

2. Variante einer sogenannten ProLifeGroupUG:

prolifegroup hemer rechnung antisepticum curaman plus

Update vom 23.06.2021: Es sind offenbar weitere Varianten von den folgenden Absendern im Umlauf:

Weitere Tipps und Hinweise:

Wenn Sie Anzeige erstatten möchten, suchen Sie Ihre örtliche Polizei-Dienststelle auf oder nutzen Sie gern auf Grund der aktuellen Kontaktbeschränkungen die für Ihr Bundesland zuständige Onlinewache. In Niedersachsen ist diese beispielsweise unter https://www.onlinewache.polizei.niedersachsen.de/ erreichbar.

Weitere Quellen und Verweise:

https://www.mimikama.at/aktuelles/gefaelschte-rechnung-desinfektionsmittel/

Bereits im Februar vor einem Jahr haben wir vor einer Masche gewarnt, um ahnungslosen Geschäftsleuten das Geld aus der Tasche zu ziehen. Dabei wurden damals Phantasierechnungen im Namen einer angeblichen United Hosting Deutschland per Mail versendet. Jetzt sind innerhalb kurzer Zeit zwei weitere Varianten bei uns im Trojanerkonto aufgetaucht. Diese möchten wir gerne kurz vorstellen, denn in Zeiten der Corona-Pandemie sind viele Geschäftsabläufe vermutlich noch anfälliger für derartige Betrugsversuche.

1. Variante der sogenannten IP Uberwachungs:

ip uberwachungs los angeles platz hamburg geistigem Eigentum registrierung

2. Variante einer sogenannten ProLifeGroupUG:

prolifegroup hemer rechnung antisepticum curaman plus

Update vom 23.06.2021: Es sind offenbar weitere Varianten von den folgenden Absendern im Umlauf:

- IP Alpenlander

- Weblizenz Sicherheit

Weitere Tipps und Hinweise:

- Rufen Sie sich ins Bewusstsein, bei welchem Anbieter Sie Dienstleistungen oder Waren bestellt haben.

- Prüfen Sie und Ihre Mitarbeiter/innen jede Rechnung auf Plausibilität.

- Halten Sie im Zweifel Rückfrage beim Rechnungsersteller und zwar auf einem alternativen Kommunikationsweg. Recherchieren Sie dazu die Firma und Erreichbarkeit im Internet.

- Fragen Sie ggf. bei Vorgesetzten nach wenn Sie unsicher sind!

Wenn Sie Anzeige erstatten möchten, suchen Sie Ihre örtliche Polizei-Dienststelle auf oder nutzen Sie gern auf Grund der aktuellen Kontaktbeschränkungen die für Ihr Bundesland zuständige Onlinewache. In Niedersachsen ist diese beispielsweise unter https://www.onlinewache.polizei.niedersachsen.de/ erreichbar.

Weitere Quellen und Verweise:

https://www.mimikama.at/aktuelles/gefaelschte-rechnung-desinfektionsmittel/

Permanenter Link zu diesem Artikel auf zac-niedersachsen.de:

https://zac-niedersachsen.de/artikel/56

Klicken Sie hier und abonnieren Sie unseren Newsletter.

Ransomware 2.0 - Aktuelles und Tipps

21.12.2020

Ransomware (Erpressungstrojaner, Verschlüsselungstrojaner) ist seit Jahren eine der größten Bedrohungen im digitalen Raum, sowohl für private als auch gewerbliche Nutzer und Netzwerke. Ein schwerer Vorfall kann nicht nur einen kompletten Datenverlust bedeuten, sondern auch die Veröffentlichung sensibler oder geheimer Daten.

In den letzten Monaten haben wir einen deutlichen Anstieg der Vorfälle in Niedersachsen beobachtet; diese Entwicklung spiegelt sich weltweit wider. Mit diesem Post wollen wir nochmal das Thema aufgreifen, aktuelle Information mitteilen und einige Vorschläge geben, wie Sie sich präventiv schützen können und was bei einem Vorfall zu beachten ist.

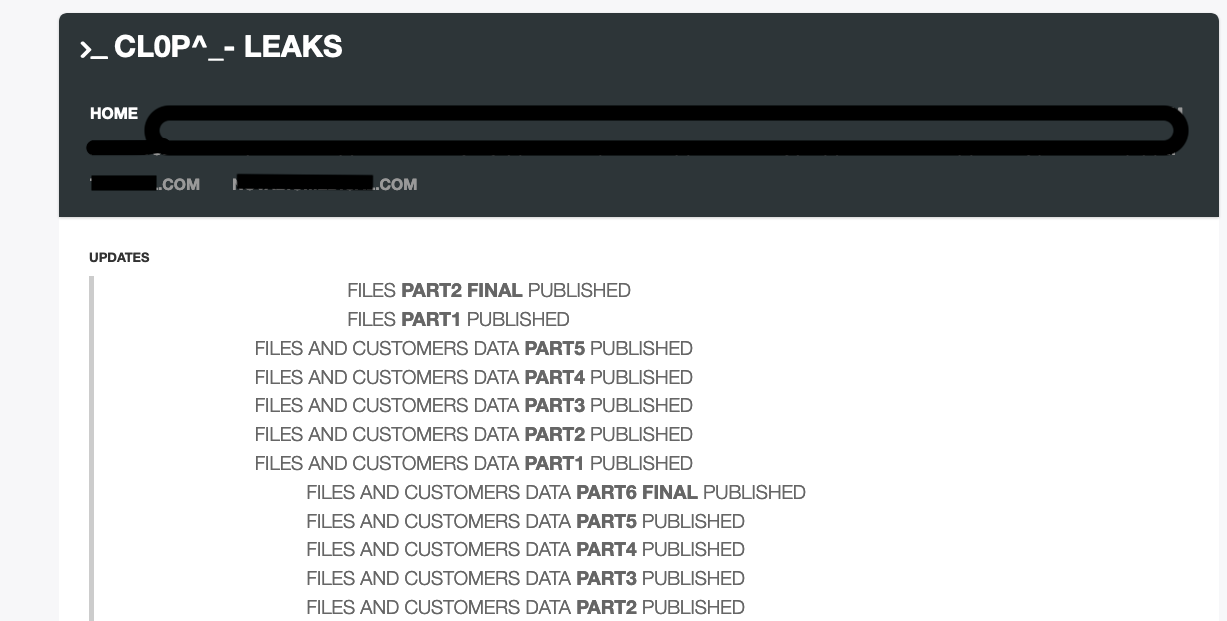

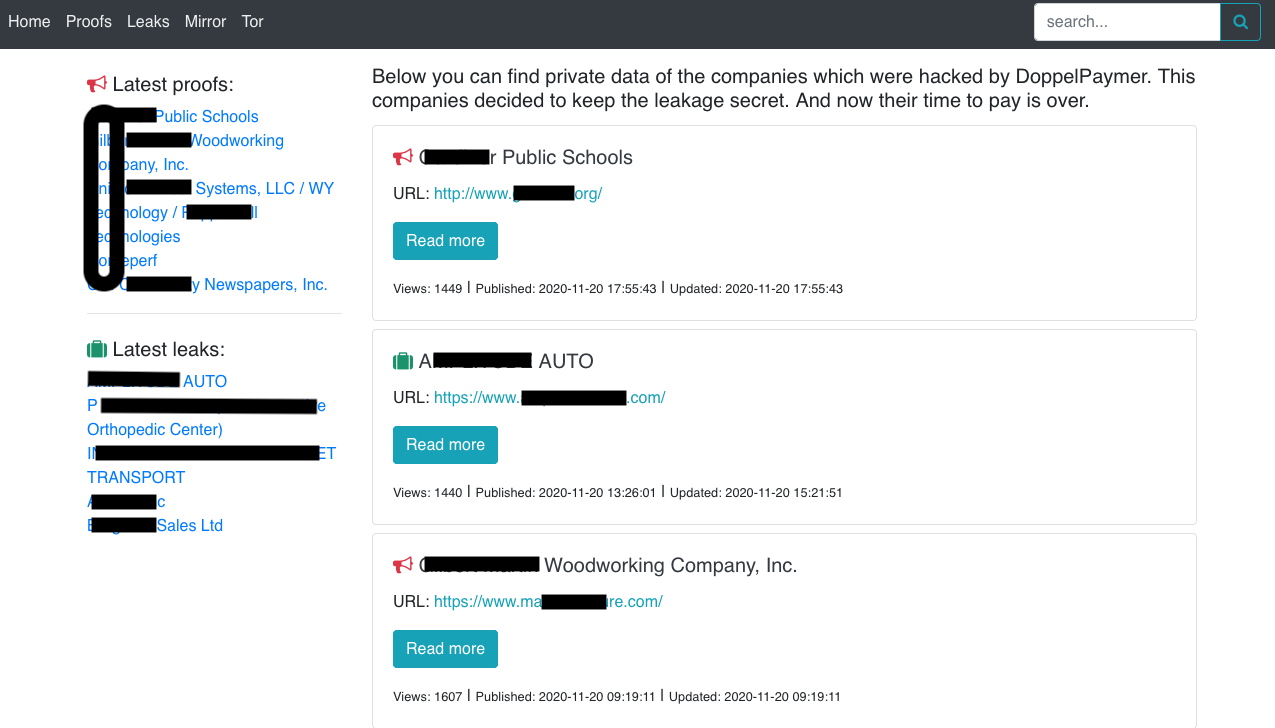

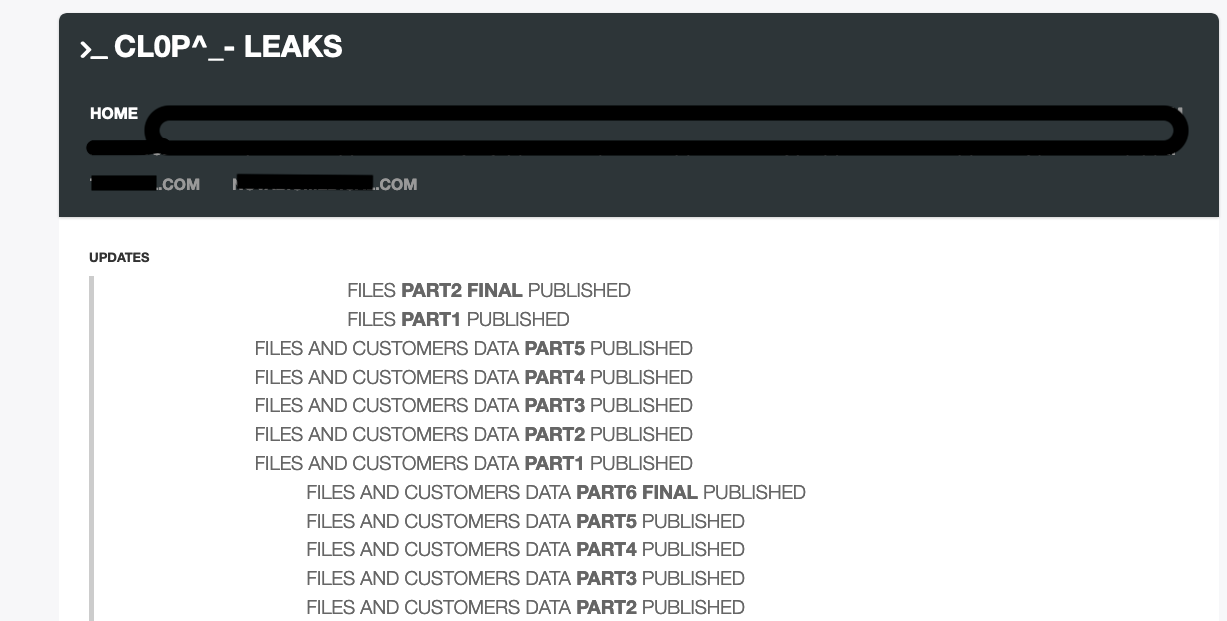

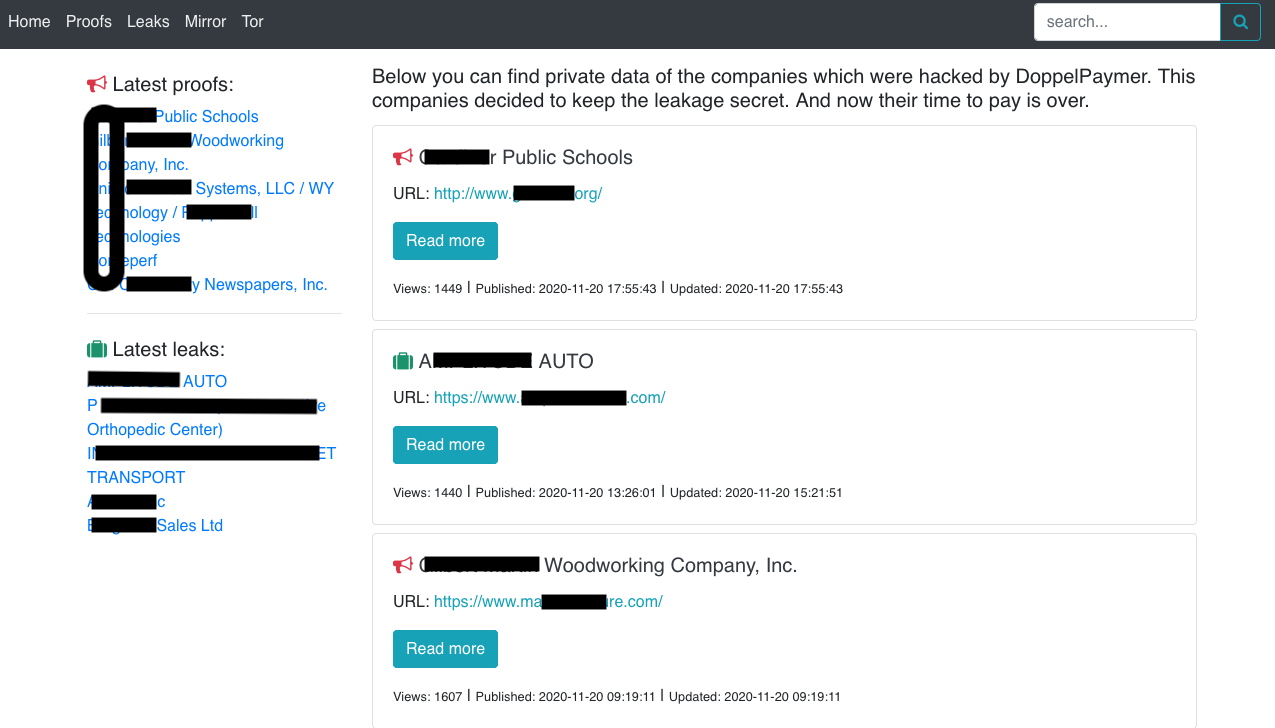

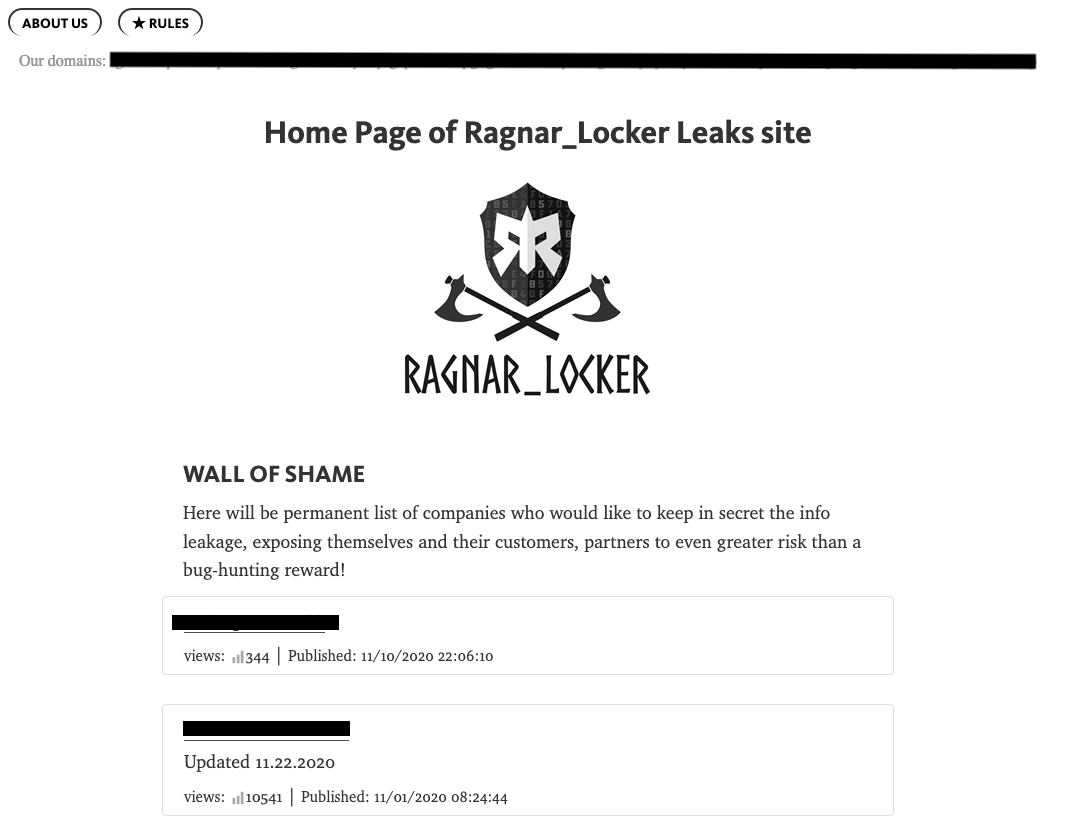

_CL0P^_ Ransomware Veröffentlichungen im TOR Netzwerk. Die von CL0P ausgespähten Daten werden bei Nichtzahlung hier veröffentlicht.

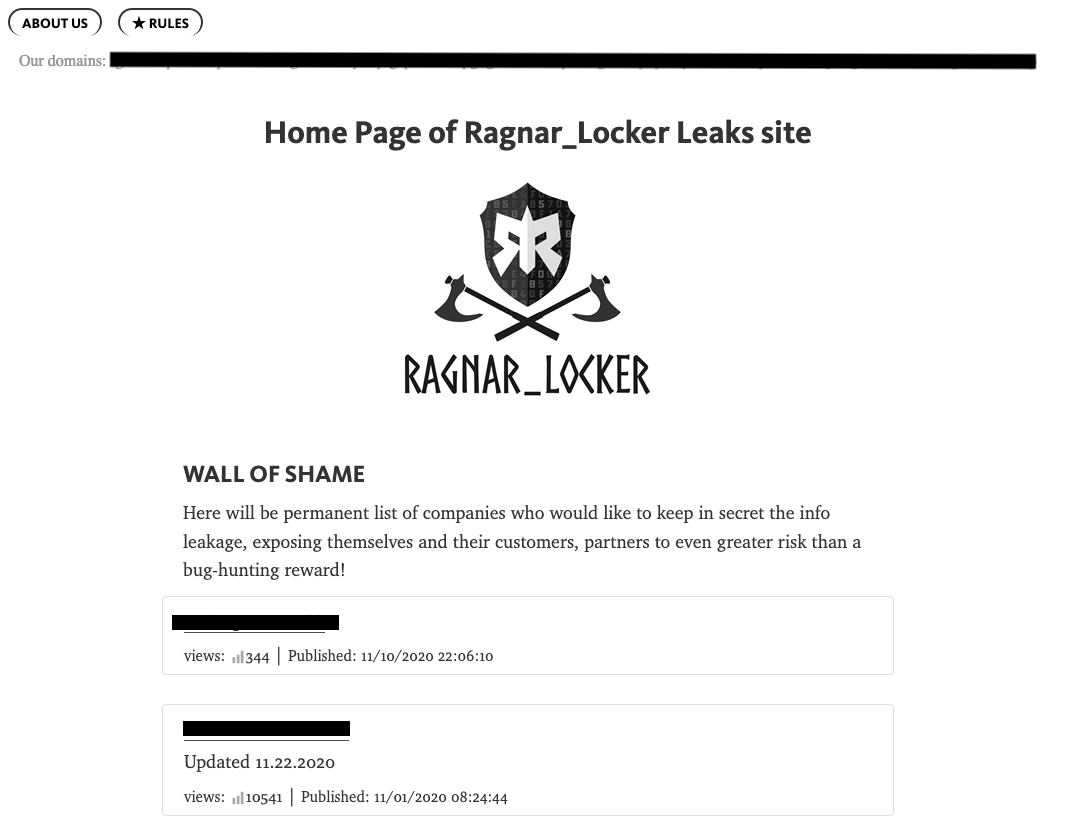

Wie bei CL0P betreiben weitere Ransomware Akteure wie DoppelPaymer und RagnarLocker auch sogenannte "shaming" Seiten im TOR Netzwerk.

Die meisten Tipps hier sind unabhängig vom Betriebssystem, allerdings beziehen sich einige direkt auf Windows Systeme und Netzwerke bzw. Active-Directory Umgebungen.

Im Voraus

Präventiv kann man einiges tun, um das Schadenspotential eines (Ransomware-) Angriffs zu begrenzen:

Bei einem laufenden Angriff ist die Eindämmung der Ausbreitung und somit der Schäden von größter Bedeutung. Die folgenden Sofortmaßnahmen sind zu empfehlen [12]:

Ist der Angriff vorbei egal ob er erfolgreich eingedämmt oder gar abgewehrt werden konnte, bleibt neben der Wiederherstellung der Systeme auch noch festzustellen, wie es zu dem Vorfall gekommen ist und wie man sich zukünftig dagegen schützen kann. Hierzu hat u.a. das BSI ausführliche Information bereitgestellt [12].

Ausführliche Information zu Meldepflichten und -wegen bei Datenschutzverstößen bietet die Landesbeauftragte für den Datenschutz Niedersachsen [17].

[2] PricewaterhouseCoopers LLP, "What is behind the increase in ransomware attacks this year?" 2020. [Online]. Verfügbar: https://www.pwc.co.uk/issues/cyber-security-services/insights/what-is-behind-ransomware-attacks-increase.html.

[3] TrendMicro, "2020 Midyear Cybersecurity Report", 26 August 2020. [Online]. Verfügbar: https://www.trendmicro.com/vinfo/us/security/research-and-analysis/threat-reports/roundup/securing-the-pandemic-disrupted-workplace-trend-micro-2020-midyear-cybersecurity-report.

[4] FireEye, Inc, "Erpressung 2.0: Taktiken, Techniken und Prozesse bei Angriffen mit der Ransomware MAZE", 07 Mai 2020. [Online]. Verfügbar: https://www.fireeye.com/blog/de-threat-research/2020/05/tactics-techniques-procedures-associated-with-maze-ransomware-incidents.html.

[5] Coveware, "Q3: Ransomware Demands Rise", 4 November 2020. [Online]. Verfügbar: https://www.coveware.com/blog/q3-2020-ransomware-marketplace-report.

[6] Cybersecurity & Infrastructure Security Agency, "Ransomware Guide", September 2020. [Online]. Verfügbar: https://www.cisa.gov/publication/ransomware-guide.

[7] Bundesamt für Sicherheit in der Informationstechnik, "Ransomware - Bedrohungslage, Prävention & Reaktion 2019", 2020. [Online]. Verfügbar: https://www.bsi.bund.de/DE/Themen/Cyber-Sicherheit/Empfehlungen/Ransomware/Ransomware_node.html.

[8] Abuse.CH, "URLHaus", 2020. [Online]. Verfügbar: https://urlhaus.abuse.ch/.

[9] FireEye, Inc, "Ransomware Protection and Containment Strategies", 30 Oktober 2020. [Online]. Verfügbar: https://www.fireeye.com/content/dam/fireeye-www/current-threats/pdfs/wp-ransomware-protection-and-containment-strategies.pdf.

[10] University of California, Berkeley, "Securing Remote Desktop (RDP) for System Administrators" [Online]. Verfügbar: https://security.berkeley.edu/education-awareness/best-practices-how-tos/system-application-security/securing-remote-desktop-rdp.

[11] Microsoft, "Active Directory-Verwaltungsebenenmodell", 14 Februar 2019. [Online]. Verfügbar: https://docs.microsoft.com/de-de/windows-server/identity/securing-privileged-access/securing-privileged-access-reference-material.

[12] Bundesamt für Sicherheit in der Informationstechnik, "Erste Hilfe bei einem schweren IT-Sicherheitsvorfall", 28 Januar 2020. [Online]. Verfügbar: https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Cyber-Sicherheit/Themen/Ransomware_Erste-Hilfe-IT-Sicherheitsvorfall.html

[13] Microsoft, "Domain Dominance Alerts", 26 Oktober 2020. [Online]. Verfügbar: https://docs.microsoft.com/de-de/defender-for-identity/domain-dominance-alerts.

[14] CERT-EU, "Kerberos Golden Ticket Protection", 2014. [Online]. Verfügbar: https://cert.europa.eu/static/WhitePapers/UPDATED%20-%20CERT-EU_Security_Whitepaper_2014-007_Kerberos_Golden_Ticket_Protection_v1_4.pdf.

[15] Microsoft, Github | Microsoft | "New KRBTGT Keys" [Online]. Verfügbar: https://github.com/microsoft/New-KrbtgtKeys.ps1.

[16] Der Bundesbeauftragte für den Datenschutz und die Informationsfreiheit, Infoblatt "Meldung von Datenschutzverstößen" [Online]. Verfügbar: https://www.bfdi.bund.de/DE/Service/Datenschutzverstoesse/Infoblatt_Datenschutzverstoesse.pdf.

[17] Die Landesbeauftragte für den Datenschutz Niedersachsen, "Meldung von Datenschutzverstößen" [Online]. Verfügbar: https://lfd.niedersachsen.de/startseite/datenschutzreform/dsgvo/faq/meldung-von-datenschutzverstoeen-167312.html.

Ransomware (Erpressungstrojaner, Verschlüsselungstrojaner) ist seit Jahren eine der größten Bedrohungen im digitalen Raum, sowohl für private als auch gewerbliche Nutzer und Netzwerke. Ein schwerer Vorfall kann nicht nur einen kompletten Datenverlust bedeuten, sondern auch die Veröffentlichung sensibler oder geheimer Daten.

In den letzten Monaten haben wir einen deutlichen Anstieg der Vorfälle in Niedersachsen beobachtet; diese Entwicklung spiegelt sich weltweit wider. Mit diesem Post wollen wir nochmal das Thema aufgreifen, aktuelle Information mitteilen und einige Vorschläge geben, wie Sie sich präventiv schützen können und was bei einem Vorfall zu beachten ist.

_CL0P^_ Ransomware Veröffentlichungen im TOR Netzwerk. Die von CL0P ausgespähten Daten werden bei Nichtzahlung hier veröffentlicht.

Aktuelles

Im Jahr 2020 ist ein Anstieg in der Anzahl der Ransomware-Vorfälle zu verzeichnen [1, 2]; das geforderte Lösegeld ist auch gestiegen [3].- Infektionswege sind überall, wo eine Verbindung zum Internet möglich ist. Häufig erfolgt die Erstinfektion über eine schadhafte E-Mail; ebenso häufig in letzter Zeit sind Fernzugänge (RDP, VPN), z.B. für Home-Office, vertreten.

- In vielen Fällen ist eine mehrstufige Kompromittierung vorhanden: initiale Kompromittierung via E-Mail, Ausspähung von Daten, Ransomware wird zu einem späteren Zeitpunkt, d.h. manchmal Wochen bis Monate später nachgeladen.

- Bei solchen Angriffen sind oft verschiedene Tätergruppierungen aktiv: Der Zugang wird ermöglicht und weiterverkauft von Gruppe A, Gruppe B kauft sich Zugänge zu lukrativen Zielen und verschlüsselt die Systeme [4].

- Viele Ransomware-Varianten leiten jetzt Daten aus bevor sie verschlüsseln: wird nicht bezahlt, bleiben Ihre Daten verschlüsselt und die zuvor ausgespähten Daten werden zusätzlich im Internet (vorzugsweise Darknet bzw. TOR) veröffentlicht.

- Ausgespähten Daten werden nach Zahlung des Lösegeldes nicht immer gelöscht; manchmal werden Daten trotzdem von den Tätern veröffentlicht, manchmal erfolgt eine zweite Erpressung [5].

Wie bei CL0P betreiben weitere Ransomware Akteure wie DoppelPaymer und RagnarLocker auch sogenannte "shaming" Seiten im TOR Netzwerk.

Was Sie tun können

Ihre Aktionen vor und während eines Ransomware-Vorfalls können große Auswirkungen haben. Die folgenden Tipps zusätzlich zu allgemeinen IT-Sicherheitsvorkehrungen wie Antiviren-Software, Backups, gute Passwörter und aktuelle Systeme können Ihnen helfen, sich bzw. Ihre Organisation gegen einen Ransomware-Vorfall zu schützen.Die meisten Tipps hier sind unabhängig vom Betriebssystem, allerdings beziehen sich einige direkt auf Windows Systeme und Netzwerke bzw. Active-Directory Umgebungen.

Im Voraus

Präventiv kann man einiges tun, um das Schadenspotential eines (Ransomware-) Angriffs zu begrenzen:

- Backups: Datensicherungen (Backups) sind eine der wichtigsten Maßnahmen und sollten regelmäßig erstellt und geprüft werden. Zusätzlich ist die 3-2-1-Regel zu empfehlen: drei Kopien des Backups auf zwei verschiedenen Medien, mit einer Offline-Kopie.

- E-Mail-Filterung: Nachrichten mit verdächtigem Inhalt (definierte Betreffe, Anhänge, Absender-Adressen, usw.) sollten direkt blockiert werden. Zusätzlich sollten Makros in über E-Mail empfangenen MS-Office Dateien deaktiviert werden [6]. Andere Mechanismen wie DMARC und SPF helfen, betrügerische Mails zu identifizieren. Nicht nur im Zusammenhang mit Ransomware, sondern auch bei den Betrugsvarianten CEO-Fraud bzw. Rechnungsmanipulation.

- Aktuelle Systeme: Systeme und Software regelmäßig aktualisieren, insbesondere die aus dem Internet zugänglichen Systeme [6].

- Segmentierung: das Netzwerk in kleinere Subnetzwerke einteilen, die nicht oder nur bedingt miteinander kommunizieren können, hilft dabei, die Ausbreitung von Schadsoftware (und somit die Schäden bei einem Vorfall) begrenzt zu halten.

- Logs: Die Auswertung von Netzwerk-Logdaten spielt eine zentrale Rolle bei einem Vorfall: damit lassen sich u.a. das Ausmaß des Vorfalls feststellen und ggf. den Infektionsweg ermitteln. Logging sollte regelmäßig erfolgen und Logs sollten sicher (und zentral) aufbewahrt werden. Überwachung der Logdaten auf Auffälligkeiten kann helfen, Angriffe frühzeitig zu erkennen [6, 7].

- Blocklisten: Netzwerkkommunikation mit bekannten Malware C2 (Command & Control) Servern kann anhand öffentlich verfügbarer Listen überwacht oder blockiert werden [7]. Solche Listen sind beispielsweise hier zu finden [8].

- Kommunikationswege reduzieren: die Menge der Kommunikationswege zwischen den einzelnen Systemen im eigenen Netzwerk (-segment) sollte auf das Nötigste reduziert werden: SMB, RDP, WMI, Windows Remote Management, Remote Powershell im internen Netzwerk unterbinden, wenn nicht zwingend notwendig. Diese Dienste und Ports sind die am häufigsten benutzten Verbreitungs- und Verteilwege innerhalb eines Netzwerkes [9]. Sind solche Verbindungen doch notwendig, kann man gezielte Ausnahmen zulassen. Stellen Sie dann sicher, dass aktuelle (gepatchte) Versionen dieser Dienste verwendet werden.

- Fernzugänge absichern: sind Fernzugänge (wie RDP) vorhanden, sollten diese geschützt werden: Zwei-Faktor-Authentifizierung, Zugriff nur von bestimmten Quell-Adressen, Zugriff nur für bestimmte Nutzer*innen, Benutzung von VPN- bzw. RDP-Gateways [6, 7, 10].

- Passwort Sicherheit: Lokale-Administrator Konten werden häufig benutzt, um sich durch Netzwerke zu bewegen. Werden identische Admin-Passwörter über mehrere Rechner verwendet, wird das besonders einfach gemacht. Microsoft hat hierzu ein Security Advisory (KB2871997) [9].

- Least-Privilege: Konten mit erhöhten netzwerkweiten Rechten sollten nur von besonders dafür designierten Systemen benutzt werden. Eine Anmeldung mit solchen Konten auf normalen Endgeräten sollte nicht möglich sein. Ausführliche Information und SOLL-Regelungen zum Schutz des privilegierten Zugriffs in Active-Directory Umgebungen beschreibt Microsoft in [11].

- Kritische Systeme (z.B. Domain Controller) sollten bei einem Vorfall schnell isoliert werden können [9].

- GPO Sicherheit: Ransomware benutzt oft Group Policy Objects, um sich in einem Netzwerk auszubreiten. Konten, die mehrere GPOs verwalten, sollten besonders geschützt sein. Besonders geschützt sollten auch die GPOs sein, die Sicherheitseinstellungen für mehrere Geräte verwalten [9].

- Externe Dienstleister berücksichtigen: Hard- und Software von externen Dienstleistern, z.B. Telefonserver, die vom jeweiligen Provider verwaltet werden, sollten geprüft werden. In welchem Netzwerk (-segment) ist sowas zu finden? Verfügen diese Geräte (und somit ggf. die Verwalter dieser) über besondere Rechte im Netzwerk? Ein Vorfall bei einem externen Dienstleister kann in solchen Fällen für die eigene IT gravierende Folgen haben [6].

- Planen und üben: Das BSI empfiehlt Planbesprechungen und Ãœbungen im Voraus, um auf einen Vorfall vorbereitet zu sein [7]. Hier können sogenannte Penetrationstests sehr hilfreich sein.

- Versicherung: eine Cyber-Versicherung kann sinnvoll sein, denn hier besteht oft die Möglichkeit, bei einem Vorfall technische Expertenhilfe schnell zu bekommen.

Bei einem laufenden Angriff ist die Eindämmung der Ausbreitung und somit der Schäden von größter Bedeutung. Die folgenden Sofortmaßnahmen sind zu empfehlen [12]:

- Isolation: alle (potenziell-) infizierten Systeme sind sofort zu isolieren: Netzwerkverbindung von betroffenen Systemen trennen. Nur wenn diese sich nicht vom Netzwerk trennen lassen sollten sie heruntergefahren werden.

- Kritische Systeme schützen: auch die kritischen Systeme können (und sollten) zu ihrer Sicherheit isoliert und erst nach Klarmeldung wieder in Betrieb genommen werden.

- Out-of-Band Kommunikationen: die fremde Überwachung der eigenen Aktivitäten und Kommunikationen (E-Mail) ist nach einem Vorfall möglich [6]; man sollte daher ein anderes Kommunikationsmittel benutzen, bis die Situation unter Kontrolle gebracht wurde.

- Vorfall kommunizieren: der Vorfall sollte intern klar kommuniziert werden. Auch die Mitteilung nach außen (Kunden, Partner) kann sinnvoll sein, da manche Schadsoftware sich beispielsweise schnell im Namen des Opfers und unter Verwendung echten Mailverkehrs weiterverbreitet.

- Prüfung privilegierter Konten: Admin-Konten sollten geprüft werden: sind alle bekannt und legitim? Sind existierende Konten mit neuen Rechten erweitert worden? Sind sonst legitim erscheinenden Zugriffe zu ungewöhnlichen Zeiten erfolgt?

- Infrastruktur prüfen: die Infrastruktur sollte auch auf Unregelmäßigkeiten geprüft werden. Sind neue und/oder unbekannte Systeme, (virtuelle-) Maschine oder sonstige Geräte vorhanden?

- Netzwerkverkehr prüfen: ungewöhnliche Aktivitäten wie fehlgeschlagene DNS-Auflösungen, Datenverkehr in großen Mengen oder zu ungewöhnlichen Zeiten kann Hinweise auf Schadsoftware liefern [7]. Auch sind neue oder geänderte Freigaben im Netzwerk oft ein Zeichen eines Befalls.

- Beweissicherung: forensische Abbildungen sind für die Beweissicherung wichtig. Diese sind möglichst am Live-System anzufertigen, da nur so die flüchtigen Daten (wie aus dem Arbeitsspeicher) gesichert werden können. Hierfür ist oft spezielle Unterstützung notwendig, wie von einem IT-Dienstleister oder ggf. der Polizei.

Ist der Angriff vorbei egal ob er erfolgreich eingedämmt oder gar abgewehrt werden konnte, bleibt neben der Wiederherstellung der Systeme auch noch festzustellen, wie es zu dem Vorfall gekommen ist und wie man sich zukünftig dagegen schützen kann. Hierzu hat u.a. das BSI ausführliche Information bereitgestellt [12].

- Infizierte Systeme sollten als vollständig kompromittiert betrachtet werden [7]. Zugangsdaten, die auf diesen Systemen benutzt wurden, sollten auch als kompromittiert gelten.

- Kompromittierte Systeme sollten von "sauberen" Backups wiederhergestellt werden.

- Sind Backups nicht verfügbar, sollten die Systeme neu aufgesetzt werden.

- Verschlüsselte Daten sollten dabei aufbewahrt werden und nicht bei einer Neuinstallation oder Wiederherstellung überschrieben werden. Die Aufbewahrung ist wichtig, da manchmal Entschlüsselungstools etwa nach erfolgreichen Ermittlungen oder Forschungsarbeit kostenfrei veröffentlicht werden.

- Die Ermittlung des Infektionsweges ist enorm wichtig: nur so kann eine neue Infektion ausgeschlossen werden. Gefundene Lücken oder Schwachstellen müssen unmittelbar geschlossen werden. Oft ist spezialisierte Hilfe hier sinnvoll (Forensiker, IT-Sicherheitsexperten).

- Nach der Wiederherstellung oder Neuinstallation sollten die Systeme aktualisiert und gehärtet werden, bevor sie wieder im Netzwerk zugelassen werden [7].

- Wichtig ist, dass mit den sauberen Systemen neue Kennörter gesetzt werden. Am besten ist es, alle auf den kompromittierten Systemen verwendeten Kennwörter neu zu setzen.

- In Active-Directory Umgebungen ist insbesondere das Problem von Golden Tickets zu beachten:

Angreifer mit Domänenadministrator-Rechten können das KRBTGT-Konto beeinträchtigen. Indem diese das KRBTGT-Konto verwenden, können sie ein Kerberos Ticket Granting Ticket (TGT) erstellen, das die Autorisierung für jede Ressource erteilen und den Ablaufzeitpunkt des Tickets auf einen beliebigen Zeitpunkt festlegen kann. Dieses gefälschte TGT wird als "Golden Ticket" bezeichnet und ermöglicht es Angreifern, dauerhaft die Kontrolle über das Netzwerk zu erhalten. [13]

Mehr Information inklusive präventive und reaktive Maßnahmen bietet das CERT-EU [14].

Hilfe beim Zurücksetzen des Kontos bietet auch Microsoft mit einem Powershell Skript [15].

Datenschutz und Meldepflichten

Ransomware-Vorfälle sind aktuell häufig mit der Ausspähung von Daten verbunden. Hier ein wichtiger Hinweis des BSI:Denken Sie an etwaige Meldepflichten etwa nach DSGVO, BSIG und anderen Gesetzen gegenüber Regulatoren. Beachten Sie außerdem etwaige Verpflichtungen aus vertraglichen Vereinbarungen. [12]In bestimmten Fällen sind sogar die betroffenen Personen direkt zu informieren [16].

Ausführliche Information zu Meldepflichten und -wegen bei Datenschutzverstößen bietet die Landesbeauftragte für den Datenschutz Niedersachsen [17].

Quellen

[1] BitDefender, "Mid-Year Threat Landscape Report 2020", 2020. [Online]. Verfügbar: https://www.bitdefender.com/files/News/CaseStudies/study/366/Bitdefender-Mid-Year-Threat-Landscape-Report-2020.pdf.[2] PricewaterhouseCoopers LLP, "What is behind the increase in ransomware attacks this year?" 2020. [Online]. Verfügbar: https://www.pwc.co.uk/issues/cyber-security-services/insights/what-is-behind-ransomware-attacks-increase.html.

[3] TrendMicro, "2020 Midyear Cybersecurity Report", 26 August 2020. [Online]. Verfügbar: https://www.trendmicro.com/vinfo/us/security/research-and-analysis/threat-reports/roundup/securing-the-pandemic-disrupted-workplace-trend-micro-2020-midyear-cybersecurity-report.

[4] FireEye, Inc, "Erpressung 2.0: Taktiken, Techniken und Prozesse bei Angriffen mit der Ransomware MAZE", 07 Mai 2020. [Online]. Verfügbar: https://www.fireeye.com/blog/de-threat-research/2020/05/tactics-techniques-procedures-associated-with-maze-ransomware-incidents.html.

[5] Coveware, "Q3: Ransomware Demands Rise", 4 November 2020. [Online]. Verfügbar: https://www.coveware.com/blog/q3-2020-ransomware-marketplace-report.

[6] Cybersecurity & Infrastructure Security Agency, "Ransomware Guide", September 2020. [Online]. Verfügbar: https://www.cisa.gov/publication/ransomware-guide.

[7] Bundesamt für Sicherheit in der Informationstechnik, "Ransomware - Bedrohungslage, Prävention & Reaktion 2019", 2020. [Online]. Verfügbar: https://www.bsi.bund.de/DE/Themen/Cyber-Sicherheit/Empfehlungen/Ransomware/Ransomware_node.html.

[8] Abuse.CH, "URLHaus", 2020. [Online]. Verfügbar: https://urlhaus.abuse.ch/.

[9] FireEye, Inc, "Ransomware Protection and Containment Strategies", 30 Oktober 2020. [Online]. Verfügbar: https://www.fireeye.com/content/dam/fireeye-www/current-threats/pdfs/wp-ransomware-protection-and-containment-strategies.pdf.

[10] University of California, Berkeley, "Securing Remote Desktop (RDP) for System Administrators" [Online]. Verfügbar: https://security.berkeley.edu/education-awareness/best-practices-how-tos/system-application-security/securing-remote-desktop-rdp.

[11] Microsoft, "Active Directory-Verwaltungsebenenmodell", 14 Februar 2019. [Online]. Verfügbar: https://docs.microsoft.com/de-de/windows-server/identity/securing-privileged-access/securing-privileged-access-reference-material.

[12] Bundesamt für Sicherheit in der Informationstechnik, "Erste Hilfe bei einem schweren IT-Sicherheitsvorfall", 28 Januar 2020. [Online]. Verfügbar: https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Cyber-Sicherheit/Themen/Ransomware_Erste-Hilfe-IT-Sicherheitsvorfall.html

[13] Microsoft, "Domain Dominance Alerts", 26 Oktober 2020. [Online]. Verfügbar: https://docs.microsoft.com/de-de/defender-for-identity/domain-dominance-alerts.

[14] CERT-EU, "Kerberos Golden Ticket Protection", 2014. [Online]. Verfügbar: https://cert.europa.eu/static/WhitePapers/UPDATED%20-%20CERT-EU_Security_Whitepaper_2014-007_Kerberos_Golden_Ticket_Protection_v1_4.pdf.

[15] Microsoft, Github | Microsoft | "New KRBTGT Keys" [Online]. Verfügbar: https://github.com/microsoft/New-KrbtgtKeys.ps1.

[16] Der Bundesbeauftragte für den Datenschutz und die Informationsfreiheit, Infoblatt "Meldung von Datenschutzverstößen" [Online]. Verfügbar: https://www.bfdi.bund.de/DE/Service/Datenschutzverstoesse/Infoblatt_Datenschutzverstoesse.pdf.

[17] Die Landesbeauftragte für den Datenschutz Niedersachsen, "Meldung von Datenschutzverstößen" [Online]. Verfügbar: https://lfd.niedersachsen.de/startseite/datenschutzreform/dsgvo/faq/meldung-von-datenschutzverstoeen-167312.html.

Permanenter Link zu diesem Artikel auf zac-niedersachsen.de:

https://zac-niedersachsen.de/artikel/55

Klicken Sie hier und abonnieren Sie unseren Newsletter.

Warnung vor "mailanhang.de", Android-Schadsoftware!

09.12.2020

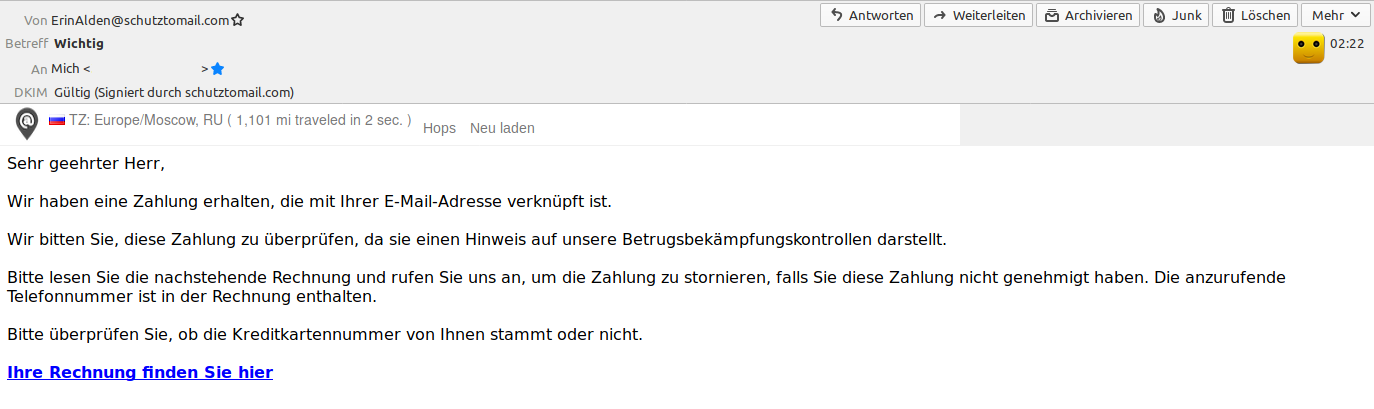

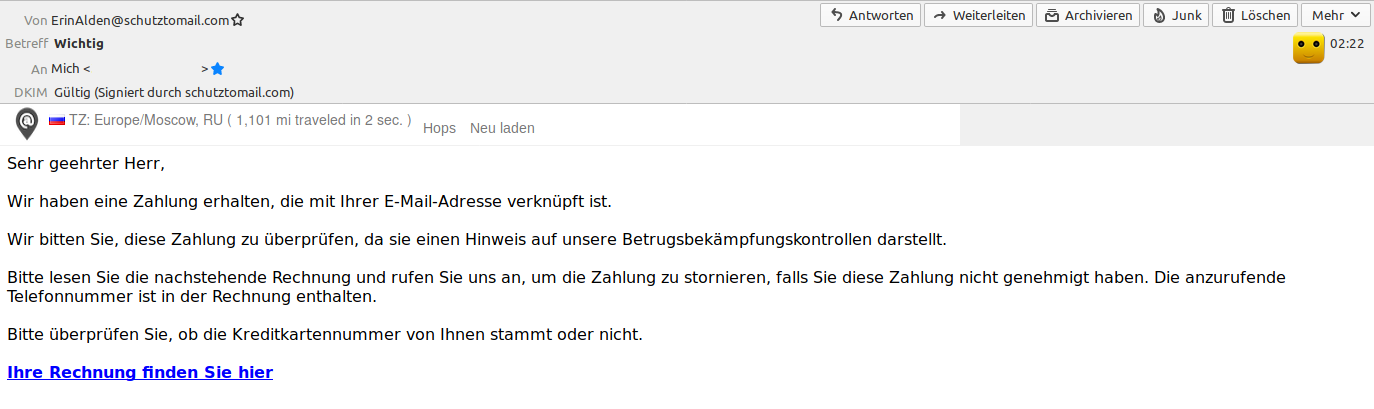

Aktuell beobachten wir eine Welle von Spam-Mails mit dem folgenden Text:

Sehr geehrter Herr, Wir haben eine Zahlung erhalten, die mit Ihrer E-Mail-Adresse verknüpft ist. Wir bitten Sie, diese Zahlung zu überprüfen, da sie einen Hinweis auf unsere Betrugsbekämpfungskontrollen darstellt. Bitte lesen Sie die nachstehende Rechnung und rufen Sie uns an, um die Zahlung zu stornieren, falls Sie diese Zahlung nicht genehmigt haben. Die anzurufende Telefonnummer ist in der Rechnung enthalten. Bitte überprüfen Sie, ob die Kreditkartennummer von Ihnen stammt oder nicht. Ihre Rechnung finden Sie hier

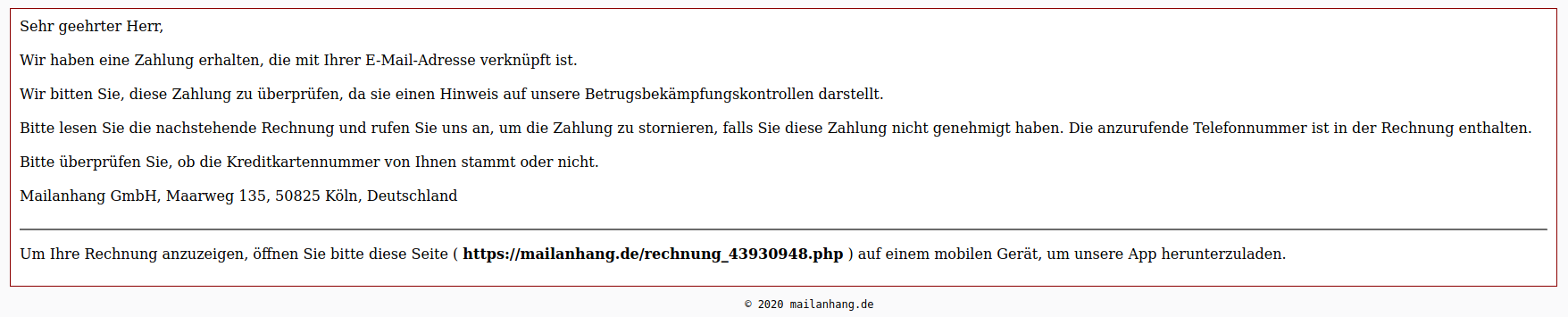

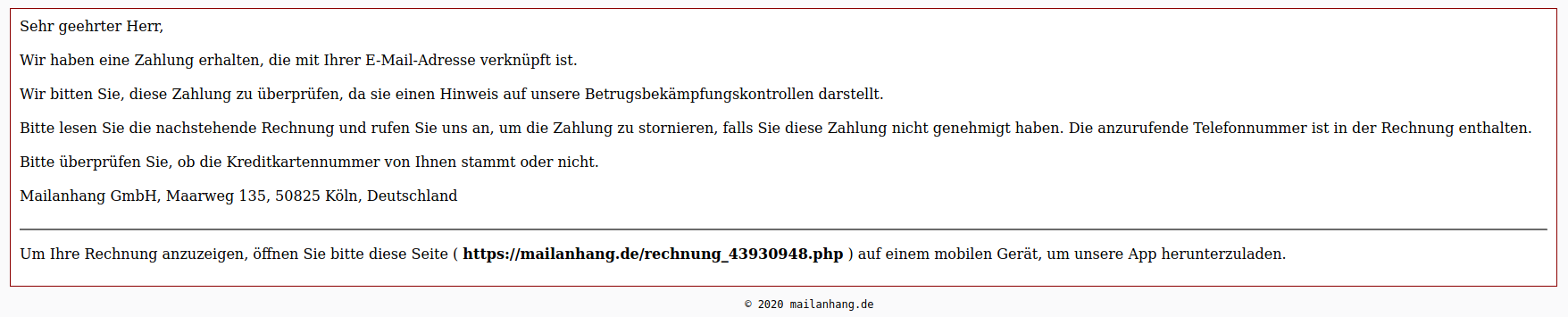

Die E-Mail enthält einen klickbaren Link auf die Webseite mailanhang.de, diese hat den folgenden Inhalt:

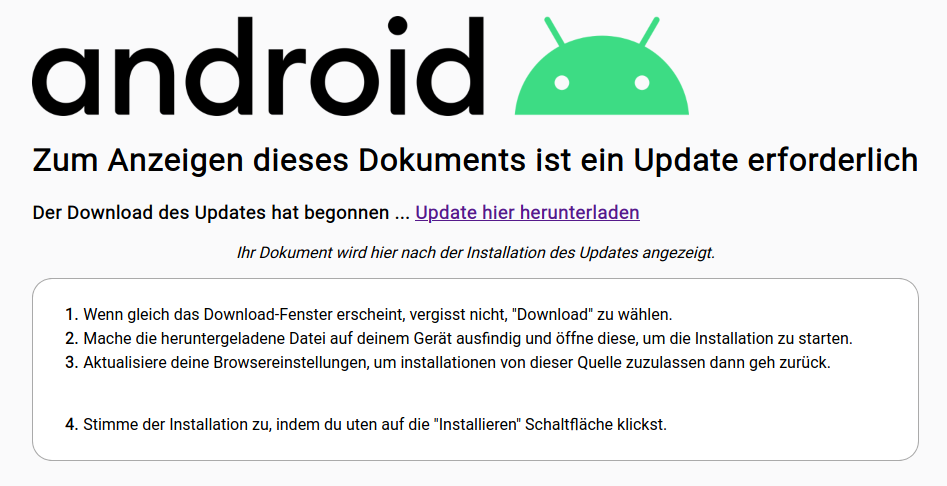

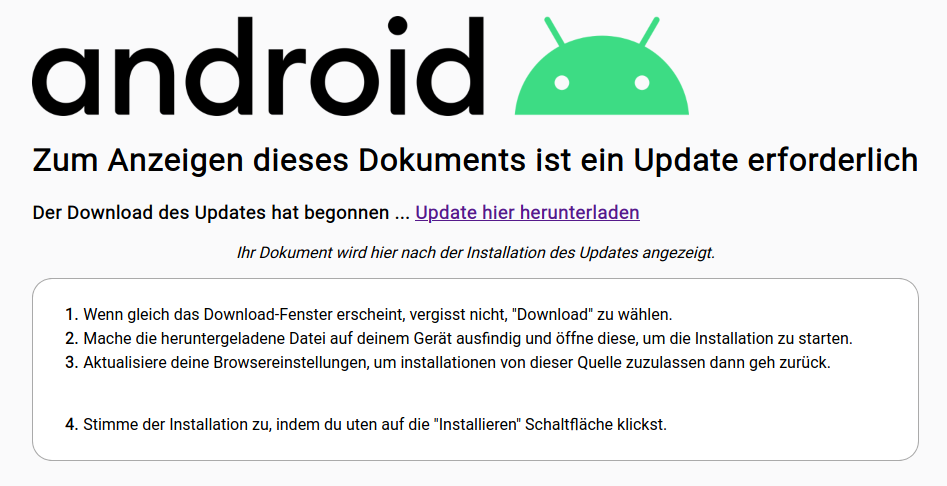

Wenn man jetzt die Anweisungen befolgt und diese Webseite mit einem Android-Smartphone aufruft, erscheint eine Anleitung wie man das Installieren von Paketen aus inoffiziellen Quellen aktiviert (sog. Side-Loading) und es wird eine APK-Datei heruntergeladen:

Dieses Installationspaket enthält eine Schadsoftware, die nach ersten Analysen die empfangenen SMS weiterleiten kann und eine komplette Fernsteuerung (beispielsweise das Ausführen von Klicks) des Smartphones ermöglicht.

Installieren Sie diese Datei unter keinen Umständen auf Ihrem Smartphone!

Hinweis: Wenn Sie das Side-Loading nicht aktiviert haben, dann lässt sich diese APK-Datei nicht installieren und Sie müssen sich keine Gedanken über eine mögliche Infektion Ihres Smartphones machen.

Aktuell beobachten wir eine Welle von Spam-Mails mit dem folgenden Text:

Sehr geehrter Herr, Wir haben eine Zahlung erhalten, die mit Ihrer E-Mail-Adresse verknüpft ist. Wir bitten Sie, diese Zahlung zu überprüfen, da sie einen Hinweis auf unsere Betrugsbekämpfungskontrollen darstellt. Bitte lesen Sie die nachstehende Rechnung und rufen Sie uns an, um die Zahlung zu stornieren, falls Sie diese Zahlung nicht genehmigt haben. Die anzurufende Telefonnummer ist in der Rechnung enthalten. Bitte überprüfen Sie, ob die Kreditkartennummer von Ihnen stammt oder nicht. Ihre Rechnung finden Sie hier

Die E-Mail enthält einen klickbaren Link auf die Webseite mailanhang.de, diese hat den folgenden Inhalt:

Wenn man jetzt die Anweisungen befolgt und diese Webseite mit einem Android-Smartphone aufruft, erscheint eine Anleitung wie man das Installieren von Paketen aus inoffiziellen Quellen aktiviert (sog. Side-Loading) und es wird eine APK-Datei heruntergeladen:

Dieses Installationspaket enthält eine Schadsoftware, die nach ersten Analysen die empfangenen SMS weiterleiten kann und eine komplette Fernsteuerung (beispielsweise das Ausführen von Klicks) des Smartphones ermöglicht.

Installieren Sie diese Datei unter keinen Umständen auf Ihrem Smartphone!

Hinweis: Wenn Sie das Side-Loading nicht aktiviert haben, dann lässt sich diese APK-Datei nicht installieren und Sie müssen sich keine Gedanken über eine mögliche Infektion Ihres Smartphones machen.

Permanenter Link zu diesem Artikel auf zac-niedersachsen.de:

https://zac-niedersachsen.de/artikel/54

Klicken Sie hier und abonnieren Sie unseren Newsletter.

Versuchte Erpressung

07.12.2020

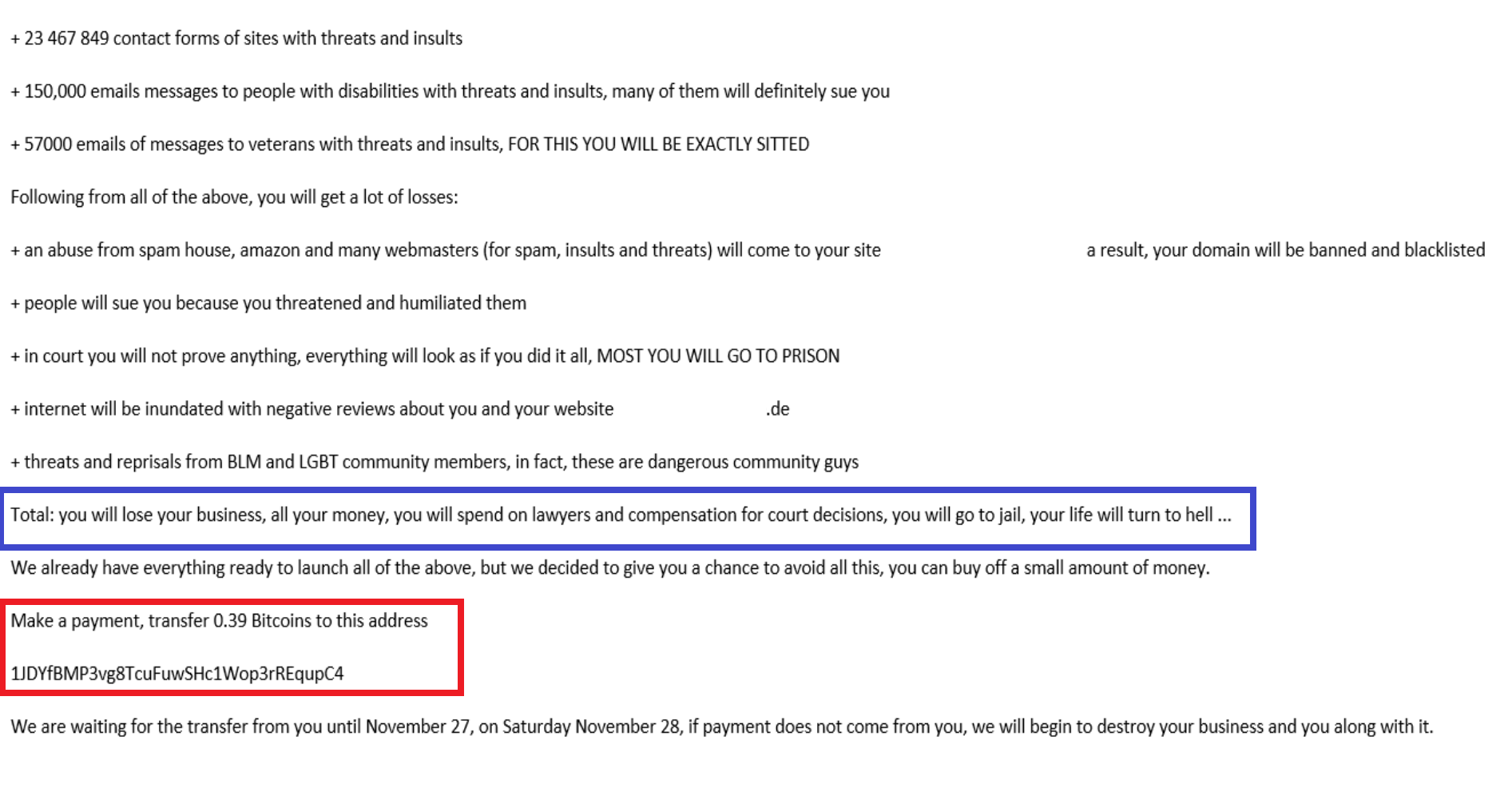

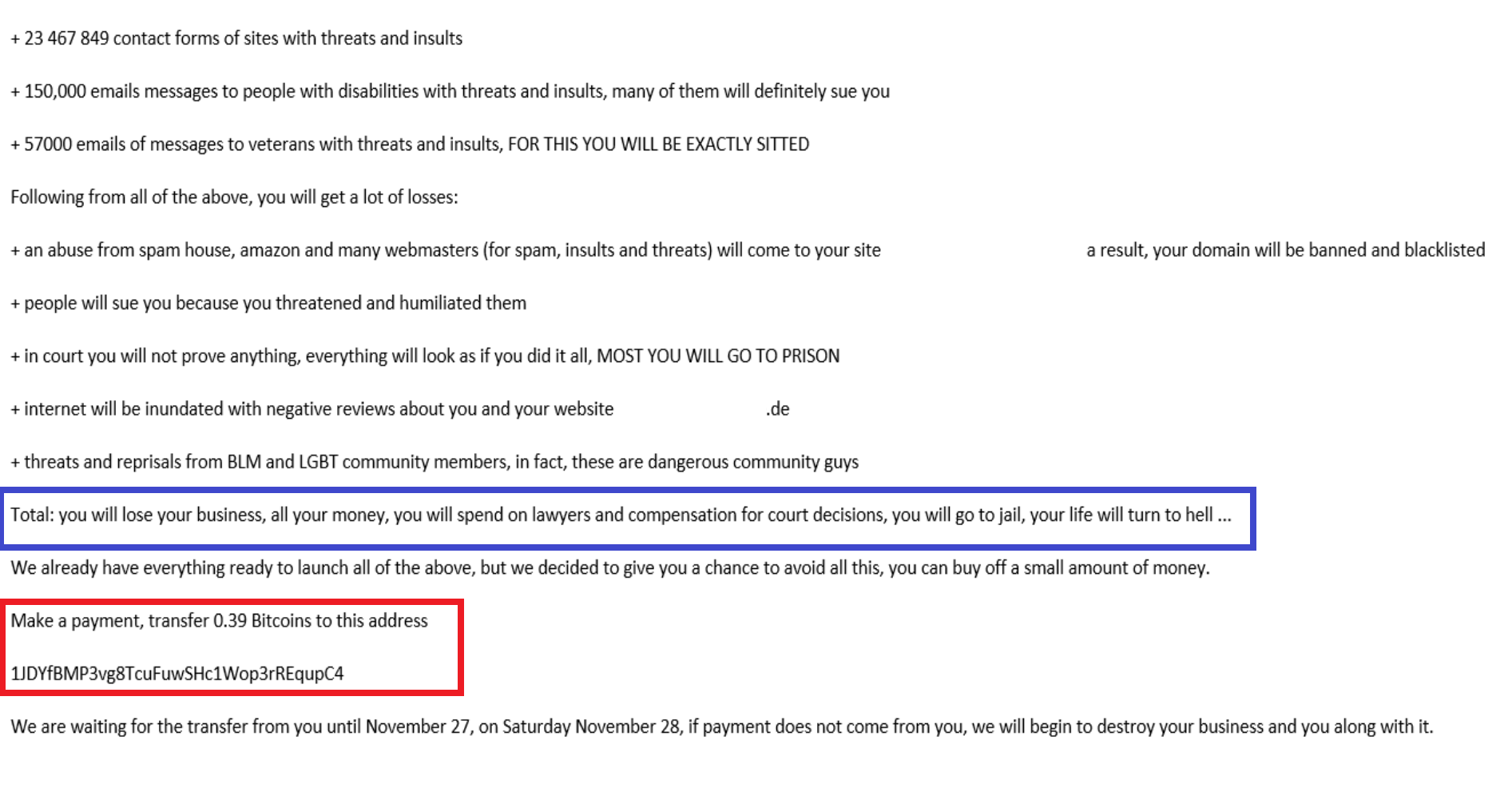

Zurzeit wird vermehrt über ein Kontaktformular auf Firmenwebseiten ein Erpresserschreiben in englischer Sprache versendet.

Betreff: Your reputation and business are at stake!

Stichworte: bitcoin, at stake, go to jail, life will turn to hell

Wir berichteten bereits von ähnlichen Erpressungsschreiben in deutscher Sprache. Der Wortlaut der Nachrichten ist hier immer identisch. Auffällig ist, dass stets die selbe Bitcoin-Adresse verwendet wird, so dass eine Rückverfolung auf den Einzahlenden nicht erkennbar wäre.

Wir gehen davon aus, dass es sich hierbei lediglich um einen vorgetäuschten Erpressungsversuch handelt, aber in diesem Zusammenhang keine Daten abgeflossen sind.

Unabhängig davon, ob hier eine technische Kompromittierung vorliegt, sollten Sie natürlich niemals einer solchen Forderung durch eine Zahlung nachkommen!

Sofern im Zusammenhang mit diesem Schreiben keine weiteren Hinweise auf ein Abfluss von Daten bei Ihnen vorliegen, können Sie diese Nachricht problemlos löschen oder natürlich wie alle anderen Betrugsmails auch, gerne an unsere Trojaner-E-Mail-Adresse Trojaner Konto weiterleiten.

Wenn Sie Anzeige erstatten möchten, suchen Sie Ihre örtliche Polizei-Dienststelle auf oder nutzen Sie gern auf Grund der aktuellen Kontaktbeschränkungen die für Ihr Bundesland zuständige Onlinewache. In Niedersachsen ist diese beispielsweise unter https://www.onlinewache.polizei.niedersachsen.de/ erreichbar.

Zurzeit wird vermehrt über ein Kontaktformular auf Firmenwebseiten ein Erpresserschreiben in englischer Sprache versendet.

Betreff: Your reputation and business are at stake!

Stichworte: bitcoin, at stake, go to jail, life will turn to hell

Wir berichteten bereits von ähnlichen Erpressungsschreiben in deutscher Sprache. Der Wortlaut der Nachrichten ist hier immer identisch. Auffällig ist, dass stets die selbe Bitcoin-Adresse verwendet wird, so dass eine Rückverfolung auf den Einzahlenden nicht erkennbar wäre.

Wir gehen davon aus, dass es sich hierbei lediglich um einen vorgetäuschten Erpressungsversuch handelt, aber in diesem Zusammenhang keine Daten abgeflossen sind.

Unabhängig davon, ob hier eine technische Kompromittierung vorliegt, sollten Sie natürlich niemals einer solchen Forderung durch eine Zahlung nachkommen!

Sofern im Zusammenhang mit diesem Schreiben keine weiteren Hinweise auf ein Abfluss von Daten bei Ihnen vorliegen, können Sie diese Nachricht problemlos löschen oder natürlich wie alle anderen Betrugsmails auch, gerne an unsere Trojaner-E-Mail-Adresse Trojaner Konto weiterleiten.

Wenn Sie Anzeige erstatten möchten, suchen Sie Ihre örtliche Polizei-Dienststelle auf oder nutzen Sie gern auf Grund der aktuellen Kontaktbeschränkungen die für Ihr Bundesland zuständige Onlinewache. In Niedersachsen ist diese beispielsweise unter https://www.onlinewache.polizei.niedersachsen.de/ erreichbar.

Permanenter Link zu diesem Artikel auf zac-niedersachsen.de:

https://zac-niedersachsen.de/artikel/53

Klicken Sie hier und abonnieren Sie unseren Newsletter.

Zusätzliches Corona-Hilfspaket für kleine und mittelständische Unternehmen?

19.11.2020

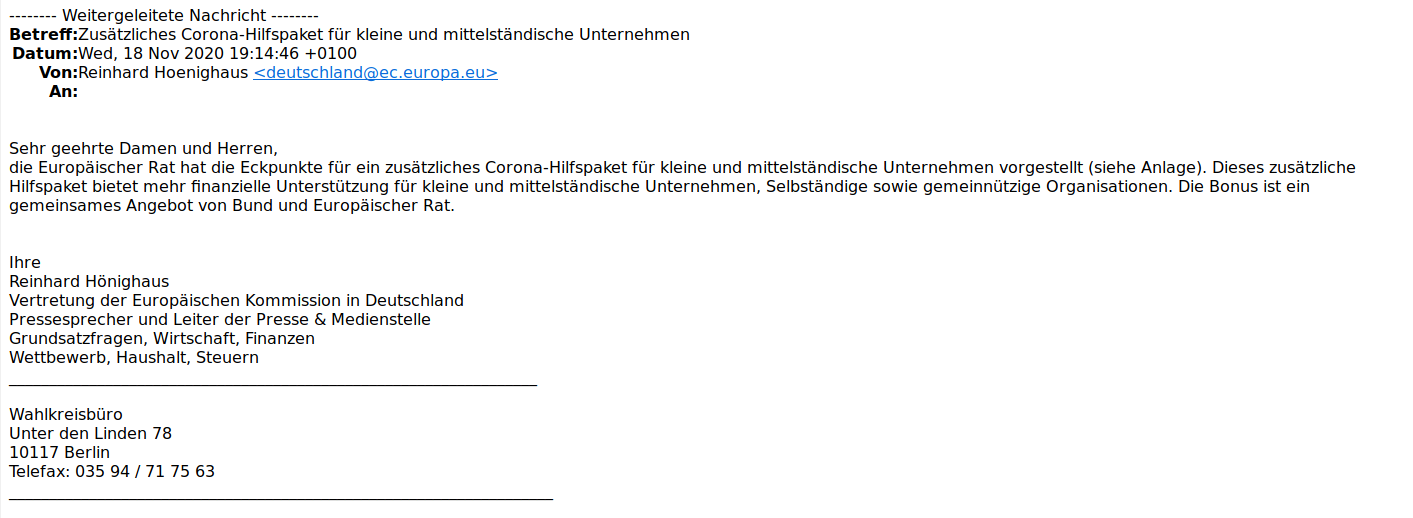

Heute hat uns eine sehr interessante Einsendung erreicht:

Corona-Hilfspaket für kleine und mittelständische Unternehmen, Reinhard Hoenighaus, Sehr geehrte Damen und Herren die Europäischer Rat hat die Eckpunkte für ein zusätzliches Corona-Hilfspaket für kleine und mittelständische Unternehmen vorgestellt (siehe Anlage)...

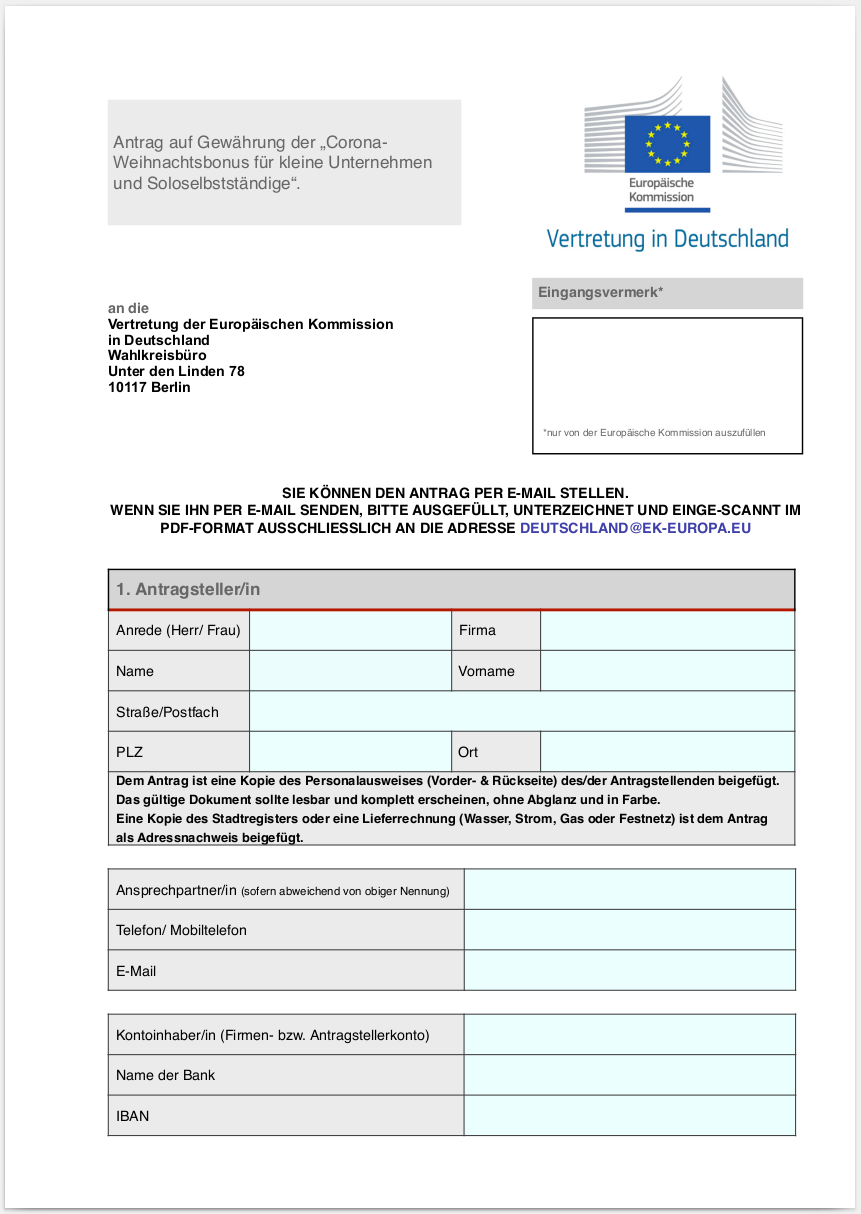

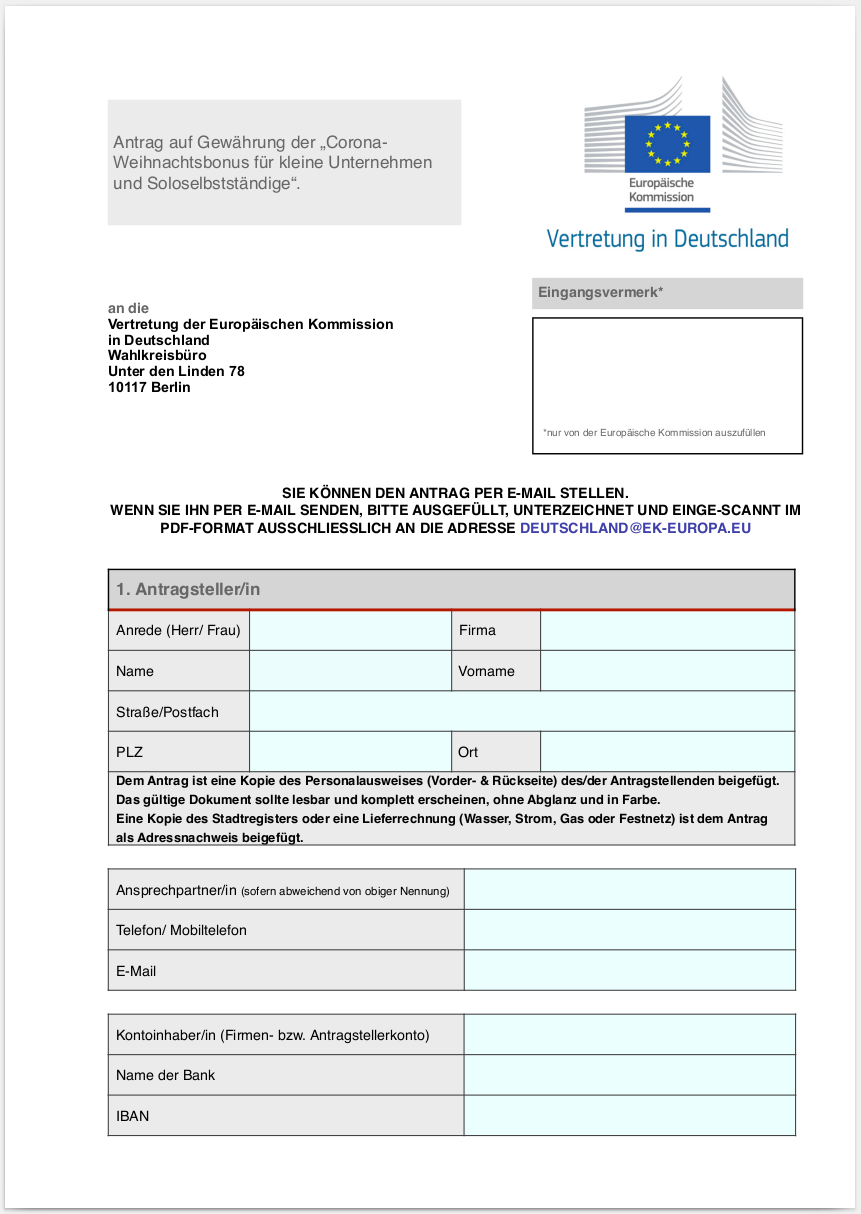

Das im Anhang befindliche PDF-Dokument ist sehr detailliert und soll auch entsprechend genau ausgefüllt werden, um die Hilfsgelder für den angeblichen "Corona-Weihnachtsbonus" möglichst schnell und unkompliziert zu bekommen:

Besonders verdächtig: Das Dokument soll ausschließlich an die angegebene Mailadresse DEUTSCHLAND@EK-EUROPA.EU gesendet werden - diese weicht vom eigentlichen Absender der Mail (angeblich deutschland@ec.europa.eu) ab.

Unserer Einschätzung nach handelt es sich um einen Betrugsversuch!

Dieser Verdacht stützt sich auf die folgenden Fakten:

Weitere Informationen zu der Betrugsmasche, die offensichtlich schon in der Vergangenheit versucht wurde, finden Sie unter diesen Links:

https://ec.europa.eu/germany/news/20201123-betrugsversuche-phishing_de

https://ec.europa.eu/germany/news/20200721-warnhinweis-phishing_de

https://www.heise.de/news/Corona-Phishing-EU-Kommission-warnt-vor-falschen-Antraegen-4930698.html

Heute hat uns eine sehr interessante Einsendung erreicht:

Corona-Hilfspaket für kleine und mittelständische Unternehmen, Reinhard Hoenighaus, Sehr geehrte Damen und Herren die Europäischer Rat hat die Eckpunkte für ein zusätzliches Corona-Hilfspaket für kleine und mittelständische Unternehmen vorgestellt (siehe Anlage)...

Das im Anhang befindliche PDF-Dokument ist sehr detailliert und soll auch entsprechend genau ausgefüllt werden, um die Hilfsgelder für den angeblichen "Corona-Weihnachtsbonus" möglichst schnell und unkompliziert zu bekommen:

Besonders verdächtig: Das Dokument soll ausschließlich an die angegebene Mailadresse DEUTSCHLAND@EK-EUROPA.EU gesendet werden - diese weicht vom eigentlichen Absender der Mail (angeblich deutschland@ec.europa.eu) ab.

Unserer Einschätzung nach handelt es sich um einen Betrugsversuch!

Dieser Verdacht stützt sich auf die folgenden Fakten:

- E-Mail und Anhang enthalten teilweise Rechtschreibfehler und widersprüchliche Angaben

- Die in der Mail genannte Faxnummer gehört zu dem Wahlkreisbüro der Abgeordneten Wissel in Bischofswerda, dort ist das Schreiben nicht bekannt

- Die im PDF angegebene E-Mailadresse weicht von der Mailadresse des vermeintlichen Absenders ab

- Die im PDF genannte E-Mailadresse ist bereits nicht mehr erreichbar und die Domain mittlerweile gelöscht

Weitere Informationen zu der Betrugsmasche, die offensichtlich schon in der Vergangenheit versucht wurde, finden Sie unter diesen Links:

https://ec.europa.eu/germany/news/20201123-betrugsversuche-phishing_de

https://ec.europa.eu/germany/news/20200721-warnhinweis-phishing_de

https://www.heise.de/news/Corona-Phishing-EU-Kommission-warnt-vor-falschen-Antraegen-4930698.html

Permanenter Link zu diesem Artikel auf zac-niedersachsen.de:

https://zac-niedersachsen.de/artikel/52

Klicken Sie hier und abonnieren Sie unseren Newsletter.