Massive Angriffswelle mit Schadsoftware QakBot

05.11.2021

Seit kurzer Zeit beobachten wir eine neue Angriffswelle mit der Schadsoftware QakBot, die als Nachfolger der Malware Emotet gesehen wird.

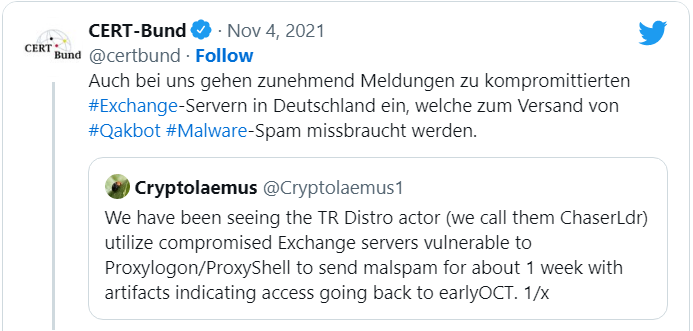

Bemerkenswert dabei: Ein Angriffsweg führt dabei über die eigentlich schon längst geschlossene ProxyShell-Lücke in Microsoft-Exchange Servern. Über diese Lücke wird Zugriff auf Mailpostfächer des Exchange-Systems genommen und in der Folge dann schadhafte E-Mails versendet. Interessant ist in diesem Zusammenhang, dass bei diesem Verbreitungsweg eventuell vorhandene Anti-Malware Appliances einfach übergangen werden, da die Mails an diesen vorbeilaufen.

In den Mails befindet sich eine bekannte E-Mailkommunikation, die den Empfänger dazu bringen soll, den enthaltenen Link oder einen ZIP-Anhang zu öffnen. Hinter den Verlinkungen oder den Anhängen verbergen sich Office-Dokumente (in unseren Beobachtungen Excel-Tabellen mit der Endung *.xls), die beim Öffnen und Aktivierung der aktiven Inhalte zum Herunterladen der Payload (QakBot) von verschiedenen Servern führt.

Teilweise wurde darüber hinaus festgestellt, dass die Office-Dokument beispielsweise von Microsoft Defender nicht als schadhaft erkannt werden.

Auch das BSI warnt am 04.11.2021 vor dieser neuen Welle und zeigt entsprechende E-Mails:

Empfohlene Maßnahmen:

Ausführliche Analysen von QakBot:

https://securelist.com/qakbot-technical-analysis/103931/

https://blog.talosintelligence.com/2021/10/squirrelwaffle-emerges.html

Detaillierte Beschreibung von QakBot hinsichtlich Wirkungsweise und Persistierung:

https://attack.mitre.org/software/S0650/

Weitere Analysen können in der Malpedia von Fraunhofer gefunden werden:

https://malpedia.caad.fkie.fraunhofer.de/details/win.qakbot

Bei URLhaus können über die Stichwortsuche nach "QakBot" entsprechende Serversysteme selektiert werden, die QakBot verteilen bzw. als C2-Server eingesetzt werden:

https://urlhaus.abuse.ch/browse/tag/Qakbot

Eine ausführliche Liste mit QakBot IOCs findet sich unter:

https://github.com/executemalware/Malware-IOCs

Seit kurzer Zeit beobachten wir eine neue Angriffswelle mit der Schadsoftware QakBot, die als Nachfolger der Malware Emotet gesehen wird.

Bemerkenswert dabei: Ein Angriffsweg führt dabei über die eigentlich schon längst geschlossene ProxyShell-Lücke in Microsoft-Exchange Servern. Über diese Lücke wird Zugriff auf Mailpostfächer des Exchange-Systems genommen und in der Folge dann schadhafte E-Mails versendet. Interessant ist in diesem Zusammenhang, dass bei diesem Verbreitungsweg eventuell vorhandene Anti-Malware Appliances einfach übergangen werden, da die Mails an diesen vorbeilaufen.

In den Mails befindet sich eine bekannte E-Mailkommunikation, die den Empfänger dazu bringen soll, den enthaltenen Link oder einen ZIP-Anhang zu öffnen. Hinter den Verlinkungen oder den Anhängen verbergen sich Office-Dokumente (in unseren Beobachtungen Excel-Tabellen mit der Endung *.xls), die beim Öffnen und Aktivierung der aktiven Inhalte zum Herunterladen der Payload (QakBot) von verschiedenen Servern führt.

Teilweise wurde darüber hinaus festgestellt, dass die Office-Dokument beispielsweise von Microsoft Defender nicht als schadhaft erkannt werden.

Auch das BSI warnt am 04.11.2021 vor dieser neuen Welle und zeigt entsprechende E-Mails:

Empfohlene Maßnahmen:

- Prüfen Sie Ihre Exchange-Systeme auf aktuelle Patches und die Absicherung gegen die ProxyShell-Lücke

- Untersuchen Sie Ihr Netzwerk auf Befall mit QakBot indem Sie auf die unten genannten IOCs prüfen

- Prüfen Sie Ihr Netzwerk auf verdächtige Aktionen (beispielsweise Starten von Prozessen auf Serversystemen mit administrativen Rechten, Anlegen von Benutzern im Active Directory)

- Prüfen Sie auf das Vorhandensein von Backups und sichern sie diese gegen unberechtigten Zugang (Offline-Backup)

Ausführliche Analysen von QakBot:

https://securelist.com/qakbot-technical-analysis/103931/

https://blog.talosintelligence.com/2021/10/squirrelwaffle-emerges.html

Detaillierte Beschreibung von QakBot hinsichtlich Wirkungsweise und Persistierung:

https://attack.mitre.org/software/S0650/

Weitere Analysen können in der Malpedia von Fraunhofer gefunden werden:

https://malpedia.caad.fkie.fraunhofer.de/details/win.qakbot

Bei URLhaus können über die Stichwortsuche nach "QakBot" entsprechende Serversysteme selektiert werden, die QakBot verteilen bzw. als C2-Server eingesetzt werden:

https://urlhaus.abuse.ch/browse/tag/Qakbot

Eine ausführliche Liste mit QakBot IOCs findet sich unter:

https://github.com/executemalware/Malware-IOCs

Permanenter Link zu diesem Artikel auf zac-niedersachsen.de:

https://zac-niedersachsen.de/artikel/61

Klicken Sie hier und abonnieren Sie unseren Newsletter.