Aktuelles

Achtung! Gezielte Betrugsform

13.03.2024

Unser Anliegen ist es, Sie über verschiedene Varianten des "E-Mail-Betrugs" aufzuklären, die neben Rechnungsmanipulationen, „Payroll-Scams“ (https://zac-niedersachsen.de/artikel/64), dem Mitlesen, Umleiten und Fälschen von E-Mails existieren.

Die nachfolgende Betrugsform kann in spezifischen Szenarien äußerst authentisch erscheinen und den kriminellen Hintergrund geschickt verschleiern.

Bei diesem Phänomen treten mindestens drei Parteien in Erscheinung:

• Firma A (Täter): Gibt sich in der Regel als ein bekanntes Unternehmen aus (hier als fiktives Beispiel "Infintiy"), sucht ein spezifisches Produkt und stellt eine vermeintliche (fingierte) Anfrage an Firma B.

• Firma B: Etwa Ihre eigene Firma, reagiert auf die Anfrage und unterbreitet A ein Angebot. Das Produkt kann jedoch nicht von den üblichen Zulieferern bestellt werden. In diesem Fall muss das angefragte Produkt von einer externen/fremden Zulieferungsfirma beschafft werden.

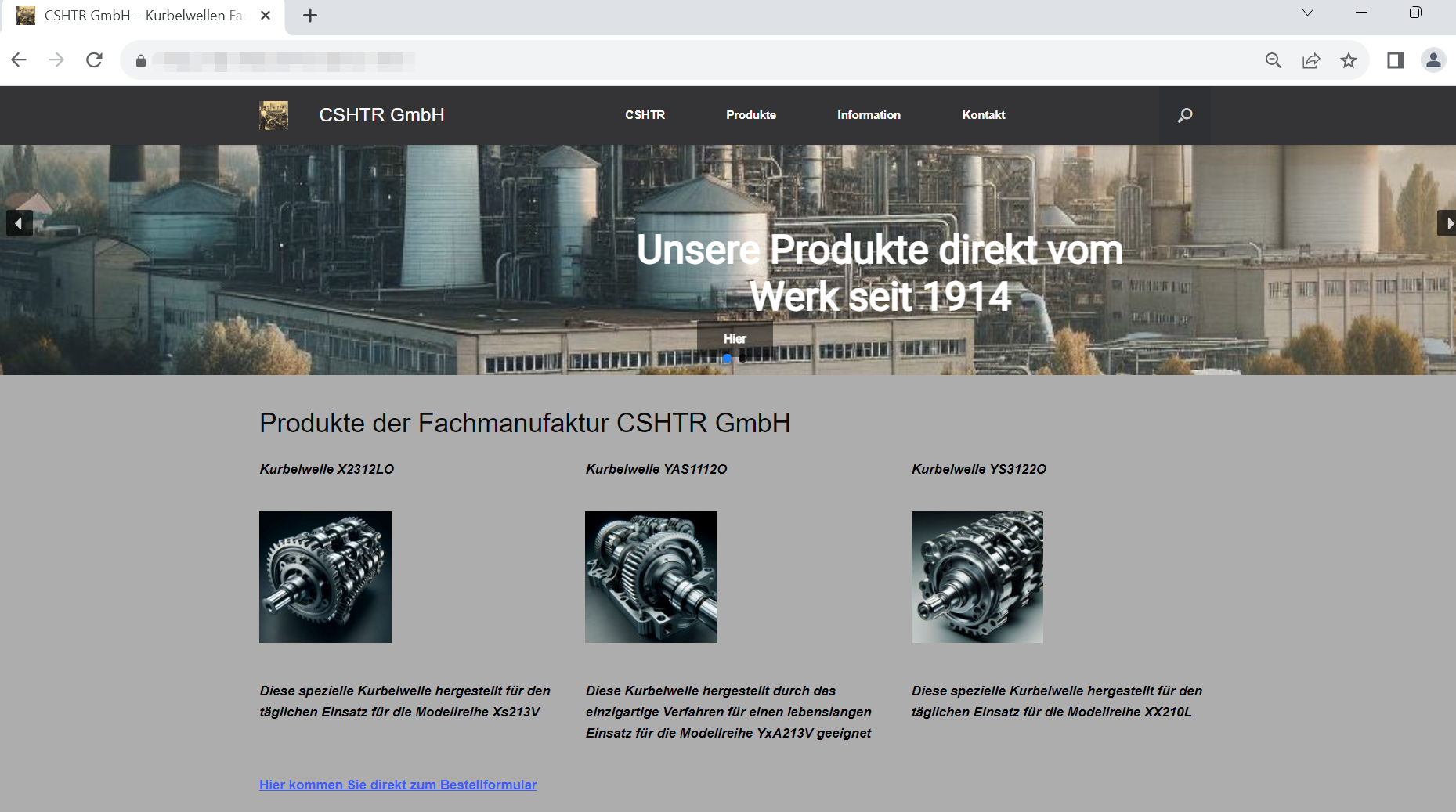

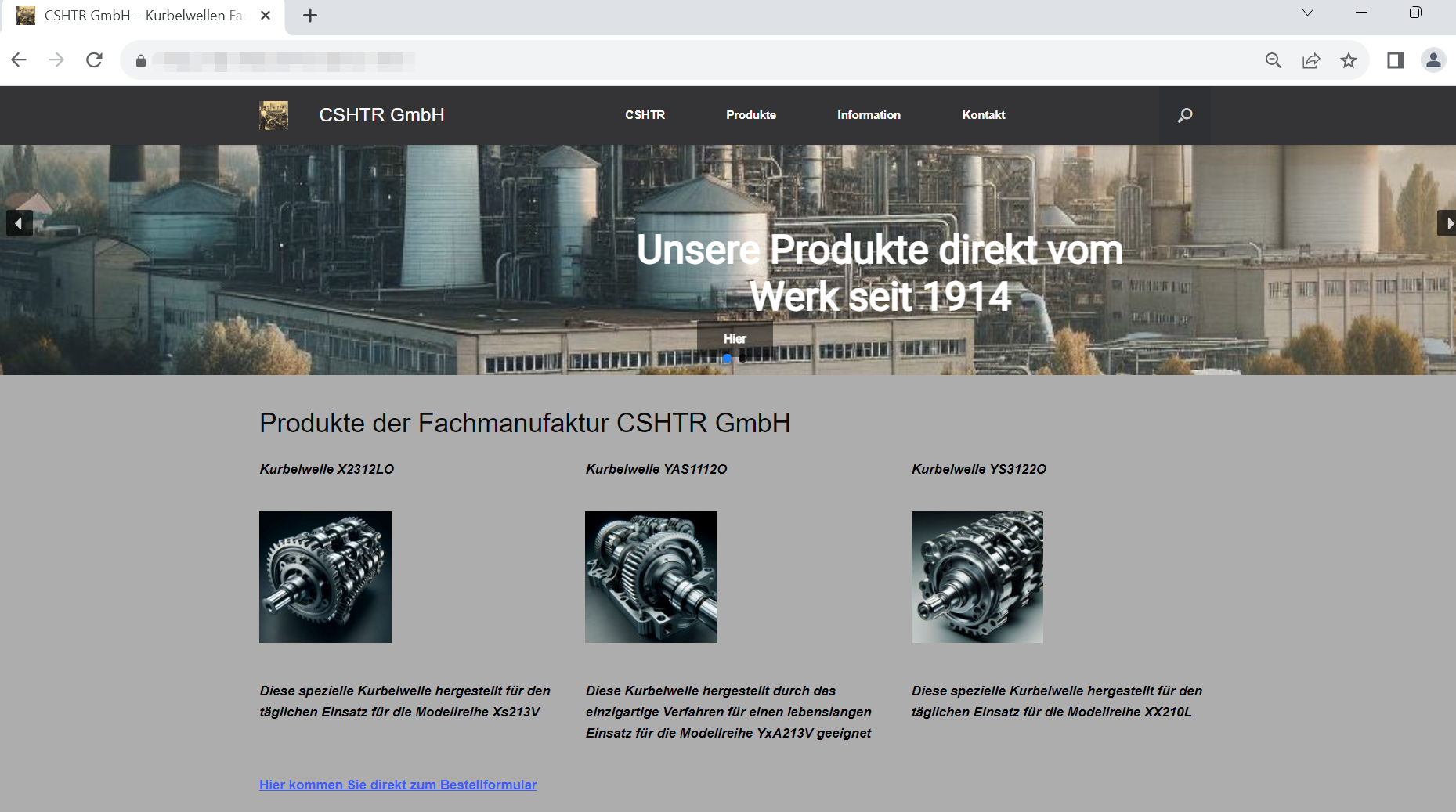

• Firma C (Täter): Hier die CSHTR GmbH, agiert als Zulieferer und gibt vor das Produkt mit einem vermeintlichen Alleinstellungsmerkmal liefern zu können.

Der Ablauf dieses betrügerischen Szenarios, dass in der Praxis oft durch eine Vielzahl von E-Mails, Telefonaten und gegebenenfalls unterschriebenen Dokumenten begleitet wird, lässt sich grob wie folgt skizzieren.

Ablauf eines fiktiven Beispiels:

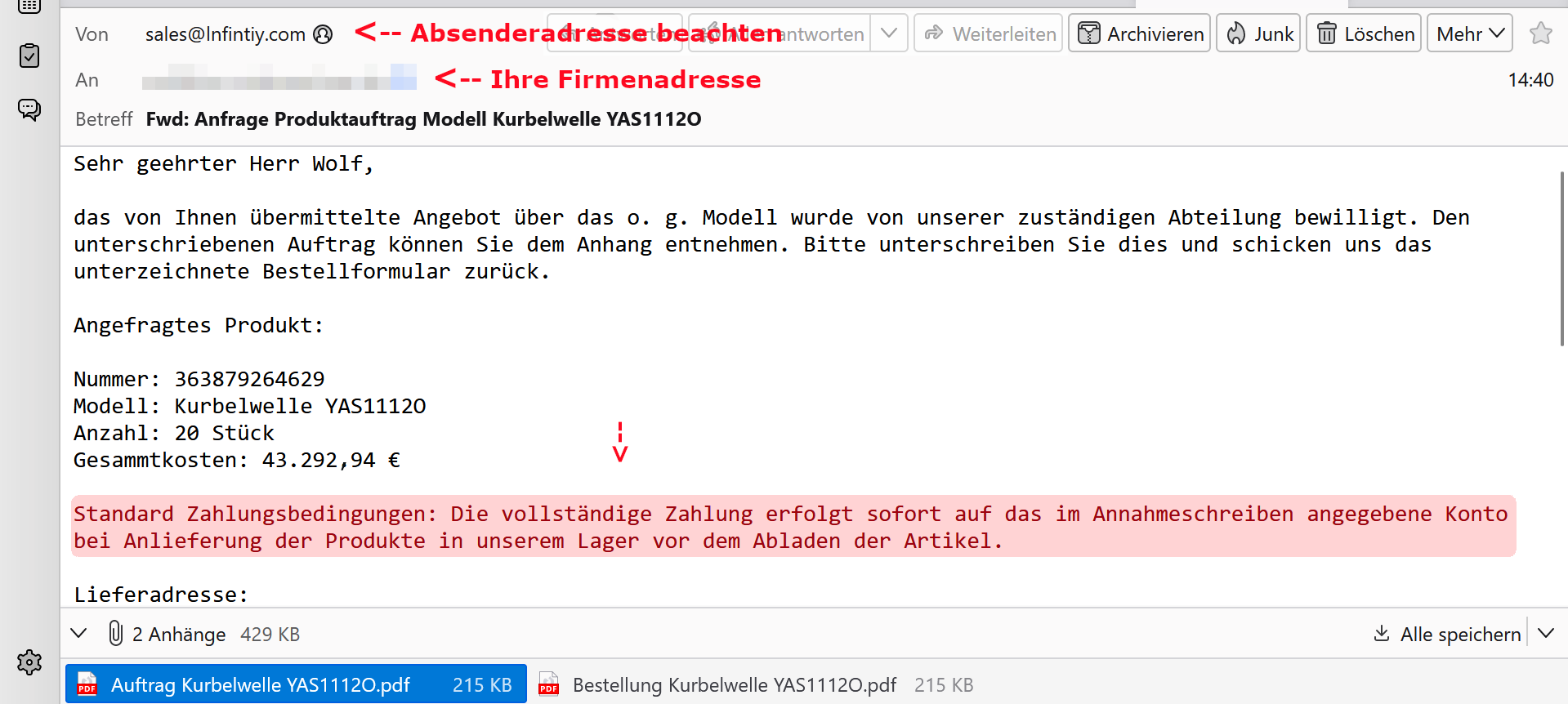

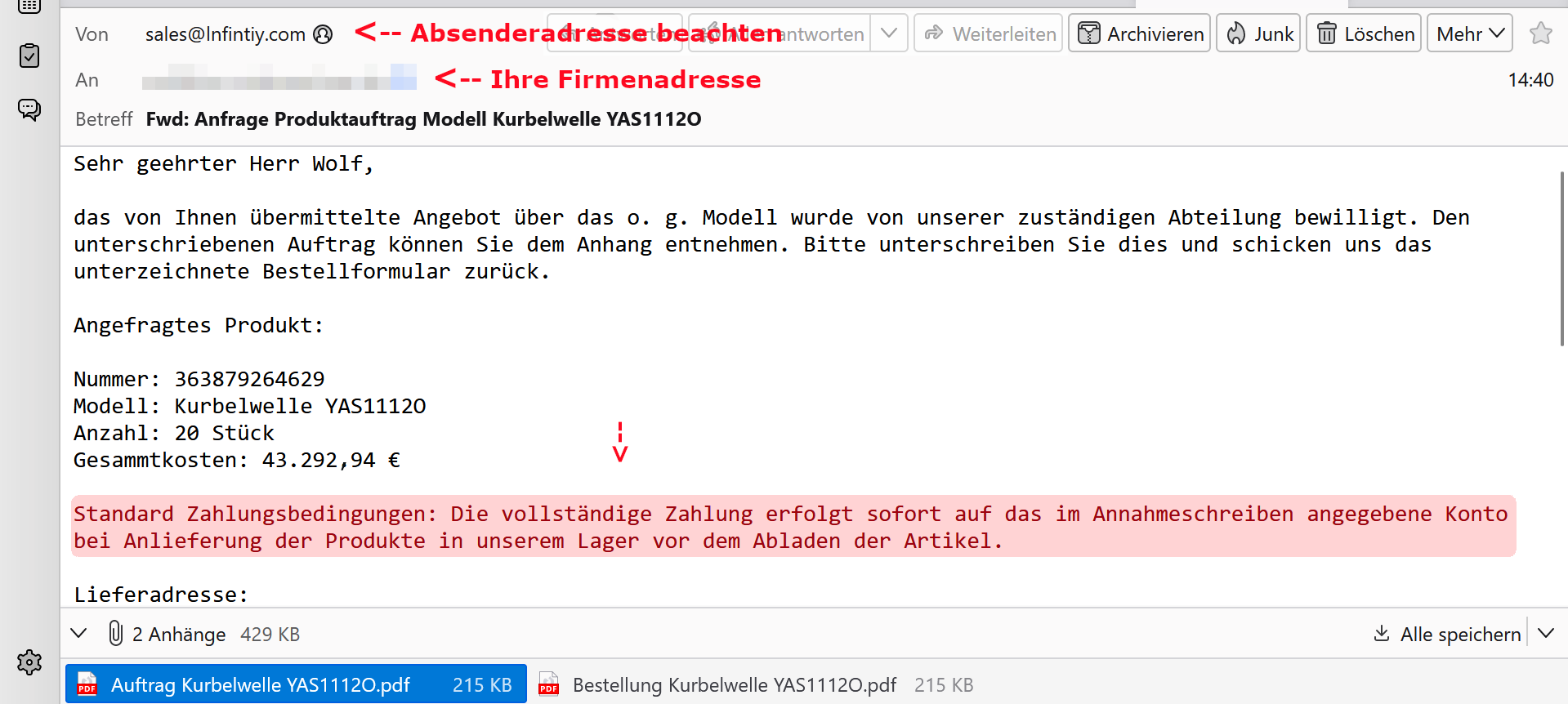

1. Firma B wird von "Infintiy" (Firma A) kontaktiert, um ein spezielles Produkt zu bestellen.

2. Firma B erstellt ein Angebot und "Infintiy" (Täter) antwortet mit möglicherweise authentisch wirkenden E-Mails, die jedoch Hinweise auf betrügerische Absichten enthalten können. Zudem wird mit Firma A vereinbart, dass die Bezahlung des Produkts durch Firma A erst nach Erhalt der Lieferung erfolgt. Hierbei kann es vorkommen, dass vermeintliche Verträge (mit augenscheinlich seriösen Stempeln etc.) unterschrieben und ausgetauscht werden.

3. Firma B nimmt die Bestellung an, muss jedoch das Produkt von einem fremden/externen Zulieferer beschaffen.

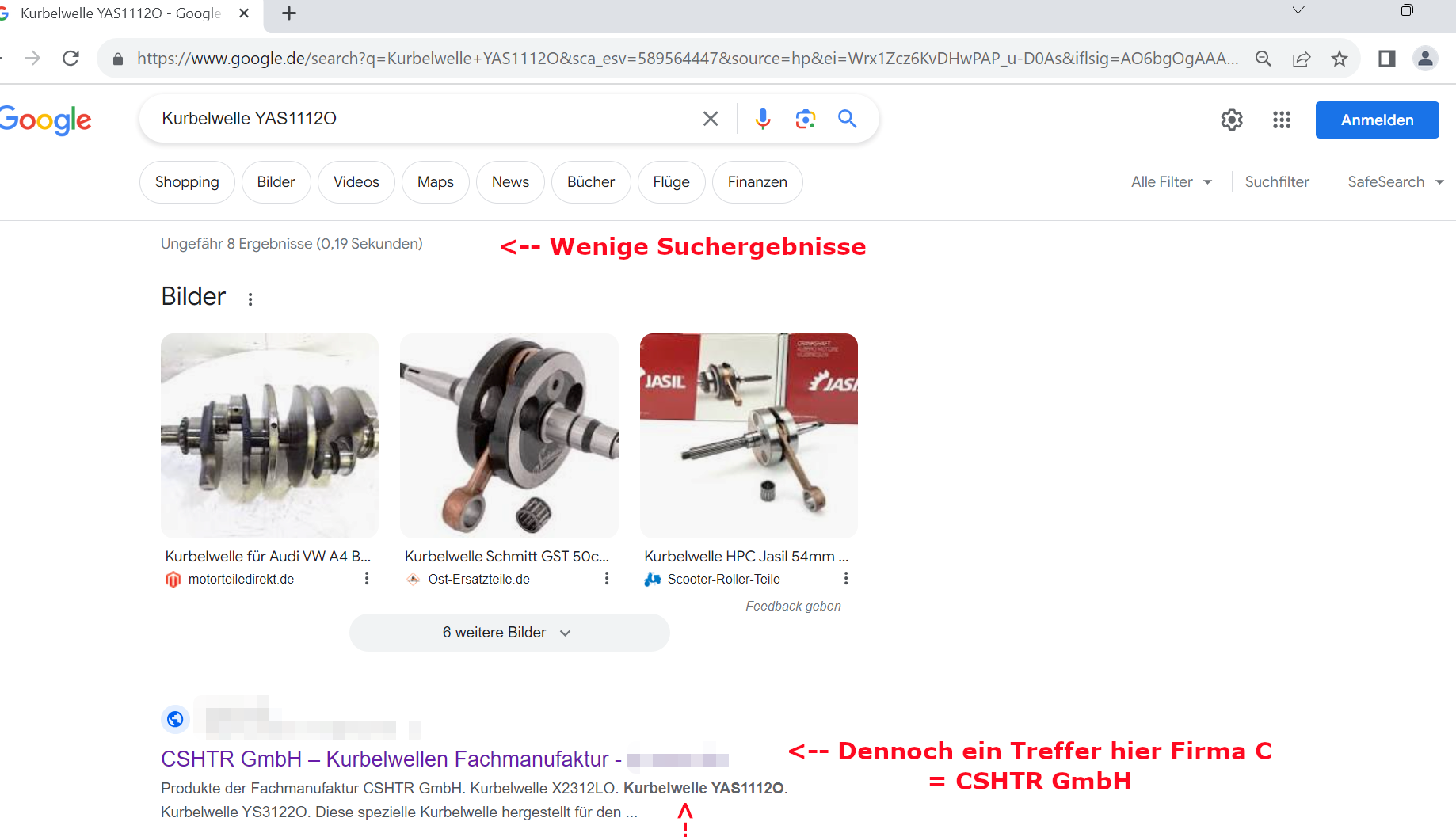

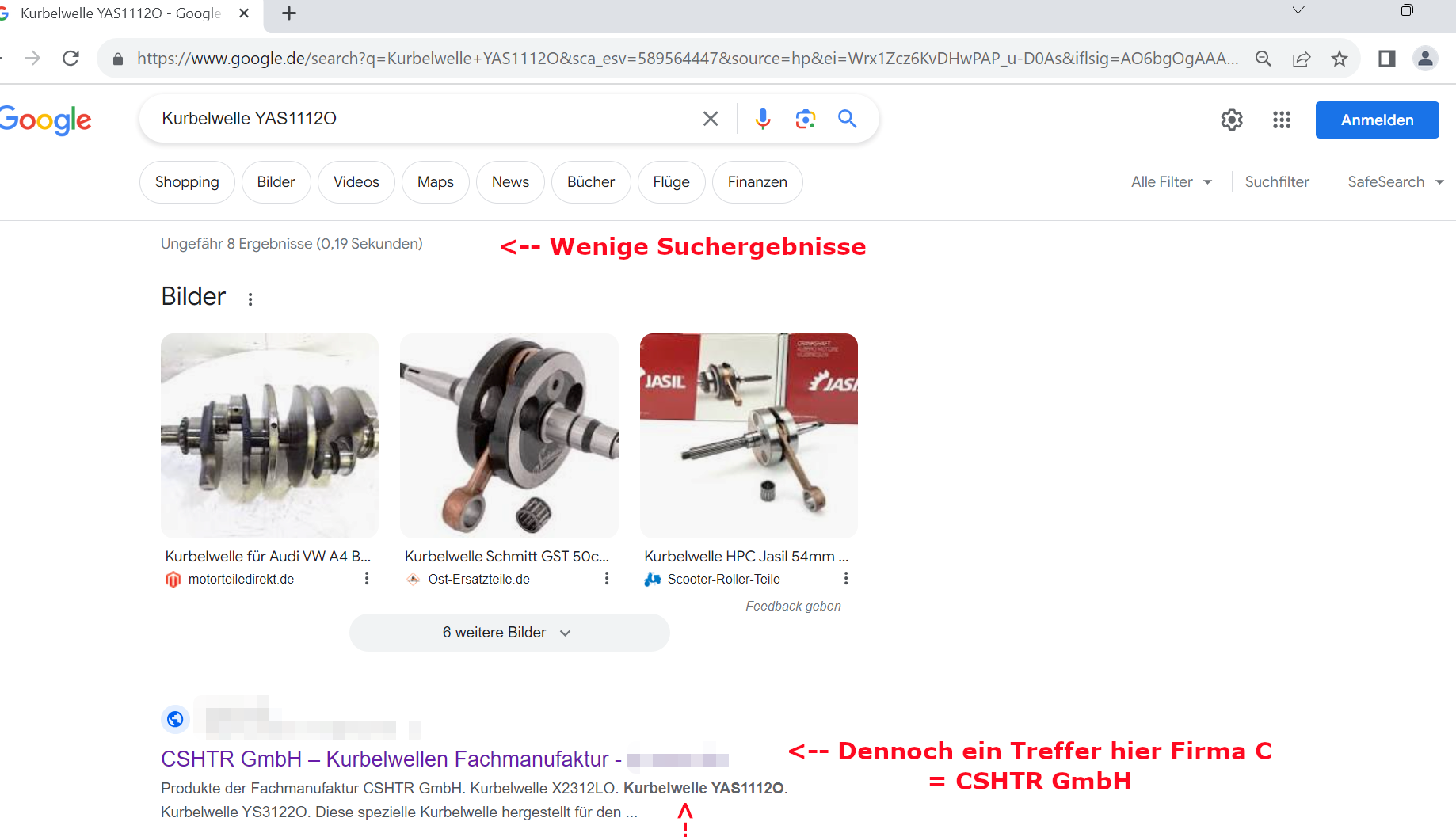

4. Über eine Internetrecherche findet Firma B die CSHTR GmbH, die vorgibt, das Produkt liefern zu können.

5. Firma B bestellt das Produkt und überweist einen beträchtlichen Betrag an die CSHTR GmbH (meist ausländische Konten), ohne zu wissen, dass die gesamte Anfrage von Firma A und die Webseite der erfundenen Firma CSHTR ein betrügerisches Konstrukt ist.

Das Ergebnis:

Firma A agiert hier als Täter und erzeugt eine fingierte Anfrage. Durch den anschließenden Abschluss der Bestellung erleidet Firma B einen finanziellen Schaden. Da Firma A und C i. d. R. die gleiche Tätergruppierung sind, können die Täter das überwiesene Geld rasch auf weitere Konten transferieren. Zudem besteht für Firma B ein erhöhtes Risiko für weitere Schäden, falls der Betrug nicht rechtzeitig erkannt wird.

Unser Anliegen ist es, Sie über verschiedene Varianten des "E-Mail-Betrugs" aufzuklären, die neben Rechnungsmanipulationen, „Payroll-Scams“ (https://zac-niedersachsen.de/artikel/64), dem Mitlesen, Umleiten und Fälschen von E-Mails existieren.

Die nachfolgende Betrugsform kann in spezifischen Szenarien äußerst authentisch erscheinen und den kriminellen Hintergrund geschickt verschleiern.

Bei diesem Phänomen treten mindestens drei Parteien in Erscheinung:

• Firma A (Täter): Gibt sich in der Regel als ein bekanntes Unternehmen aus (hier als fiktives Beispiel "Infintiy"), sucht ein spezifisches Produkt und stellt eine vermeintliche (fingierte) Anfrage an Firma B.

• Firma B: Etwa Ihre eigene Firma, reagiert auf die Anfrage und unterbreitet A ein Angebot. Das Produkt kann jedoch nicht von den üblichen Zulieferern bestellt werden. In diesem Fall muss das angefragte Produkt von einer externen/fremden Zulieferungsfirma beschafft werden.

• Firma C (Täter): Hier die CSHTR GmbH, agiert als Zulieferer und gibt vor das Produkt mit einem vermeintlichen Alleinstellungsmerkmal liefern zu können.

Der Ablauf dieses betrügerischen Szenarios, dass in der Praxis oft durch eine Vielzahl von E-Mails, Telefonaten und gegebenenfalls unterschriebenen Dokumenten begleitet wird, lässt sich grob wie folgt skizzieren.

Ablauf eines fiktiven Beispiels:

1. Firma B wird von "Infintiy" (Firma A) kontaktiert, um ein spezielles Produkt zu bestellen.

2. Firma B erstellt ein Angebot und "Infintiy" (Täter) antwortet mit möglicherweise authentisch wirkenden E-Mails, die jedoch Hinweise auf betrügerische Absichten enthalten können. Zudem wird mit Firma A vereinbart, dass die Bezahlung des Produkts durch Firma A erst nach Erhalt der Lieferung erfolgt. Hierbei kann es vorkommen, dass vermeintliche Verträge (mit augenscheinlich seriösen Stempeln etc.) unterschrieben und ausgetauscht werden.

3. Firma B nimmt die Bestellung an, muss jedoch das Produkt von einem fremden/externen Zulieferer beschaffen.

4. Über eine Internetrecherche findet Firma B die CSHTR GmbH, die vorgibt, das Produkt liefern zu können.

5. Firma B bestellt das Produkt und überweist einen beträchtlichen Betrag an die CSHTR GmbH (meist ausländische Konten), ohne zu wissen, dass die gesamte Anfrage von Firma A und die Webseite der erfundenen Firma CSHTR ein betrügerisches Konstrukt ist.

Das Ergebnis:

Firma A agiert hier als Täter und erzeugt eine fingierte Anfrage. Durch den anschließenden Abschluss der Bestellung erleidet Firma B einen finanziellen Schaden. Da Firma A und C i. d. R. die gleiche Tätergruppierung sind, können die Täter das überwiesene Geld rasch auf weitere Konten transferieren. Zudem besteht für Firma B ein erhöhtes Risiko für weitere Schäden, falls der Betrug nicht rechtzeitig erkannt wird.

Wie können Sie sich schützen?

- Erhöhte Aufmerksamkeit bei der E-Mail-Kommunikation, insbesondere bei ungewöhnlichen Zahlungsbedingungen

- Genaue Überprüfung der Identität und Seriosität der beteiligten Unternehmen

- Überprüfung der Domains und E-Mail-Adressen (Whois)

Permanenter Link zu diesem Artikel auf zac-niedersachsen.de:

https://zac-niedersachsen.de/artikel/75

Klicken Sie hier und abonnieren Sie unseren Newsletter.

Ransomware - eine dauerhafte Bedrohung

29.12.2023

Ransomware, auch bekannt als Verschlüsselungstrojaner, ist eine immer noch währende Bedrohung für Ihr Unternehmen.

Die Täter nutzen eine technische Schwachstelle, schwache Passwörter oder E-Mails, um ihre IT-Infrastruktur zu infiltrieren. Sie kommen in das System, schauen sich dort um, um welches Unternehmen es sich handelt und sammeln erste Informationen. In vielen Fällen werden Daten zuerst ausgeleitet, bevor diese dann anschließend alle wichtigen Daten und Dokumente und Datenbanken auf den infiltrierten Systemen verschlüsselt werden. Im Falle einer erfolgreichen Kompromittierung werden zuerst Informationen über das Opfer gesammelt, wie z.B. um wen es sich bei dem Opfer überhaupt handelt und wie die IT-Infrastruktur aufgebaut ist. Zu betonen ist, dass die Ransomware ungezielt verschickt wird, sodass auch kleine und mittelständische Unternehmen betroffen sein können.

Mögliche Einfallstore der Cyberkriminellen:

Falls es bereits zu einer Verschlüsselung gekommen ist, sollten Sie sich einen Forensik Dienstleister suchen, der durch das BSI zertifiziert wurde. Das BSI stellt die Liste unter folgendem Link zur Verfügung:

Dienstleister APT-Response-Liste

Leider gibt es sehr viele unseriöse Angebote im Internet, die eine schnelle Lösung versprechen. Tatsächlich kosten diese Online Angebote nur Geld und liefern nicht den Erfolg, den die Website verspricht. Im Schadensfall nehmen wir die Strafanzeige auf und beraten Sie für alle weiteren Schritte, die wichtig sind. Auch bieten wir Ihnen gerne einen Austausch an, bevor es zu einem Cyberangriff gekommen ist. Alle Möglichkeiten der Kontaktaufnahme und die Nummer unserer Hotline finden Sie unter dem Reiter Kontakt oder nutzen Sie unser Kontaktformular.

Ransomware, auch bekannt als Verschlüsselungstrojaner, ist eine immer noch währende Bedrohung für Ihr Unternehmen.

Die Täter nutzen eine technische Schwachstelle, schwache Passwörter oder E-Mails, um ihre IT-Infrastruktur zu infiltrieren. Sie kommen in das System, schauen sich dort um, um welches Unternehmen es sich handelt und sammeln erste Informationen. In vielen Fällen werden Daten zuerst ausgeleitet, bevor diese dann anschließend alle wichtigen Daten und Dokumente und Datenbanken auf den infiltrierten Systemen verschlüsselt werden. Im Falle einer erfolgreichen Kompromittierung werden zuerst Informationen über das Opfer gesammelt, wie z.B. um wen es sich bei dem Opfer überhaupt handelt und wie die IT-Infrastruktur aufgebaut ist. Zu betonen ist, dass die Ransomware ungezielt verschickt wird, sodass auch kleine und mittelständische Unternehmen betroffen sein können.

Mögliche Einfallstore der Cyberkriminellen:

- Maliziöse Anhänge in E-Mails

- Excel-Tabellen oder Word-Dokumente, die Makros enthalten

- Links in E-Mails oder QR Codes mit augenscheinlich echten Login-Masken

- schwache Passwörter für Remote Verbindungen im Homeoffice

- Nicht gepatchte Sicherheitslücken der Software

Falls es bereits zu einer Verschlüsselung gekommen ist, sollten Sie sich einen Forensik Dienstleister suchen, der durch das BSI zertifiziert wurde. Das BSI stellt die Liste unter folgendem Link zur Verfügung:

Dienstleister APT-Response-Liste

Leider gibt es sehr viele unseriöse Angebote im Internet, die eine schnelle Lösung versprechen. Tatsächlich kosten diese Online Angebote nur Geld und liefern nicht den Erfolg, den die Website verspricht. Im Schadensfall nehmen wir die Strafanzeige auf und beraten Sie für alle weiteren Schritte, die wichtig sind. Auch bieten wir Ihnen gerne einen Austausch an, bevor es zu einem Cyberangriff gekommen ist. Alle Möglichkeiten der Kontaktaufnahme und die Nummer unserer Hotline finden Sie unter dem Reiter Kontakt oder nutzen Sie unser Kontaktformular.

Permanenter Link zu diesem Artikel auf zac-niedersachsen.de:

https://zac-niedersachsen.de/artikel/74

Klicken Sie hier und abonnieren Sie unseren Newsletter.

Restaurants werden per E-Mail erpresst

01.12.2023

Unsere Kollegen vom Ratgeber Internetkriminalität machen heute auf ein aktuelles Phänomen aufmerksam, welches in erster Linie Restaurants betrifft:

Hier gelangen Sie direkt zu dem interessanten Artikel:

https://www.polizei-praevention.de/aktuelles/restaurants-per-mail-erpresst.html

Der Hotel- und Gaststättenverband in Baden-Württemberg informiert aktuell auch zu dieser Masche:

https://www.dehogabw.de/informieren/dehoga-nachrichten/2023-4q/tipps-fuer-betroffene-betriebe-zum-umgang-mit-erpresserschreiben.html

Unsere Kollegen vom Ratgeber Internetkriminalität machen heute auf ein aktuelles Phänomen aufmerksam, welches in erster Linie Restaurants betrifft:

Hier gelangen Sie direkt zu dem interessanten Artikel:

https://www.polizei-praevention.de/aktuelles/restaurants-per-mail-erpresst.html

Der Hotel- und Gaststättenverband in Baden-Württemberg informiert aktuell auch zu dieser Masche:

https://www.dehogabw.de/informieren/dehoga-nachrichten/2023-4q/tipps-fuer-betroffene-betriebe-zum-umgang-mit-erpresserschreiben.html

Permanenter Link zu diesem Artikel auf zac-niedersachsen.de:

https://zac-niedersachsen.de/artikel/73

Klicken Sie hier und abonnieren Sie unseren Newsletter.

Das Bundesinnenministerium möchte meinen Ausweis?

08.08.2023

Seit gestern gibt es eine interessante Welle von Phishing-Mails. Darin behauptet der Absender im Namen des "Bundesministerium des Innern" folgendes:

Betreff: Bestätigen Sie Ihre Identität !

Sehr geehrter Kunde,

dies ist eine automatisierte E-Mail, die Sie über tägliche Sicherheitsupdates informiert.

Wir hoffen, dass für Sie alles in Ordnung ist. Im Rahmen unserer dauerhaften Maßnahmen zur Stärkung der Sicherheit der Bürger kontaktieren wir Sie im Namen des Bundesministeriums des Innern mit der Bitte um eine dringende Überprüfung Ihrer Identitätsdaten, insbesondere Ihres EU-Personalausweises.

Die Gewährleistung der Richtigkeit und Sicherheit Ihrer Daten ist für uns von größter Bedeutung.

...

Die Verifizierung soll über den dann folgenden Link gestartet werden:

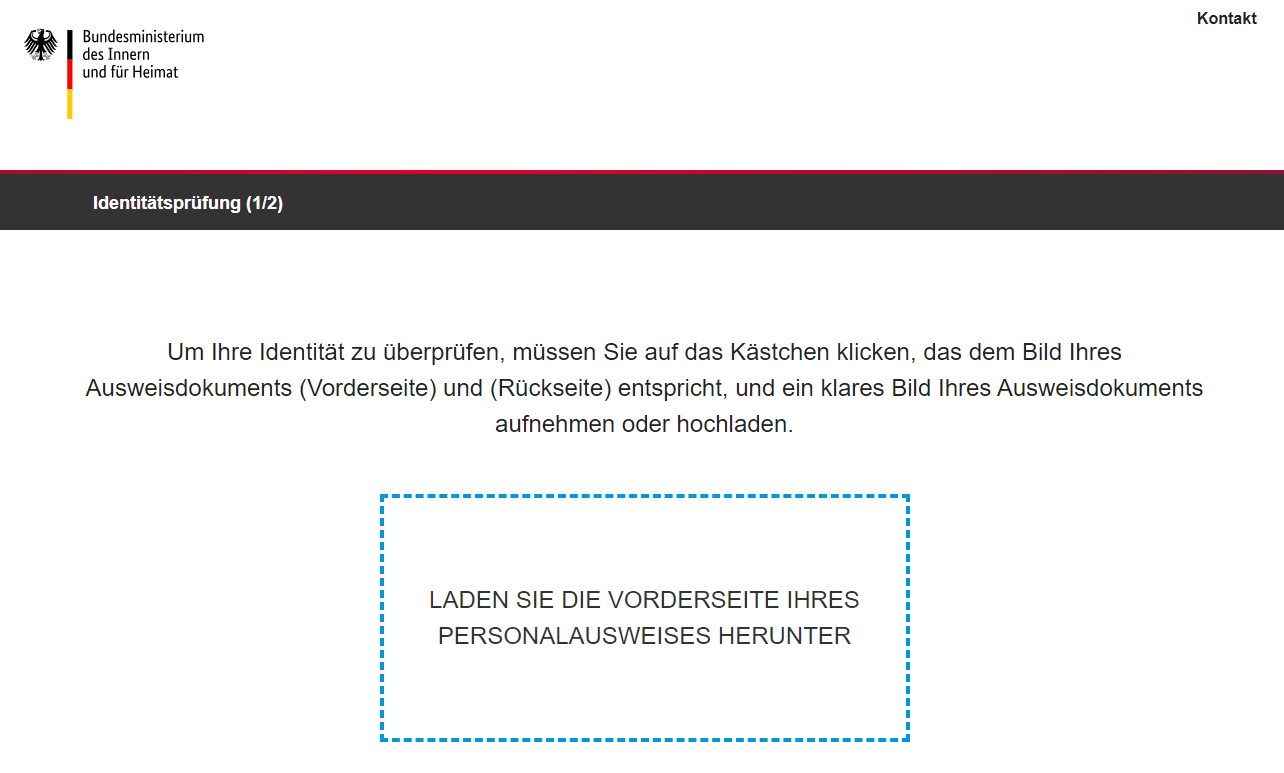

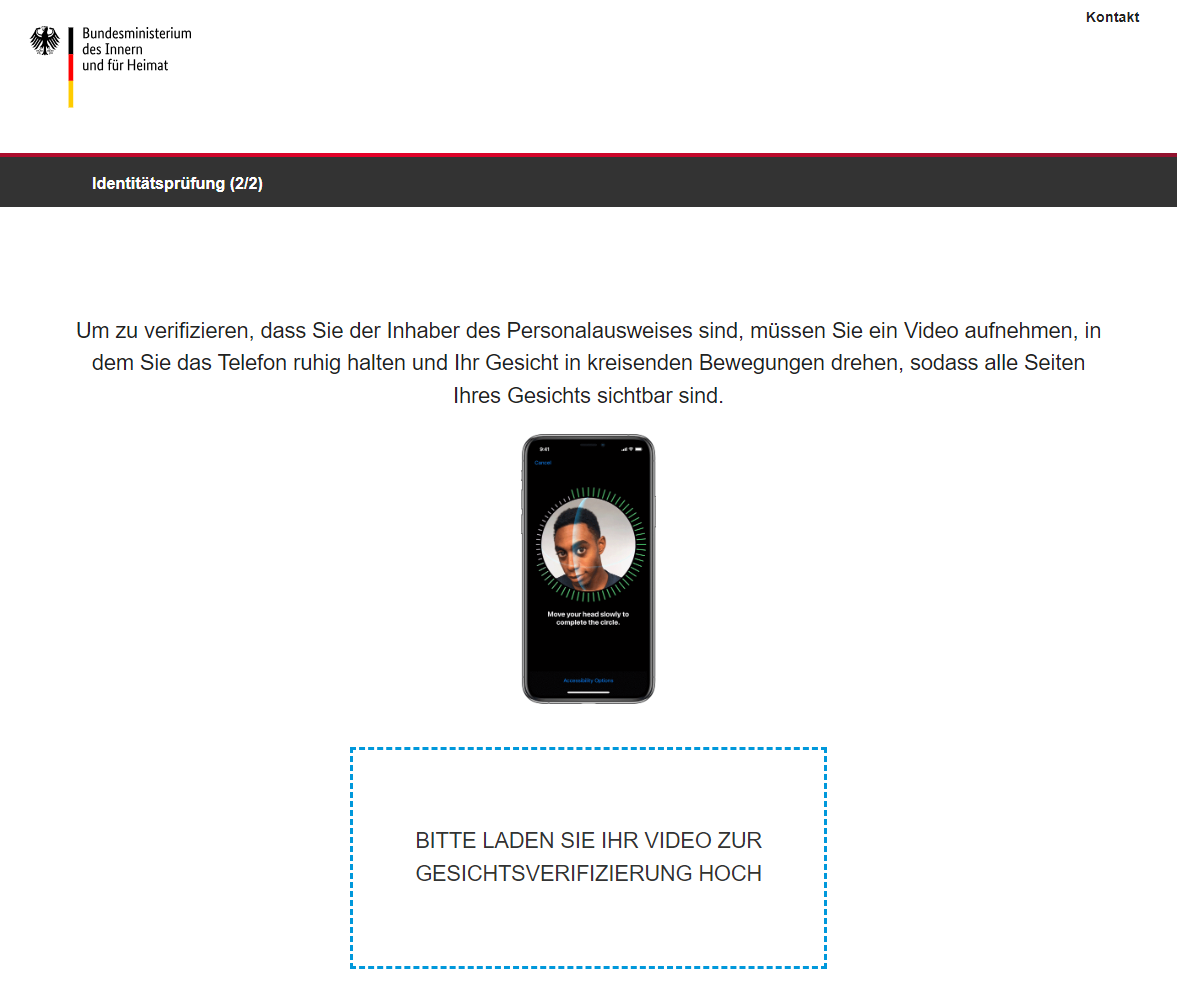

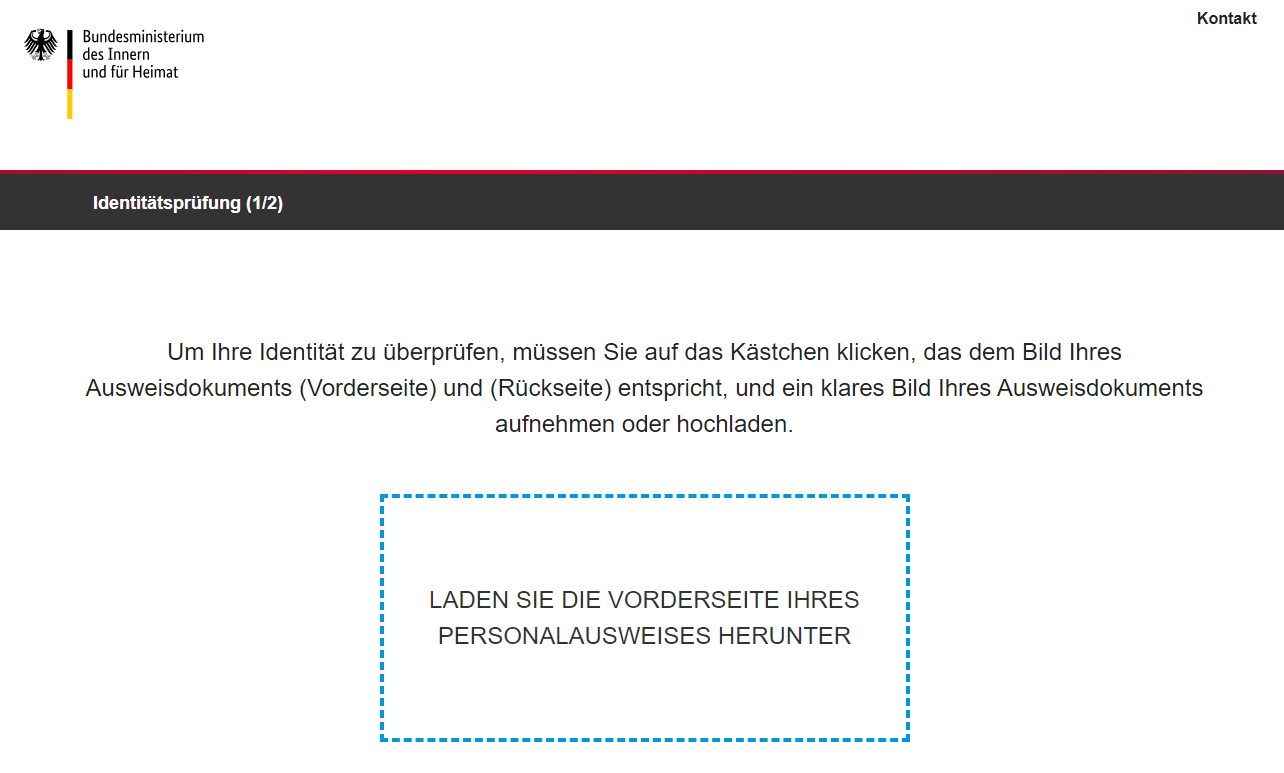

Wir haben uns die nun folgende Webseite angeschaut und stellen hier Screenshots zur Verfügung.

Die Seiten sind Fake, es handelt sich um einen Versuch Ihre Ausweisdaten zu erlangen und für illegale Aktivitäten zu nutzen!

Im ersten Schritt sollen zunächst Vorder- und Rückseite des Ausweises hochgeladen werden:

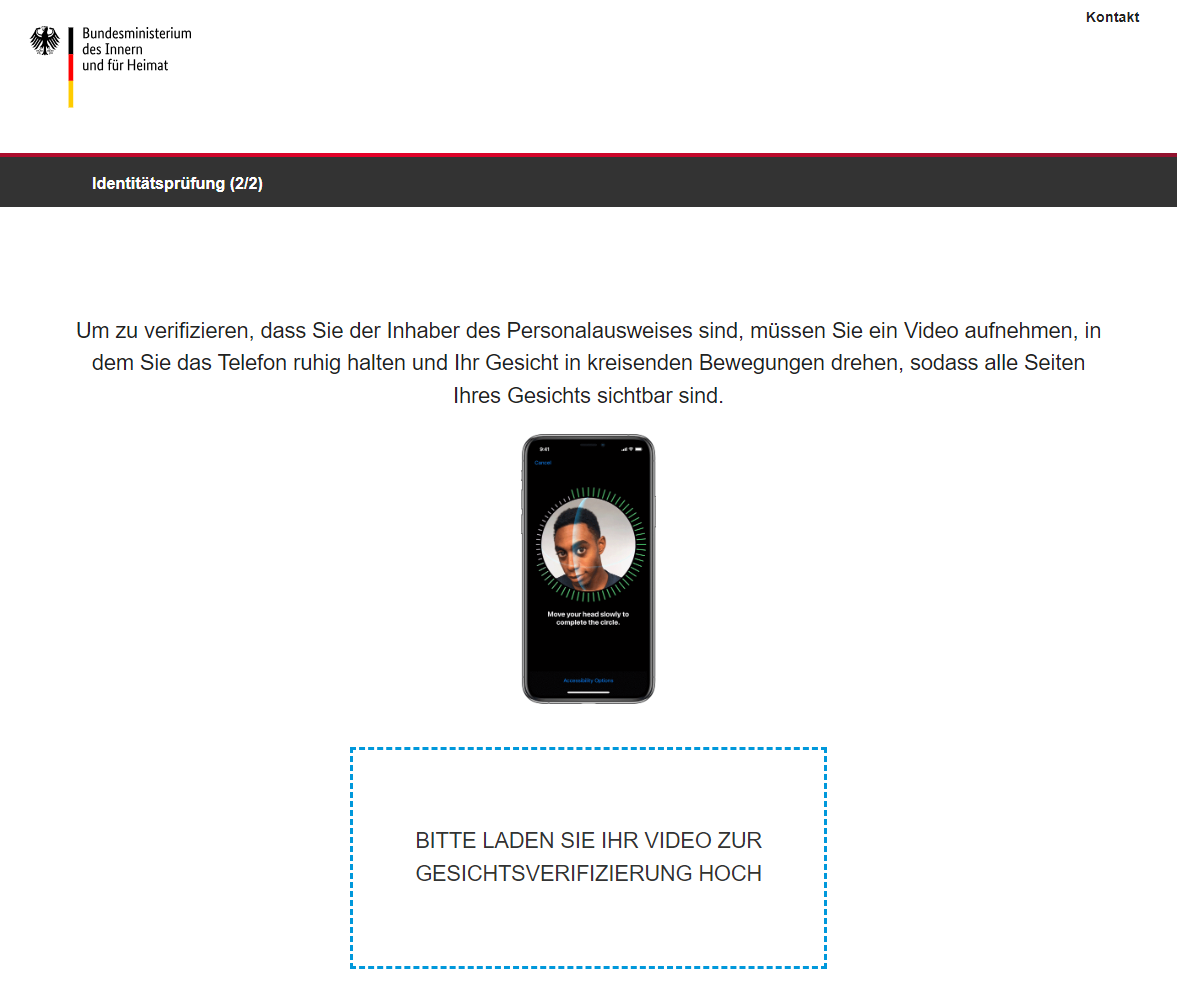

Im nächsten Schritt möchten die Täter dann noch ein Video, in dem das Gesicht von allen Seiten zu sehen ist:

Sehr enttäuschend ist aus unserer Sicht, dass man nach dem Hochladen des Ausweises und des Videos wieder auf der Ausgangsseite landet. Schön wäre doch zumindest ein kleiner Dank gewesen.

Lassen Sie sich nicht täuschen und seien sie insbesondere bei der Verwendung Ihres Ausweises im Internet sehr vorsichtig!

Weitere Informationen über die Verwendung von Ausweisen im Online-Bereich finden Sie z.B. hier:

https://www.heise.de/hintergrund/Was-Sie-beachten-sollten-bevor-Sie-eine-Perso-Kopie-weitergeben-7464155.html

Ebenfalls gestern erreichten uns E-Mails, in denen ein vermeintlicher Anwalt wegen einer angeblichen Urheberrechtsverletzung ebenfalls die Verifizierung mit Ausweisdaten fordert. Der Betreff dieser E-Mails lautet:

Aktenzeichen 20035812 - Abmahnung aufgrund von Urheberrechtsverletzung

Auch hier steckt der Wunsch der Täter nach frischen Ausweisen dahinter.

Unterstützen Sie unsere Arbeit gerne weiterhin durch die Einsendung von Spam-Mails an unser sog. "Trojanerkonto", weitere Informationen finden Sie unter https://polizeilabor.de.

Seit gestern gibt es eine interessante Welle von Phishing-Mails. Darin behauptet der Absender im Namen des "Bundesministerium des Innern" folgendes:

Betreff: Bestätigen Sie Ihre Identität !

Sehr geehrter Kunde,

dies ist eine automatisierte E-Mail, die Sie über tägliche Sicherheitsupdates informiert.

Wir hoffen, dass für Sie alles in Ordnung ist. Im Rahmen unserer dauerhaften Maßnahmen zur Stärkung der Sicherheit der Bürger kontaktieren wir Sie im Namen des Bundesministeriums des Innern mit der Bitte um eine dringende Überprüfung Ihrer Identitätsdaten, insbesondere Ihres EU-Personalausweises.

Die Gewährleistung der Richtigkeit und Sicherheit Ihrer Daten ist für uns von größter Bedeutung.

...

Die Verifizierung soll über den dann folgenden Link gestartet werden:

Wir haben uns die nun folgende Webseite angeschaut und stellen hier Screenshots zur Verfügung.

Die Seiten sind Fake, es handelt sich um einen Versuch Ihre Ausweisdaten zu erlangen und für illegale Aktivitäten zu nutzen!

Im ersten Schritt sollen zunächst Vorder- und Rückseite des Ausweises hochgeladen werden:

Im nächsten Schritt möchten die Täter dann noch ein Video, in dem das Gesicht von allen Seiten zu sehen ist:

Sehr enttäuschend ist aus unserer Sicht, dass man nach dem Hochladen des Ausweises und des Videos wieder auf der Ausgangsseite landet. Schön wäre doch zumindest ein kleiner Dank gewesen.

Lassen Sie sich nicht täuschen und seien sie insbesondere bei der Verwendung Ihres Ausweises im Internet sehr vorsichtig!

Weitere Informationen über die Verwendung von Ausweisen im Online-Bereich finden Sie z.B. hier:

https://www.heise.de/hintergrund/Was-Sie-beachten-sollten-bevor-Sie-eine-Perso-Kopie-weitergeben-7464155.html

Ebenfalls gestern erreichten uns E-Mails, in denen ein vermeintlicher Anwalt wegen einer angeblichen Urheberrechtsverletzung ebenfalls die Verifizierung mit Ausweisdaten fordert. Der Betreff dieser E-Mails lautet:

Aktenzeichen 20035812 - Abmahnung aufgrund von Urheberrechtsverletzung

Auch hier steckt der Wunsch der Täter nach frischen Ausweisen dahinter.

Unterstützen Sie unsere Arbeit gerne weiterhin durch die Einsendung von Spam-Mails an unser sog. "Trojanerkonto", weitere Informationen finden Sie unter https://polizeilabor.de.

Permanenter Link zu diesem Artikel auf zac-niedersachsen.de:

https://zac-niedersachsen.de/artikel/72

Klicken Sie hier und abonnieren Sie unseren Newsletter.

Maliziöse Google Ads verbreiten schadhafte Software

31.01.2023

Zur Zeit häufen sich die Berichte über Google Ads, die vorgeben eine legitime und nützliche Software als Download bereitzustellen (u.a. LibreOffice, gimp, OBS), aber tatsächlich eine schadhafte Datei enthalten, die nach dem Herunterladen und anschließender Ausführung Ihren Rechner mit Malware infiziert.

Was sind eigentlich Google Ads?

Die beworbene Google Ad wird in der Regel innerhalb der Google-Suche ganz oben angezeigt.

Wie funktioniert das nun im Detail?

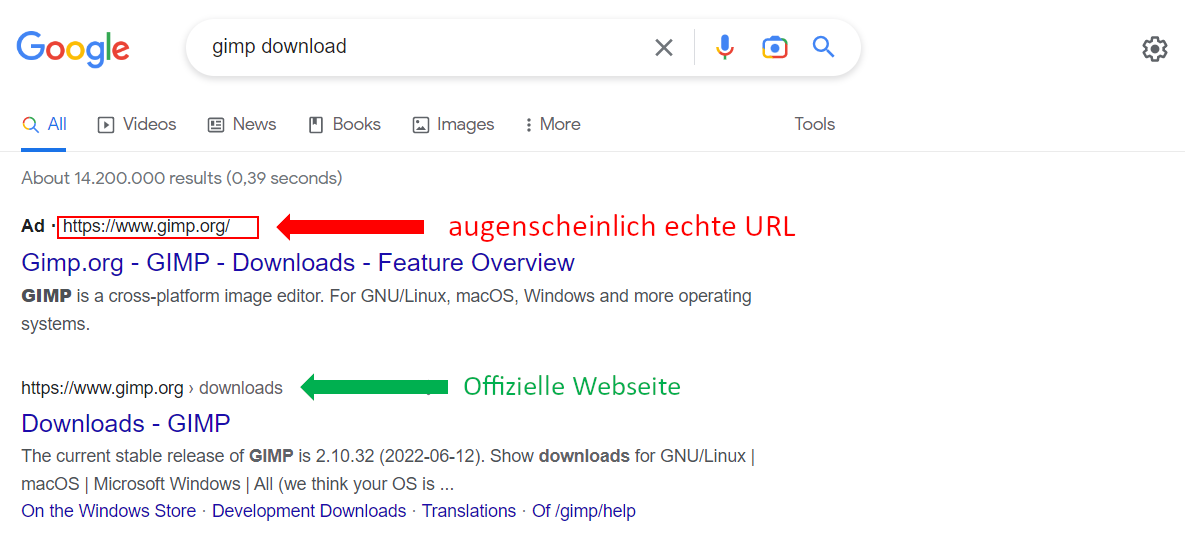

Sie sind auf der Suche nach einer bestimmten Software und benutzen hierzu die Google-Suchmaschine. Nehmen wir hier das Beispiel „gimp“. Nun kann es passieren, dass der erste Treffer eine Google Ad ist. Hier wird nun der oben beschriebene Dienst von kriminellen Akteuren missbraucht, indem legitime Webseiten täuschend echt kopiert werden und per Umleitung über eine meist ähnliche URL eine schadhafte Datei als Download bereitstellen.

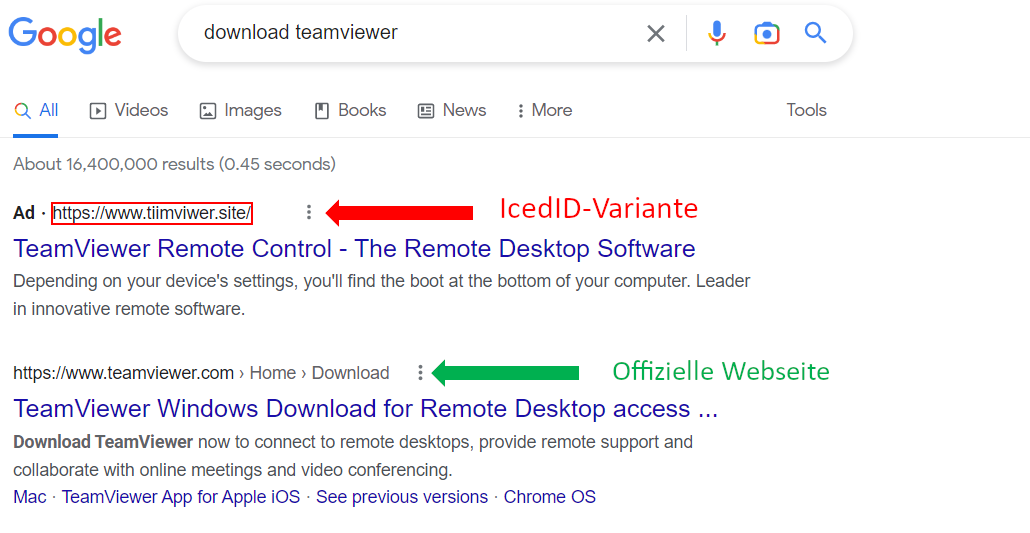

Ziel ist es, Malware zu verbreiten, Zugangsdaten und sensible Informationen zu stehlen und im schlimmsten Fall komplette Systeme mit Ransomware zu verschlüsseln.

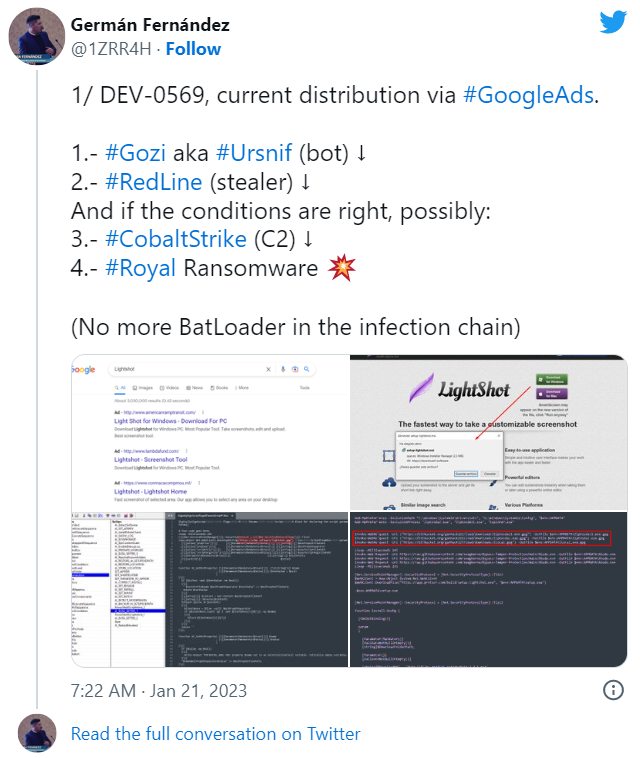

Hier wurde beispielsweise in einer Google Ad die Adresse https://www.gimp.org mit kyrillischen Ziffern täuschend echt dargestellt:

Nachdem die Google Ad angeklickt wird, erfolgt eine Weiterleitung zu der Fake-Webseite, die die schadhafte Software zur Verfügung stellt. In diesem Beispiel ist es http://www.gilimp.org:

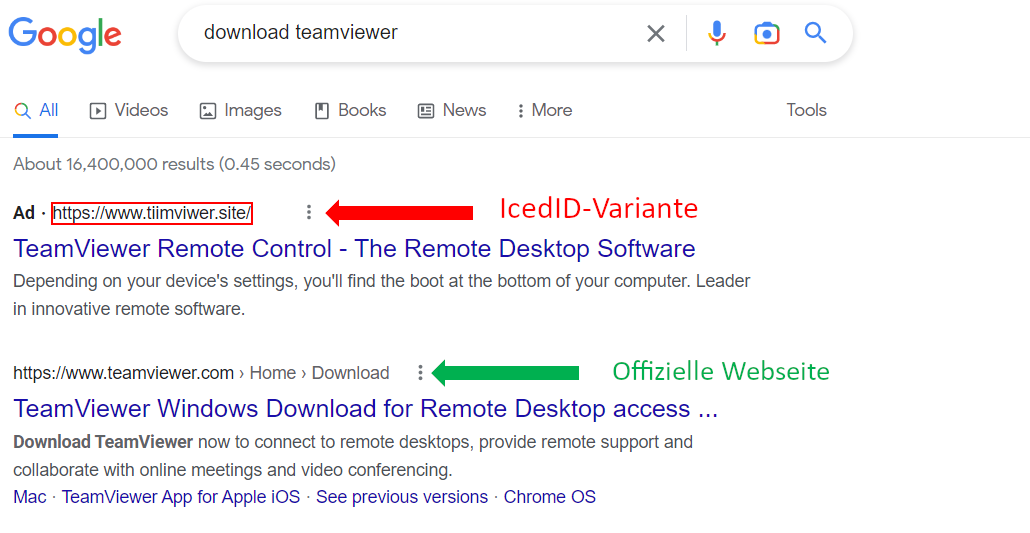

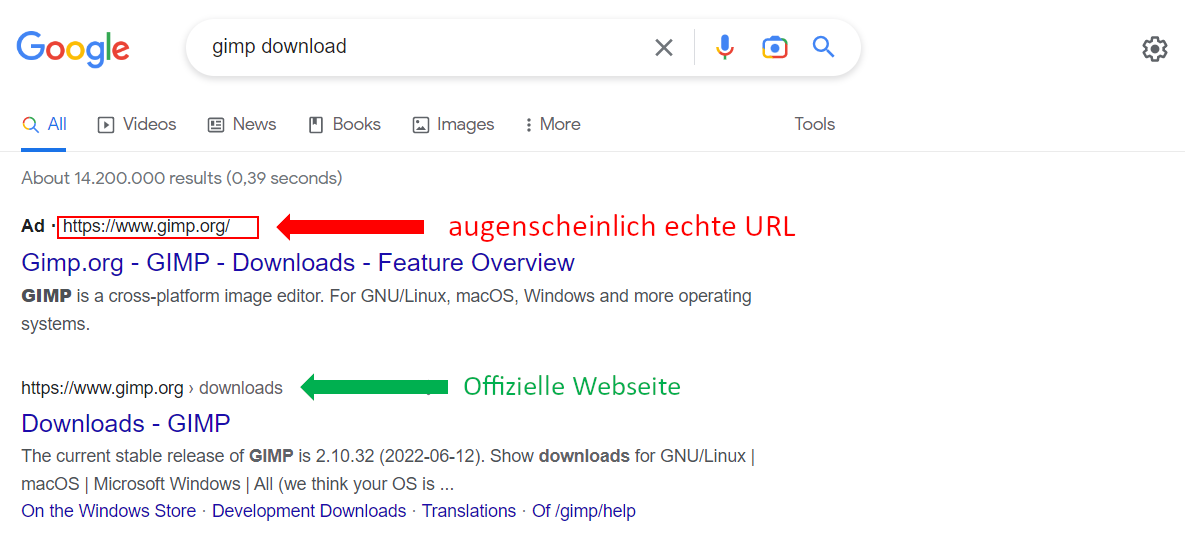

In den meisten Fällen werden die legitimen Webseiten mit ähnlichen Namen dargestellt, d.h. es werden z. B. Ziffern vertauscht. Durch die Verwendung von Begriffen wie „official“ wird darüber hinaus ein authentischer Eindruck erzeugt. Softwareprojekte wie z. B. Anydesk, Notepad ++, OBS, VLC, Teamviewer, Rufus, gimp und LibreOffice sind nur wenige Beispiele, die für die aktuellen Malware-Kampagnen missbraucht werden.

Beispiel "Teamviewer":

Es sollen u. a. die Malware-Varianten „Aurora Stealer“, „IcedID“, „Raccoon Stealer“, "RedLine" und „Vidar Stealer“ über diese Methode verbreitet werden.

Einen bösartigen Befall mit einer solchen Malware könne im schlimmsten Fall zur Ausführung einer Ransomware führen:

Quelle:https://twitter.com/1ZRR4H/status/1616682530832252930

Google? Wieso werden diese Ads zuglassen und wie gelangt die Malware auf das System?

Laut Guardio und Trend Micro besteht der Trick darin, dass die Webseite, die über Google Ad angezeigt wird gutartig und irrelevant ist. Erst nachdem man die Anzeige anklickt, soll eine direkte Umleitung auf die bösartige Webseite erfolgen.

Der Download bzw. die schadhafte Datei soll vor allem im ZIP- oder MSI-Format (Microsoft Installer) verfügbar sein. Zudem sollen die schadhaften Dateien von seriösen File-Sharing – und Code-Hosting-Diensten wie GitHub, Dropbox oder dem CDN von Discord heruntergeladen werden. Somit könne eine Erkennung durch Antivirenprogramme erschwert werden.

Ablauf: Siehe nachfolgenden Link.

Quelle:https://labs.guard.io/masquerads-googles-ad-words-massively-abused-by-threat-actors-targeting-organizations-gpus-42ae73ee8a1e

Analysen zu „Aurora-Stealer“, „IcedID“, „Raccoon-Stealer“, „RedLine“ und „Vidar-Stealer“ können in der Malpedia von Fraunhofer gefunden werden:

https://malpedia.caad.fkie.fraunhofer.de/details/win.aurora_stealer

https://malpedia.caad.fkie.fraunhofer.de/details/win.icedid

https://malpedia.caad.fkie.fraunhofer.de/details/win.raccoon

https://malpedia.caad.fkie.fraunhofer.de/details/win.redline_stealer

https://malpedia.caad.fkie.fraunhofer.de/details/win.vidar

Detaillierter Ablauf Fake-LibreOffice:

https://www.malware-traffic-analysis.net/2023/01/18/index.html

Fachberichte:

https://www.bleepingcomputer.com/news/security/hackers-push-malware-via-google-search-ads-for-vlc-7-zip-ccleaner/

https://labs.guard.io/masquerads-googles-ad-words-massively-abused-by-threat-actors-targeting-organizations-gpus-42ae73ee8a1e

Quellen:

[1] Bleepingcomputer, "Hacker abuse Google Ads", 2022. [Online]. Verfügbar: https://www.bleepingcomputer.com/news/security/hackers-abuse-google-ads-to-spread-malware-in-legit-software/.

[2] Bleepingcomputer, "Ransomware access brokers use Google Ads", 2023. [Online]. Verfügbar: https://www.bleepingcomputer.com/news/security/ransomware-access-brokers-use-google-ads-to-breach-your-network/.

[3] Google, Was sind Google Ads", 2023. [Online]. Verfügbar: https://ads.google.com/intl/de_de/getstarted/.

[4] Malware Traffic Analysis, "Abaluf Fake-LibreOffice", 2023. [Online]. Verfügbar: https://www.malware-traffic-analysis.net/2023/01/18/index.html.

[5] Guardio LabsGuard, "MasquerAds", 2022. [Online]. Verfügbar: https://labs.guard.io/masquerads-googles-ad-words-massively-abused-by-threat-actors-targeting-organizations-gpus-42ae73ee8a1e.

[6] Trendmicro "IcedID botnet loader", 2022. [Online]. Verfügbar: https://www.trendmicro.com/en_us/research/22/l/icedid-botnet-distributors-abuse-google-ppc-to-distribute-malware.html.

Zur Zeit häufen sich die Berichte über Google Ads, die vorgeben eine legitime und nützliche Software als Download bereitzustellen (u.a. LibreOffice, gimp, OBS), aber tatsächlich eine schadhafte Datei enthalten, die nach dem Herunterladen und anschließender Ausführung Ihren Rechner mit Malware infiziert.

Was sind eigentlich Google Ads?

„…mit dem Dienst können Unternehmen und Werbetreibende Milliarden von Nutzern ansprechen, während diese z. B. Anfragen in der Google-Suche durchführen, Videos auf YouTube ansehen, neue Orte mit Google Maps erkunden, Apps auf Google Play entdecken oder Inhalte im Web durchforsten.“

Die beworbene Google Ad wird in der Regel innerhalb der Google-Suche ganz oben angezeigt.

Wie funktioniert das nun im Detail?

Sie sind auf der Suche nach einer bestimmten Software und benutzen hierzu die Google-Suchmaschine. Nehmen wir hier das Beispiel „gimp“. Nun kann es passieren, dass der erste Treffer eine Google Ad ist. Hier wird nun der oben beschriebene Dienst von kriminellen Akteuren missbraucht, indem legitime Webseiten täuschend echt kopiert werden und per Umleitung über eine meist ähnliche URL eine schadhafte Datei als Download bereitstellen.

Ziel ist es, Malware zu verbreiten, Zugangsdaten und sensible Informationen zu stehlen und im schlimmsten Fall komplette Systeme mit Ransomware zu verschlüsseln.

Hier wurde beispielsweise in einer Google Ad die Adresse https://www.gimp.org mit kyrillischen Ziffern täuschend echt dargestellt:

Nachdem die Google Ad angeklickt wird, erfolgt eine Weiterleitung zu der Fake-Webseite, die die schadhafte Software zur Verfügung stellt. In diesem Beispiel ist es http://www.gilimp.org:

In den meisten Fällen werden die legitimen Webseiten mit ähnlichen Namen dargestellt, d.h. es werden z. B. Ziffern vertauscht. Durch die Verwendung von Begriffen wie „official“ wird darüber hinaus ein authentischer Eindruck erzeugt. Softwareprojekte wie z. B. Anydesk, Notepad ++, OBS, VLC, Teamviewer, Rufus, gimp und LibreOffice sind nur wenige Beispiele, die für die aktuellen Malware-Kampagnen missbraucht werden.

Beispiel "Teamviewer":

Es sollen u. a. die Malware-Varianten „Aurora Stealer“, „IcedID“, „Raccoon Stealer“, "RedLine" und „Vidar Stealer“ über diese Methode verbreitet werden.

Einen bösartigen Befall mit einer solchen Malware könne im schlimmsten Fall zur Ausführung einer Ransomware führen:

Quelle:https://twitter.com/1ZRR4H/status/1616682530832252930

Google? Wieso werden diese Ads zuglassen und wie gelangt die Malware auf das System?

„Wenn Google feststellt, dass die Fake-Webseite (Landing Page) bösartig ist, wird die Kampagne blockiert und die Anzeigen werden entfernt, so dass Bedrohungsakteure in diesem Schritt einen Trick anwenden müssen, um die automatischen Prüfungen von Google zu umgehen.“

Laut Guardio und Trend Micro besteht der Trick darin, dass die Webseite, die über Google Ad angezeigt wird gutartig und irrelevant ist. Erst nachdem man die Anzeige anklickt, soll eine direkte Umleitung auf die bösartige Webseite erfolgen.

Der Download bzw. die schadhafte Datei soll vor allem im ZIP- oder MSI-Format (Microsoft Installer) verfügbar sein. Zudem sollen die schadhaften Dateien von seriösen File-Sharing – und Code-Hosting-Diensten wie GitHub, Dropbox oder dem CDN von Discord heruntergeladen werden. Somit könne eine Erkennung durch Antivirenprogramme erschwert werden.

Ablauf: Siehe nachfolgenden Link.

Quelle:https://labs.guard.io/masquerads-googles-ad-words-massively-abused-by-threat-actors-targeting-organizations-gpus-42ae73ee8a1e

Wie können Sie sich schützen?

- Aktivieren Sie innerhalb Ihres Browsers einen Ad-Blocker

- Angezeigte Ads sollten Sie ignorieren und etwas nach unten scrollen, um die offizielle Webseite zu sehen. Sollten Sie Zweifel haben, können Sie den Wikipedia-Eintrag zur gesuchten Software aufrufen

- Wird die Webseite der gewünschten Software häufiger besucht, können Sie diese als Lesezeichen markieren und können somit die offizielle Webseite immer direkt aufrufen. So kann eine Google-Suche vermieden werden

- Nutzen Sie zur Installation von Software den Microsoft Store

- Sollten Sie eine maliziöse Datei ausgeführt haben, benachrichtigen Sie bestenfalls unverzüglich Ihre IT-Abteilung und/oder zuständige Stelle/Person

Analysen zu „Aurora-Stealer“, „IcedID“, „Raccoon-Stealer“, „RedLine“ und „Vidar-Stealer“ können in der Malpedia von Fraunhofer gefunden werden:

https://malpedia.caad.fkie.fraunhofer.de/details/win.aurora_stealer

https://malpedia.caad.fkie.fraunhofer.de/details/win.icedid

https://malpedia.caad.fkie.fraunhofer.de/details/win.raccoon

https://malpedia.caad.fkie.fraunhofer.de/details/win.redline_stealer

https://malpedia.caad.fkie.fraunhofer.de/details/win.vidar

Detaillierter Ablauf Fake-LibreOffice:

https://www.malware-traffic-analysis.net/2023/01/18/index.html

Fachberichte:

https://www.bleepingcomputer.com/news/security/hackers-push-malware-via-google-search-ads-for-vlc-7-zip-ccleaner/

https://labs.guard.io/masquerads-googles-ad-words-massively-abused-by-threat-actors-targeting-organizations-gpus-42ae73ee8a1e

Quellen:

[1] Bleepingcomputer, "Hacker abuse Google Ads", 2022. [Online]. Verfügbar: https://www.bleepingcomputer.com/news/security/hackers-abuse-google-ads-to-spread-malware-in-legit-software/.

[2] Bleepingcomputer, "Ransomware access brokers use Google Ads", 2023. [Online]. Verfügbar: https://www.bleepingcomputer.com/news/security/ransomware-access-brokers-use-google-ads-to-breach-your-network/.

[3] Google, Was sind Google Ads", 2023. [Online]. Verfügbar: https://ads.google.com/intl/de_de/getstarted/.

[4] Malware Traffic Analysis, "Abaluf Fake-LibreOffice", 2023. [Online]. Verfügbar: https://www.malware-traffic-analysis.net/2023/01/18/index.html.

[5] Guardio LabsGuard, "MasquerAds", 2022. [Online]. Verfügbar: https://labs.guard.io/masquerads-googles-ad-words-massively-abused-by-threat-actors-targeting-organizations-gpus-42ae73ee8a1e.

[6] Trendmicro "IcedID botnet loader", 2022. [Online]. Verfügbar: https://www.trendmicro.com/en_us/research/22/l/icedid-botnet-distributors-abuse-google-ppc-to-distribute-malware.html.

Permanenter Link zu diesem Artikel auf zac-niedersachsen.de:

https://zac-niedersachsen.de/artikel/70

Klicken Sie hier und abonnieren Sie unseren Newsletter.

BSI warnt vor kritischer Sicherheitslücke in OpenSSL

01.11.2022

Update am 02.11.2022

Die noch zuvor als kritisch eingestufte Sicherheitslücke in OpenSSL wurde nun leicht heruntergestuft.

https://www.bsi.bund.de/SharedDocs/Cybersicherheitswarnungen/Update

Weitere Informationen zu dem Update finden Sie auch unter heise.de

https://www.heise.de/news/OpennSSL-Update

https://www.golem.de/news/tls-bibliothek-erste-kritische-luecke-in-openssl-seit-2016-braucht-update-2211-169380.html

https://www.zdnet.de/88404553/openssl-warnt-vor-kritischer-sicherheitsluecke/

https://www.datensicherheit.de/openssl-sicherheitsluecke-heartbleed

Update am 02.11.2022

Die noch zuvor als kritisch eingestufte Sicherheitslücke in OpenSSL wurde nun leicht heruntergestuft.

https://www.bsi.bund.de/SharedDocs/Cybersicherheitswarnungen/Update

Die durch den Patch behobenen schwerwiegenden Schwachstellen CVE-2022-3786 und CVE-2022-3602 betreffen den Punycode-Parser und erlauben jeweils einen Pufferüberlauf, der zu Nichtverfügbarkeit von Diensten und unter bestimmten Bedingungen zur Codeausführung genutzt werden kann. Die Schwachstellen betreffen das Parsen von EMail-Adressen in X.509-Zertifikaten nach der Zertifikatsvalidierung.

Weitere Informationen zu dem Update finden Sie auch unter heise.de

https://www.heise.de/news/OpennSSL-Update

Maßnahmen

- Da DoS-Attacken durchgeführt werden könnten, sollten die Updates je nach Verfügbarkeit für die entsprechenden Produkte und Betriebssysteme zeitnah eingespielt werden.

- Unter dem nachfolgenden Link können Sie überprüfen welche Produkte betroffen sein könnten. Zusätzlich können Sie dort Tools und Skripte einsehen, die zur Identifizierung betroffener OpenSSL Bibliotheken genutzt werden können. https://github.com/NCSC-NL/OpenSSL-2022

- Wenn Sie in Niedersachsen als Unternehmen oder Behörde betroffen sind und die Lücke zu Ihrem Nachteil ausgenutzt wurde, melden Sie sich gerne bei uns.

https://www.golem.de/news/tls-bibliothek-erste-kritische-luecke-in-openssl-seit-2016-braucht-update-2211-169380.html

https://www.zdnet.de/88404553/openssl-warnt-vor-kritischer-sicherheitsluecke/

https://www.datensicherheit.de/openssl-sicherheitsluecke-heartbleed

Permanenter Link zu diesem Artikel auf zac-niedersachsen.de:

https://zac-niedersachsen.de/artikel/66

Klicken Sie hier und abonnieren Sie unseren Newsletter.

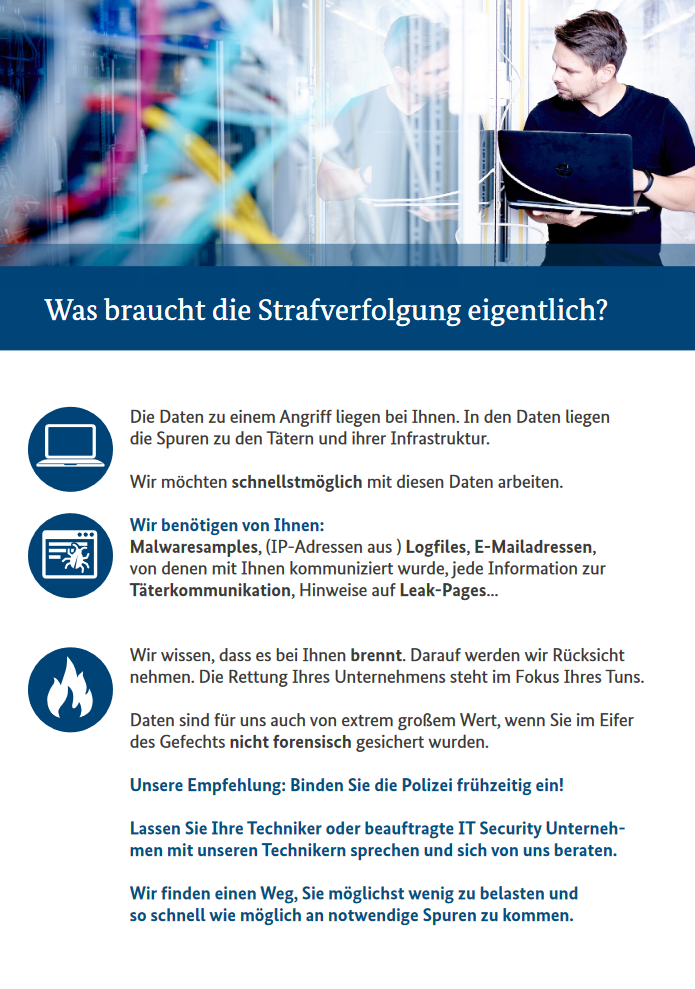

Es hat Sie erwischt!

28.06.2022

"Es hat Sie erwischt!"- unter diesem Motto hat das Bundeskriminalamt (BKA) einen informativen Flyer für Unternehmen herausgebracht.

Der Flyer beschäftigt sich mit den Fragestellungen, die Firmen haben, wenn sie von Cybercrime betroffen sind, u.a.:

"Es hat Sie erwischt!"- unter diesem Motto hat das Bundeskriminalamt (BKA) einen informativen Flyer für Unternehmen herausgebracht.

Der Flyer beschäftigt sich mit den Fragestellungen, die Firmen haben, wenn sie von Cybercrime betroffen sind, u.a.:

- Soll ich mich an die Polizei wenden?

- Was bedeutet das für mein Unternehmen?

- Was benötigt die Polizei von mir?

- Wird mein Betrieb noch weiter durch polizeiliche Maßnahmen eingeschränkt?

- An wen kann ich mich wenden?

Die aktuellste Version des Flyers und weiterführende Informationen finden Sie unter diesem Link: http://www.bka.de/ccunternehmen

Permanenter Link zu diesem Artikel auf zac-niedersachsen.de:

https://zac-niedersachsen.de/artikel/65

Klicken Sie hier und abonnieren Sie unseren Newsletter.

Business E-Mail Compromise (BEC) - Kompromittierung der geschäftlichen E-Mail Konten

01.06.2022

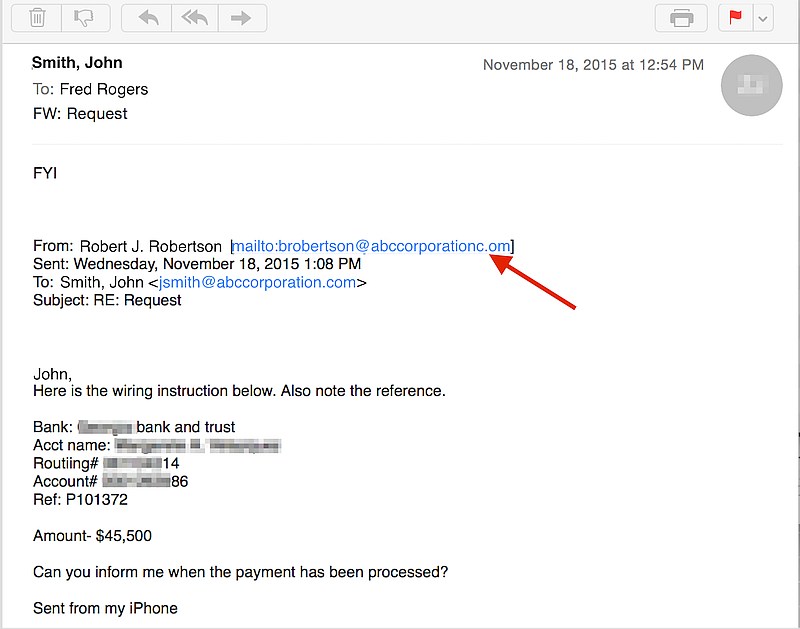

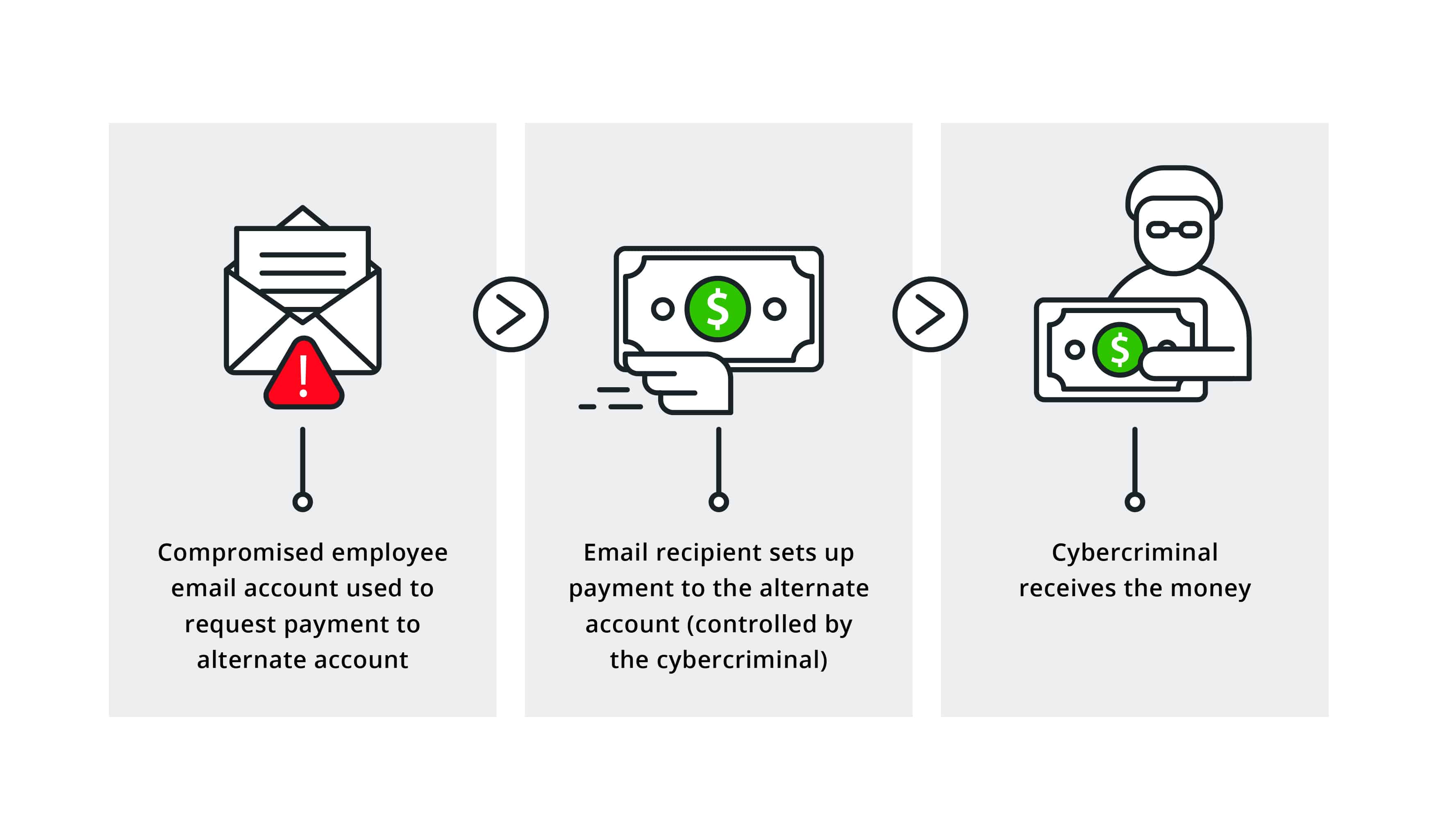

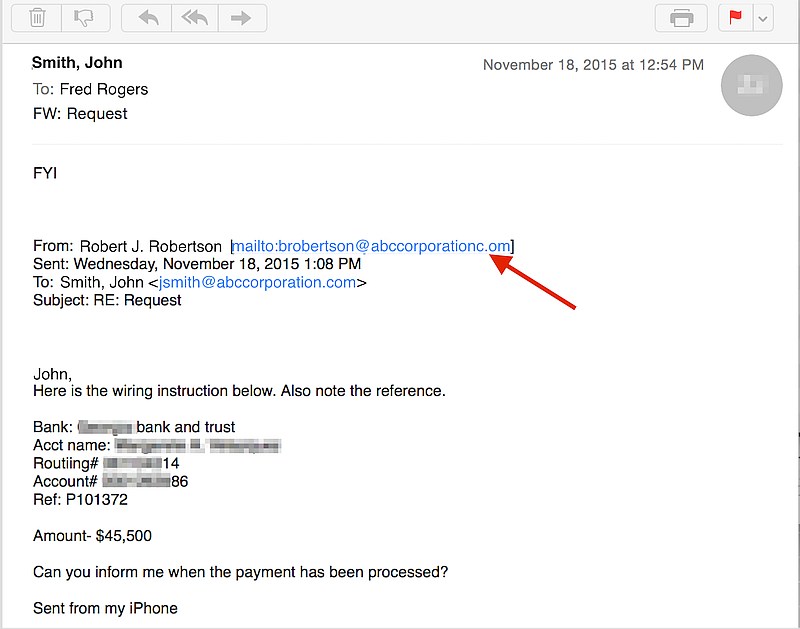

Was ist das überhaupt? Business E-Mail Compromise – kurz auch BEC genannt ist ein Phänomen, was immer häufiger auftritt. Dabei werden zum Beispiel Mail-Konten von Unternehmen kompromittiert und von den Tätern übernommen. Der Täter sammelt dann Informationen, um die Identität des eigentlichen Kontoinhabers der E-Mail-Adresse zu übernehmen. Business E-Mail Compromise kann durch verschiedene Vorgehensweisen realisiert werden:

Wie kann man sich davor schützen?

Was ist das überhaupt? Business E-Mail Compromise – kurz auch BEC genannt ist ein Phänomen, was immer häufiger auftritt. Dabei werden zum Beispiel Mail-Konten von Unternehmen kompromittiert und von den Tätern übernommen. Der Täter sammelt dann Informationen, um die Identität des eigentlichen Kontoinhabers der E-Mail-Adresse zu übernehmen. Business E-Mail Compromise kann durch verschiedene Vorgehensweisen realisiert werden:

- Rechnungsmanipulation:

Hier sind häufig Unternehmen mit Lieferanten im Ausland betroffen. Gefordert werden Zahlungen oder Überweisungen auf ein Konto, welches den Betrügern gehört.

- CEO Fraud:

Der Angreifer gibt sich als Geschäftsführerin oder Geschäftsführer eines Unternehmens aus und sendet eine E-Mail an den Mitarbeitenden. Dabei wird vorgegeben, dass es sich um eine dringliche Angelegenheit handelt, dass eine schnelle Überweisung von Nöten ist. Dieses Geld soll auf das Konto des Täters überwiesen werden. - Account Compromise:

Das E-Mail Konto von einem Angestellten oder eines Mitarbeitenden wird gehackt. Mit dem kompromittierten E-Mail Account werden per E-Mail Rechnungen oder Zahlungsforderungen an die E-Mail-Kontakte versendet. - Attorney Impersonation:

Der Täter gibt sich als Anwalt oder Vertreter einer Anwaltskanzlei für sensible Angelegenheiten aus. Häufig meldet derjenige sich am Ende eines Geschäftstages per Mail oder Telefon, wenn nur noch Mitarbeiter mit geringer Verantwortung im Büro sind. - Payroll Scam:

Hier werden E-Mails im Namen des vermeintlichen Geschäftsführers oder eines Mitarbeitenden an die Personalabteilung versandt. Dabei wird für die Gehalts- und Lohnzahlung eine Kontoänderung angezeigt, sodass das Geld auf ein Konto des Täters fließt. - Data Theft:

Hier werden Personal- und Buchhaltungsmitarbeitende kontaktiert, um persönliche und anderweitig vertrauliche Informationen über Mitarbeiter oder Führungskräfte zu erhalten. Diese Informationen werden für eine Anschlussstraftat verwendet (siehe CEO Fraud).

Wie kann man sich davor schützen?

- Überprüfen Sie E-Mails genau, häufig klingen die Absender ähnlich wie die legitime E-Mail-Adresse.

- Achten Sie auf Inhaltsmuster wie gebrochenes Deutsch bzw. Rechtschreibfehler. Halten Sie vor dem Öffnen von Anhängen Rücksprache mit dem Absender. Auch In den Anhängen von bekannten Absendern kann sich Malware befinden, welches das Einfallstor für Cyberkriminelle ist.

- Werden persönliche Informationen abgefragt oder geht es um Überweisungen? Lassen Sie sich nicht unter Druck setzen und rückversichern Sie sich mit der zuständigen Abteilung. Geben Sie keine vertraulichen Informationen heraus.

- Führen Sie ein Vier-Augen-Prinzip bei Überweisungen ein. Halten Sie ggf. Rücksprache mit der Geschäftsführung auf einem alternativen Kommunikationsweg.

- Weiter gibt es die Möglichkeit, eine Farbkodierung für E-Mails einzuführen. Dabei können interne E-Mails und externe E-Mails farblich unterschiedlich markiert werden. Es gibt auch die Möglichkeit, externe Mails mit einem Hinweis zu versehen.

- Sensibilisieren Sie ihre Mitarbeitenden für das Thema.

Permanenter Link zu diesem Artikel auf zac-niedersachsen.de:

https://zac-niedersachsen.de/artikel/64

Klicken Sie hier und abonnieren Sie unseren Newsletter.

Erpressungsnachrichten über Kontaktformulare von Firmen-Webseiten

23.03.2022

Update vom 23.03.2022, 11:43 Uhr: Die Täter scheinen - entgegen der 1. Aussage - jeweils unterschiedliche Bitcoin-Adressen zu verwenden.

Update vom 28.03.2022, 14:06 Uhr: Betreff der E-Mail ergänzt.

Über unser Trojanerpostfach (trojaner@polizeilabor.de, Erklärung unter https://www.polizeilabor.de/) sind bei uns mehrere Meldungen zu Erpressungsnachrichten eingegangen. Diese werden offensichtlich über die Kontaktformulare von Webseiten versendet (u.a. auch Wordpress CMS) und haben den folgenden Inhalt:

Betreff: Ihre Website [URL DER WEBSEITE] wurde von ukrainischen Hackern gehackt.

Hallo. Wir sind ukrainische Hacker und wir haben Ihre Seite gehackt [URL DER WEBSEITE] Was wollen wir? Wir mochten, dass Sie bis zum 25. Marz eine Spende zur Unterstutzung der Ukraine in Hohe von 0,05 BTC an diese Bitcoin (BTC)-Wallet leisten, dies ist ein kleiner Betrag: bc1qyq6kv7crx9faaxds6fn97k67edkkefffe2zjnh Wenn Sie nicht spenden, erscheint auf Ihrer Website ein riesiges Vollbild-Banner, das alle Besucher Ihrer Website auffordert, der Ukraine zu helfen (Ihre Website wird nicht sichtbar sein, nur unser Banner). Wenn Sie es entfernen, werden wir aufgehangt Wenn Sie die Schwachstelle beheben, finden wir eine neue und hangen das Banner erneut auf.

Als letzten Ausweg lassen wir den Domainnamen-Registrar Ihre Domain dauerhaft sperren.

Ähnlich wie bei dem Phänomen "Sextortion" (Weitere Informationen unter: Link auf polizei-praevention.de), bei dem vorgegeben wird, dass Täter den PC kompromittiert haben, gehen wir auch in diesem Fall davon aus, dass es sich um eine leere Drohung handelt, d.h. die Täter haben keinen Zugriff auf die Webseite bzw. den Server.

Diese Einschätzung stützt, dass die Täter die Nachricht über das Kontaktformular verschiedener Webseiten-Systeme (CMS) senden- dies macht eine ausgenutzte Lücke unwahrscheinlich. Darüber hinaus sind die verwendeteten Kontaktformulare nicht mit einem CAPTCHA geschützt, d.h. es kann durch die Täter eine vollständige Automatisierung dieser Nachrichten erfolgen. Auch die große Anzahl an versendeten Nachrichten und der Inhalt der Mail lassen uns zu dem Ergebnis kommen, dass die Täter die Webseite nicht unter ihrer Kontrolle haben. So ist eine Sperrung einer Domain bei einem Provider unabhängig von einer Kompromittierung der Webseite und könnte gar nicht so einfach durchgeführt werden.

Verhaltenshinweise:

Update vom 23.03.2022, 11:43 Uhr: Die Täter scheinen - entgegen der 1. Aussage - jeweils unterschiedliche Bitcoin-Adressen zu verwenden.

Update vom 28.03.2022, 14:06 Uhr: Betreff der E-Mail ergänzt.

Über unser Trojanerpostfach (trojaner@polizeilabor.de, Erklärung unter https://www.polizeilabor.de/) sind bei uns mehrere Meldungen zu Erpressungsnachrichten eingegangen. Diese werden offensichtlich über die Kontaktformulare von Webseiten versendet (u.a. auch Wordpress CMS) und haben den folgenden Inhalt:

Betreff: Ihre Website [URL DER WEBSEITE] wurde von ukrainischen Hackern gehackt.

Hallo. Wir sind ukrainische Hacker und wir haben Ihre Seite gehackt [URL DER WEBSEITE] Was wollen wir? Wir mochten, dass Sie bis zum 25. Marz eine Spende zur Unterstutzung der Ukraine in Hohe von 0,05 BTC an diese Bitcoin (BTC)-Wallet leisten, dies ist ein kleiner Betrag: bc1qyq6kv7crx9faaxds6fn97k67edkkefffe2zjnh Wenn Sie nicht spenden, erscheint auf Ihrer Website ein riesiges Vollbild-Banner, das alle Besucher Ihrer Website auffordert, der Ukraine zu helfen (Ihre Website wird nicht sichtbar sein, nur unser Banner). Wenn Sie es entfernen, werden wir aufgehangt Wenn Sie die Schwachstelle beheben, finden wir eine neue und hangen das Banner erneut auf.

Als letzten Ausweg lassen wir den Domainnamen-Registrar Ihre Domain dauerhaft sperren.

Ähnlich wie bei dem Phänomen "Sextortion" (Weitere Informationen unter: Link auf polizei-praevention.de), bei dem vorgegeben wird, dass Täter den PC kompromittiert haben, gehen wir auch in diesem Fall davon aus, dass es sich um eine leere Drohung handelt, d.h. die Täter haben keinen Zugriff auf die Webseite bzw. den Server.

Diese Einschätzung stützt, dass die Täter die Nachricht über das Kontaktformular verschiedener Webseiten-Systeme (CMS) senden- dies macht eine ausgenutzte Lücke unwahrscheinlich. Darüber hinaus sind die verwendeteten Kontaktformulare nicht mit einem CAPTCHA geschützt, d.h. es kann durch die Täter eine vollständige Automatisierung dieser Nachrichten erfolgen. Auch die große Anzahl an versendeten Nachrichten und der Inhalt der Mail lassen uns zu dem Ergebnis kommen, dass die Täter die Webseite nicht unter ihrer Kontrolle haben. So ist eine Sperrung einer Domain bei einem Provider unabhängig von einer Kompromittierung der Webseite und könnte gar nicht so einfach durchgeführt werden.

Verhaltenshinweise:

- Bezahlen Sie keine Bitcoins an die angegebene Adresse

- Seien Sie dennoch wachsam was Ihren Online-Auftritt und etwaige Änderungen betrifft

- Erstatten Sie ggf. Anzeige via Onlinewache

Permanenter Link zu diesem Artikel auf zac-niedersachsen.de:

https://zac-niedersachsen.de/artikel/63

Klicken Sie hier und abonnieren Sie unseren Newsletter.

Phishing im Namen von IONOS (1&1)

19.01.2022

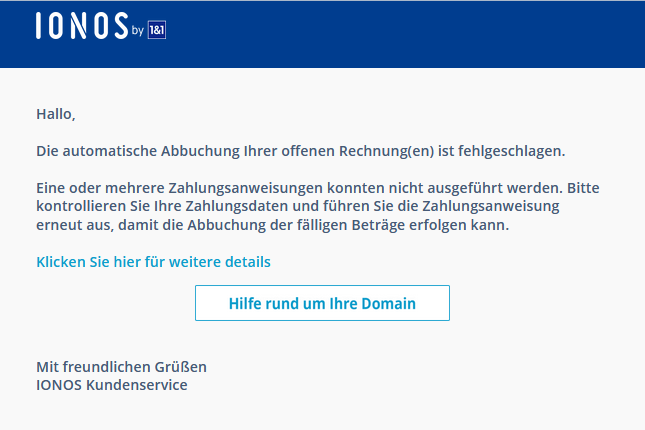

Oft wundern wir uns, wie die Täter an die Daten von E-Mailkonten kommen, um dann einen CEO-Fraud oder eine Rechnungsmanipulation durchzuführen. Teilweise werden dafür schwache Kennwörter geknackt, Zugangsdaten durch Trojaner ausgespäht oder auch Passwort-Leaks verwendet, wenn Benutzer das gleiche Kennwort für einen kompromittierten Dienst und für ihr E-Mailkonto verwenden. Und wie kommen die Täter beispielsweise an Speicherplatz für weitere Phishing-Seiten oder ihre Malware-Kampagnen? Hier spielen natürlich Schwachstellen in installierten Softwareprodukten eine Rolle (beispielsweise eine Lücke in einem installierten Content-Management-System).

Eine weitere Möglichkeit möchten wir heute vorstellen: die klassische Phishing-Mail. Dabei in einer Variante, die insbesondere bei Firmen dazu führen könnte, dass Zugangsdaten zu Mailkonten oder Internetpräsenzen abfließen und in der Folge für Straftaten verwendet werden.

Wie funktioniert das nun im Detail?

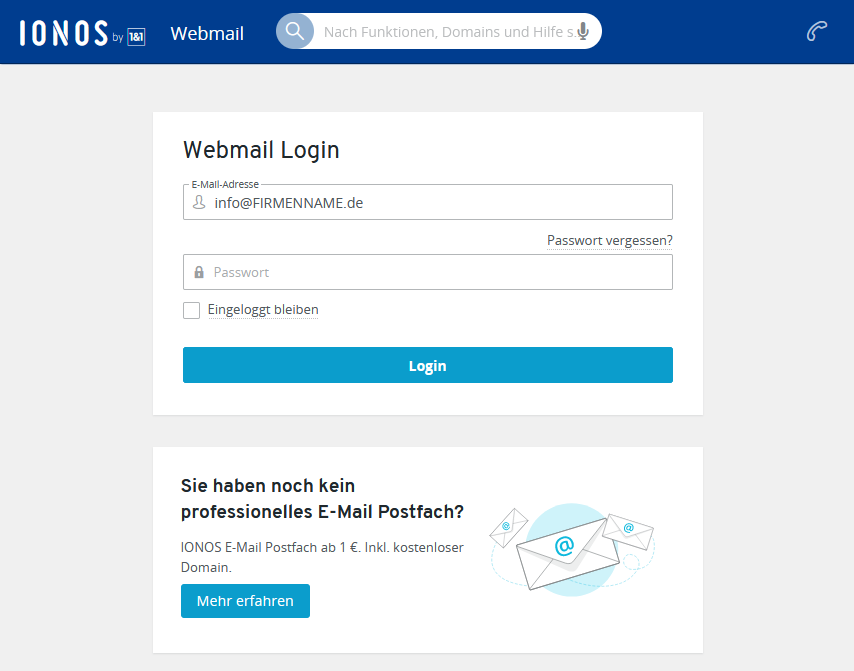

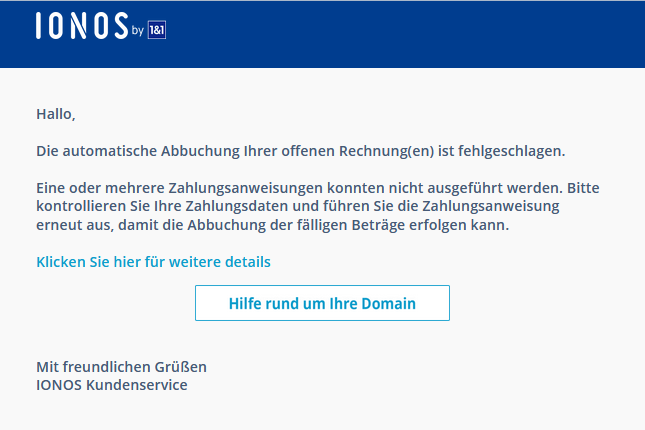

Viele Firmen beauftragen einen Hoster für die Unternehmens-Domain, die Internetseite und darüber hinaus auch oft für die Verwaltung der E-Mailpostfächer. Es gibt natürlich zahlreiche Hosting-Anbieter, also nehmen Täter sich einen der größten in Deutschland und imitieren eine Benachrichtigungsmail dieser Firma bei der ein Problem mit der Abrechnung gemeldet wird:

Hallo, Die automatische Abbuchung Ihrer offenen Rechnung(en) ist fehlgeschlagen. Eine oder mehrere Zahlungsanweisungen konnten nicht ausgeführt werden. Bitte kontrollieren Sie Ihre Zahlungsdaten und führen Sie die Zahlungsanweisung erneut aus, damit die Abbuchung der fälligen Beträge erfolgen kann.

Der Betreff dieser E-Mails lautet beispielsweise:

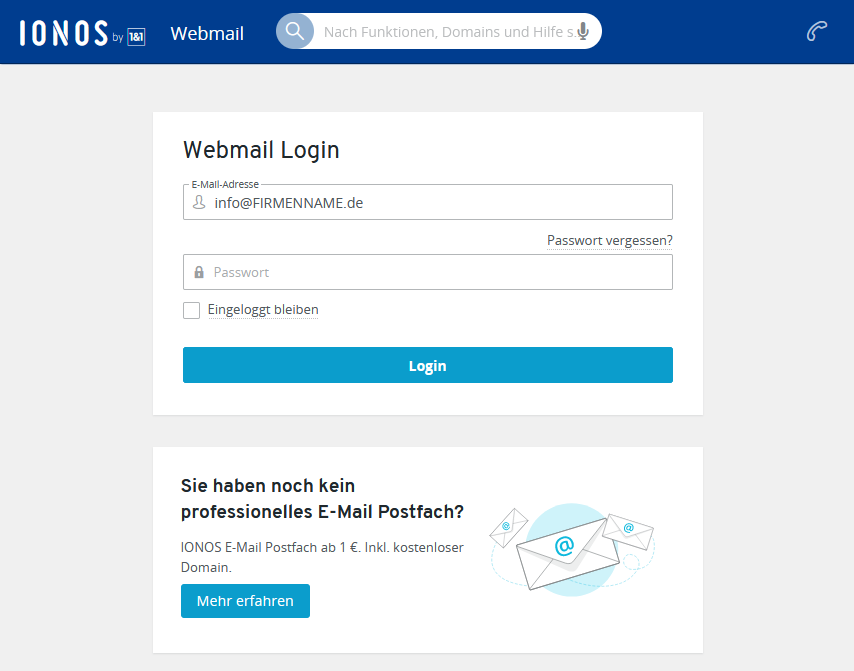

Die eigentliche Phishing-Seite liegt dann auf unterschiedlichen Servern in verschiedenen Ländern und ist daher bei genauem Hinsehen eigentlich schon am ungewöhnlichen Domainnamen erkennbar:

Allerdings ist sie optisch wie das Original gestaltet und verführt daher doch zur Eingabe des Kennwortes:

Werden hier nun Zugangsdaten eingegeben und der Button "Login" betätigt, erfolgt eine Umleitung zur originalen IONOS-Seite des Webmailers, ebenfalls mit der Vorbelegung der E-Mailadresse. Ihre Zugangsdaten sind jetzt allerdings bereits in den Händen der Täter und können ab jetzt missbraucht werden!

Wie können Sie sich schützen?

Oft wundern wir uns, wie die Täter an die Daten von E-Mailkonten kommen, um dann einen CEO-Fraud oder eine Rechnungsmanipulation durchzuführen. Teilweise werden dafür schwache Kennwörter geknackt, Zugangsdaten durch Trojaner ausgespäht oder auch Passwort-Leaks verwendet, wenn Benutzer das gleiche Kennwort für einen kompromittierten Dienst und für ihr E-Mailkonto verwenden. Und wie kommen die Täter beispielsweise an Speicherplatz für weitere Phishing-Seiten oder ihre Malware-Kampagnen? Hier spielen natürlich Schwachstellen in installierten Softwareprodukten eine Rolle (beispielsweise eine Lücke in einem installierten Content-Management-System).

Eine weitere Möglichkeit möchten wir heute vorstellen: die klassische Phishing-Mail. Dabei in einer Variante, die insbesondere bei Firmen dazu führen könnte, dass Zugangsdaten zu Mailkonten oder Internetpräsenzen abfließen und in der Folge für Straftaten verwendet werden.

Wie funktioniert das nun im Detail?

Viele Firmen beauftragen einen Hoster für die Unternehmens-Domain, die Internetseite und darüber hinaus auch oft für die Verwaltung der E-Mailpostfächer. Es gibt natürlich zahlreiche Hosting-Anbieter, also nehmen Täter sich einen der größten in Deutschland und imitieren eine Benachrichtigungsmail dieser Firma bei der ein Problem mit der Abrechnung gemeldet wird:

Hallo, Die automatische Abbuchung Ihrer offenen Rechnung(en) ist fehlgeschlagen. Eine oder mehrere Zahlungsanweisungen konnten nicht ausgeführt werden. Bitte kontrollieren Sie Ihre Zahlungsdaten und führen Sie die Zahlungsanweisung erneut aus, damit die Abbuchung der fälligen Beträge erfolgen kann.

Der Betreff dieser E-Mails lautet beispielsweise:

- Wichtige Nachricht Kundenservice info@FIRMENNAME.de

- Ihr 1 & 1 wurde vorübergehend geschlossen

- Site Scan Sicherheitsmeldung

- SOFORTIGE VERIFIZIERUNG fur Ihr EMail-Konto erforderlich erforderlich

- Ihre Rechnung 100098322887 vom 18.01.2022 den Vertrag 85393978

- WARNUNG! Webmail GESPERRT

- ...

Die eigentliche Phishing-Seite liegt dann auf unterschiedlichen Servern in verschiedenen Ländern und ist daher bei genauem Hinsehen eigentlich schon am ungewöhnlichen Domainnamen erkennbar:

Allerdings ist sie optisch wie das Original gestaltet und verführt daher doch zur Eingabe des Kennwortes:

Werden hier nun Zugangsdaten eingegeben und der Button "Login" betätigt, erfolgt eine Umleitung zur originalen IONOS-Seite des Webmailers, ebenfalls mit der Vorbelegung der E-Mailadresse. Ihre Zugangsdaten sind jetzt allerdings bereits in den Händen der Täter und können ab jetzt missbraucht werden!

Wie können Sie sich schützen?

- Informieren Sie die zuständigen Kolleginnen bzw. Kollegen bei welchem Provider Sie Ihre Webseiten hosten und zu welchen Konditionen

- Loggen Sie sich bei gemeldeten Problemen mit dem Hoster immer direkt über die Eingabe der URL im Browser ein, bei IONOS wäre die korrekte Adresse des Webmailers: https://mail.ionos.de

- Wenn Sie den Verdacht haben, dass jemand aus Ihrer Firma auf der Phishing-Seite die Zugangsdaten eingegeben hat, ändern Sie diese umgehend!

- Senden Sie verdächtige E-Mails gerne an unser sog. Trojaner-Konto, erreichbar unter: mailto:trojaner@polizeilabor.de und helfen Sie mit, andere Internetnutzer zu warnen

- Wenn Daten eingegeben und missbraucht worden sind, erstatten Sie Anzeige über die Onlinewache oder über die ZAC

Permanenter Link zu diesem Artikel auf zac-niedersachsen.de:

https://zac-niedersachsen.de/artikel/62

Klicken Sie hier und abonnieren Sie unseren Newsletter.