Schadsoftware getarnt als Unterlassungserklärung

16.06.2021

Zurzeit beobachten wir eine Spam-Kampagne, bei welcher Unternehmen im Namen einer (nicht-existierenden) Rechtsanwaltskanzlei angeschrieben werden.

Das Ziel der Kampagne scheint Informationsbeschaffung zu sein. Nach Ausführung des Skriptes werden Informationen zum Nutzer, dessen Computer und Netzwerk (inkl. Prozesse, Antiviren-Software und ggf. Domäne) gesammelt und an einen Command and Control Server gemeldet.

Solche Werkzeuge fungieren oft als "Vorläufer" für weitere Schadsoftware, d.h. sie schaffen den initialen Zugang zum Computer/Netzwerk, sammeln Informationen dazu und leiten diese aus. Anhand dessen können weitere Angriffe erfolgen.

Detaillierte Beschreibung

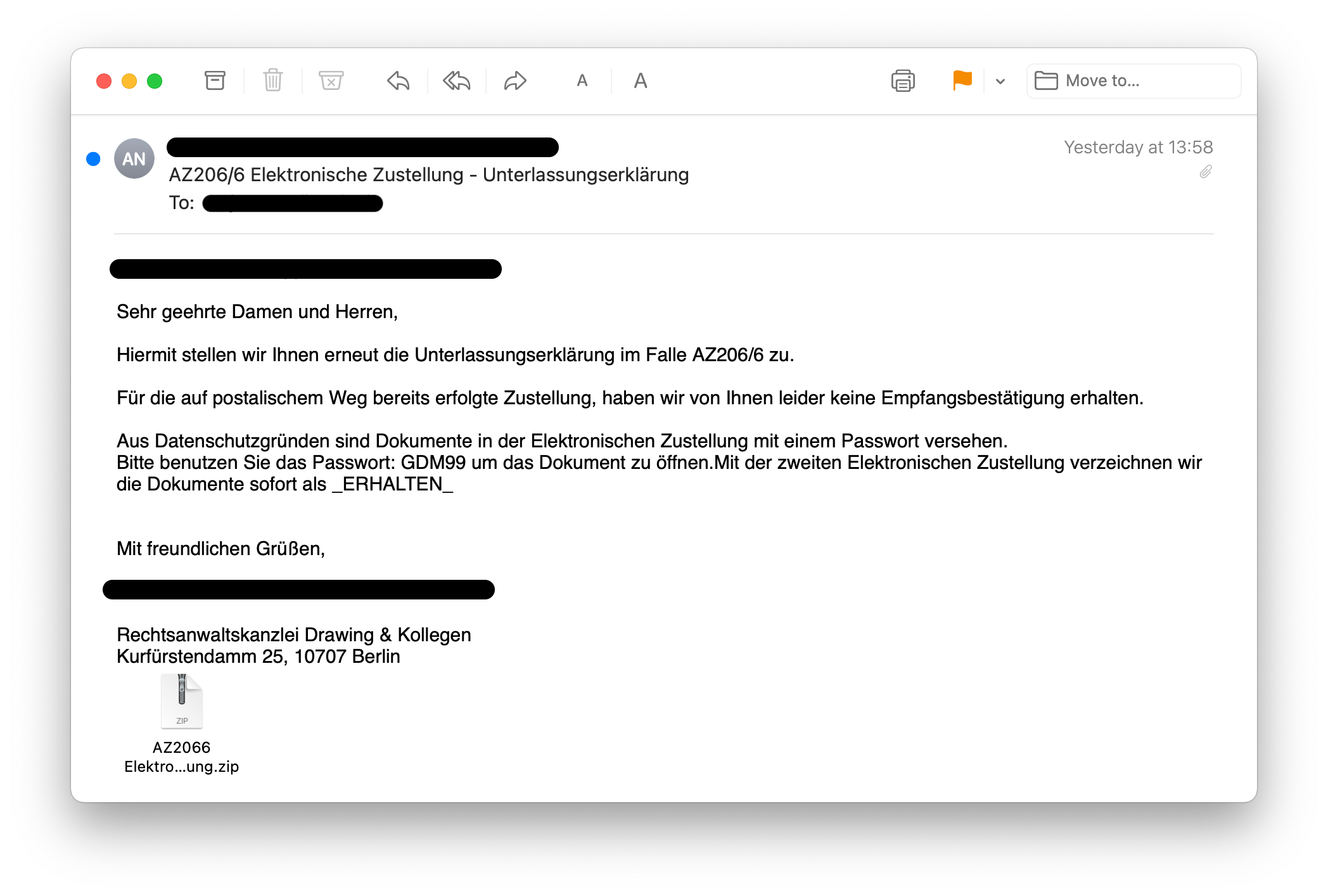

Die E-Mail enthält eine Passwort-geschützte ZIP Datei (das Passwort steht im Text der Mail), die angeblich eine Unterlassungserklärung ist. Diese ZIP Datei enthält wiederum eine JavaScript Datei (getarnt als PDF), die bei Ausführung Informationen unter Nutzung des Windows "cmd"-Befehls sammelt.

Die gesammelten Daten werden an einen Command and Control Server mittels HTTP-POST Request gesendet. Die Antwort des Servers wird ausgewertet, sodass über diesen Weg eine Erweiterung der Funktionalität des Skriptes möglich wäre (beispielsweise das Nachladen anderer Schadsoftware).

Persistiert wird sich über einen Startup Ordner Eintrag.

IoCs

Dateien (die uns übersandten Anhänge sind bislang alle identisch):

hxxps://rootpass[.]top/update[.]php

E-Mail:

Zurzeit beobachten wir eine Spam-Kampagne, bei welcher Unternehmen im Namen einer (nicht-existierenden) Rechtsanwaltskanzlei angeschrieben werden.

Das Ziel der Kampagne scheint Informationsbeschaffung zu sein. Nach Ausführung des Skriptes werden Informationen zum Nutzer, dessen Computer und Netzwerk (inkl. Prozesse, Antiviren-Software und ggf. Domäne) gesammelt und an einen Command and Control Server gemeldet.

Solche Werkzeuge fungieren oft als "Vorläufer" für weitere Schadsoftware, d.h. sie schaffen den initialen Zugang zum Computer/Netzwerk, sammeln Informationen dazu und leiten diese aus. Anhand dessen können weitere Angriffe erfolgen.

Detaillierte Beschreibung

Die E-Mail enthält eine Passwort-geschützte ZIP Datei (das Passwort steht im Text der Mail), die angeblich eine Unterlassungserklärung ist. Diese ZIP Datei enthält wiederum eine JavaScript Datei (getarnt als PDF), die bei Ausführung Informationen unter Nutzung des Windows "cmd"-Befehls sammelt.

Die gesammelten Daten werden an einen Command and Control Server mittels HTTP-POST Request gesendet. Die Antwort des Servers wird ausgewertet, sodass über diesen Weg eine Erweiterung der Funktionalität des Skriptes möglich wäre (beispielsweise das Nachladen anderer Schadsoftware).

Persistiert wird sich über einen Startup Ordner Eintrag.

IoCs

Dateien (die uns übersandten Anhänge sind bislang alle identisch):

SHA256: f7d32dacc13c20947e1e30833c1b1492179fd101748dc1fedbeff40d766f53f7

AZ2066 Elektronische Zustellung.pdf.jsSHA256: e27179f833231296d3e0cf41d418c6e8575c5382b1ed447de7fd27c4b2d65e7f

AZ2066 Elektronische Zustellung.zip

hxxps://rootpass[.]top/update[.]php

E-Mail:

- Absender: mitteilungen [at] drawingpartner [dot] com

- Betreff: AZ206/6 Elektronische Zustellung - Unterlassungserklärung

Permanenter Link zu diesem Artikel auf zac-niedersachsen.de:

https://zac-niedersachsen.de/artikel/59

Klicken Sie hier und abonnieren Sie unseren Newsletter.