Phishing im Namen von IONOS (1&1)

19.01.2022

Oft wundern wir uns, wie die Täter an die Daten von E-Mailkonten kommen, um dann einen CEO-Fraud oder eine Rechnungsmanipulation durchzuführen. Teilweise werden dafür schwache Kennwörter geknackt, Zugangsdaten durch Trojaner ausgespäht oder auch Passwort-Leaks verwendet, wenn Benutzer das gleiche Kennwort für einen kompromittierten Dienst und für ihr E-Mailkonto verwenden. Und wie kommen die Täter beispielsweise an Speicherplatz für weitere Phishing-Seiten oder ihre Malware-Kampagnen? Hier spielen natürlich Schwachstellen in installierten Softwareprodukten eine Rolle (beispielsweise eine Lücke in einem installierten Content-Management-System).

Eine weitere Möglichkeit möchten wir heute vorstellen: die klassische Phishing-Mail. Dabei in einer Variante, die insbesondere bei Firmen dazu führen könnte, dass Zugangsdaten zu Mailkonten oder Internetpräsenzen abfließen und in der Folge für Straftaten verwendet werden.

Wie funktioniert das nun im Detail?

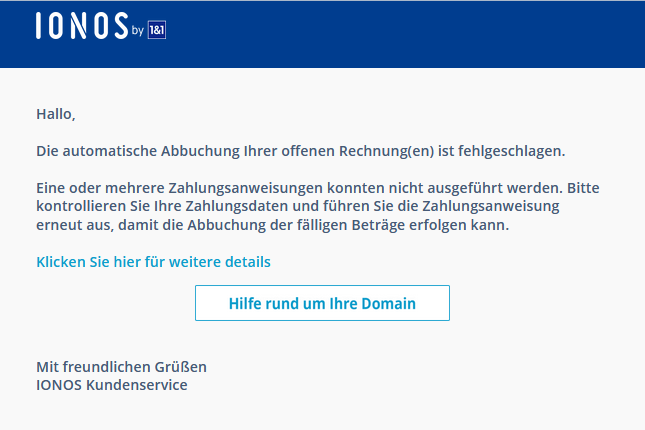

Viele Firmen beauftragen einen Hoster für die Unternehmens-Domain, die Internetseite und darüber hinaus auch oft für die Verwaltung der E-Mailpostfächer. Es gibt natürlich zahlreiche Hosting-Anbieter, also nehmen Täter sich einen der größten in Deutschland und imitieren eine Benachrichtigungsmail dieser Firma bei der ein Problem mit der Abrechnung gemeldet wird:

Hallo, Die automatische Abbuchung Ihrer offenen Rechnung(en) ist fehlgeschlagen. Eine oder mehrere Zahlungsanweisungen konnten nicht ausgeführt werden. Bitte kontrollieren Sie Ihre Zahlungsdaten und führen Sie die Zahlungsanweisung erneut aus, damit die Abbuchung der fälligen Beträge erfolgen kann.

Der Betreff dieser E-Mails lautet beispielsweise:

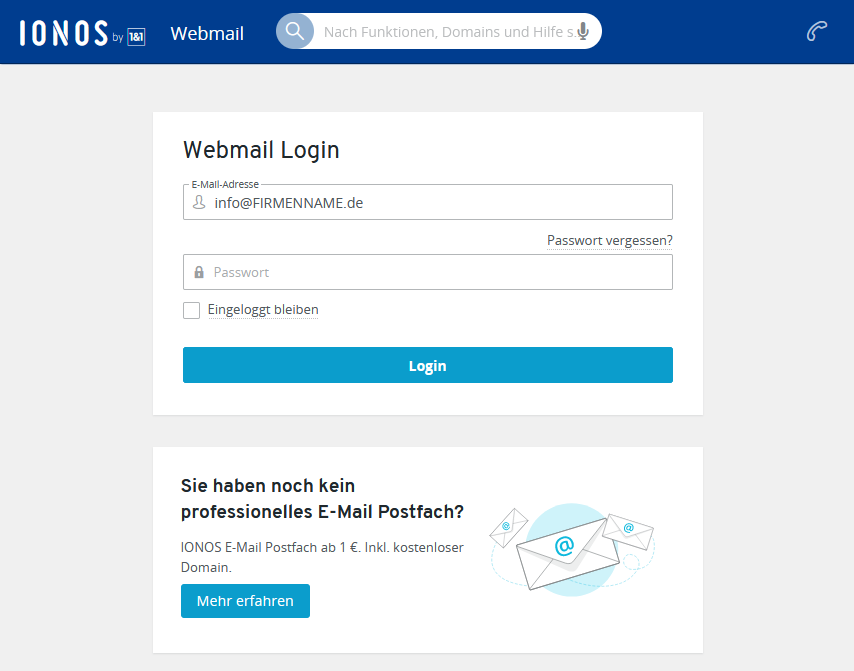

Die eigentliche Phishing-Seite liegt dann auf unterschiedlichen Servern in verschiedenen Ländern und ist daher bei genauem Hinsehen eigentlich schon am ungewöhnlichen Domainnamen erkennbar:

Allerdings ist sie optisch wie das Original gestaltet und verführt daher doch zur Eingabe des Kennwortes:

Werden hier nun Zugangsdaten eingegeben und der Button "Login" betätigt, erfolgt eine Umleitung zur originalen IONOS-Seite des Webmailers, ebenfalls mit der Vorbelegung der E-Mailadresse. Ihre Zugangsdaten sind jetzt allerdings bereits in den Händen der Täter und können ab jetzt missbraucht werden!

Wie können Sie sich schützen?

Oft wundern wir uns, wie die Täter an die Daten von E-Mailkonten kommen, um dann einen CEO-Fraud oder eine Rechnungsmanipulation durchzuführen. Teilweise werden dafür schwache Kennwörter geknackt, Zugangsdaten durch Trojaner ausgespäht oder auch Passwort-Leaks verwendet, wenn Benutzer das gleiche Kennwort für einen kompromittierten Dienst und für ihr E-Mailkonto verwenden. Und wie kommen die Täter beispielsweise an Speicherplatz für weitere Phishing-Seiten oder ihre Malware-Kampagnen? Hier spielen natürlich Schwachstellen in installierten Softwareprodukten eine Rolle (beispielsweise eine Lücke in einem installierten Content-Management-System).

Eine weitere Möglichkeit möchten wir heute vorstellen: die klassische Phishing-Mail. Dabei in einer Variante, die insbesondere bei Firmen dazu führen könnte, dass Zugangsdaten zu Mailkonten oder Internetpräsenzen abfließen und in der Folge für Straftaten verwendet werden.

Wie funktioniert das nun im Detail?

Viele Firmen beauftragen einen Hoster für die Unternehmens-Domain, die Internetseite und darüber hinaus auch oft für die Verwaltung der E-Mailpostfächer. Es gibt natürlich zahlreiche Hosting-Anbieter, also nehmen Täter sich einen der größten in Deutschland und imitieren eine Benachrichtigungsmail dieser Firma bei der ein Problem mit der Abrechnung gemeldet wird:

Hallo, Die automatische Abbuchung Ihrer offenen Rechnung(en) ist fehlgeschlagen. Eine oder mehrere Zahlungsanweisungen konnten nicht ausgeführt werden. Bitte kontrollieren Sie Ihre Zahlungsdaten und führen Sie die Zahlungsanweisung erneut aus, damit die Abbuchung der fälligen Beträge erfolgen kann.

Der Betreff dieser E-Mails lautet beispielsweise:

- Wichtige Nachricht Kundenservice info@FIRMENNAME.de

- Ihr 1 & 1 wurde vorübergehend geschlossen

- Site Scan Sicherheitsmeldung

- SOFORTIGE VERIFIZIERUNG fur Ihr EMail-Konto erforderlich erforderlich

- Ihre Rechnung 100098322887 vom 18.01.2022 den Vertrag 85393978

- WARNUNG! Webmail GESPERRT

- ...

Die eigentliche Phishing-Seite liegt dann auf unterschiedlichen Servern in verschiedenen Ländern und ist daher bei genauem Hinsehen eigentlich schon am ungewöhnlichen Domainnamen erkennbar:

Allerdings ist sie optisch wie das Original gestaltet und verführt daher doch zur Eingabe des Kennwortes:

Werden hier nun Zugangsdaten eingegeben und der Button "Login" betätigt, erfolgt eine Umleitung zur originalen IONOS-Seite des Webmailers, ebenfalls mit der Vorbelegung der E-Mailadresse. Ihre Zugangsdaten sind jetzt allerdings bereits in den Händen der Täter und können ab jetzt missbraucht werden!

Wie können Sie sich schützen?

- Informieren Sie die zuständigen Kolleginnen bzw. Kollegen bei welchem Provider Sie Ihre Webseiten hosten und zu welchen Konditionen

- Loggen Sie sich bei gemeldeten Problemen mit dem Hoster immer direkt über die Eingabe der URL im Browser ein, bei IONOS wäre die korrekte Adresse des Webmailers: https://mail.ionos.de

- Wenn Sie den Verdacht haben, dass jemand aus Ihrer Firma auf der Phishing-Seite die Zugangsdaten eingegeben hat, ändern Sie diese umgehend!

- Senden Sie verdächtige E-Mails gerne an unser sog. Trojaner-Konto, erreichbar unter: mailto:trojaner@polizeilabor.de und helfen Sie mit, andere Internetnutzer zu warnen

- Wenn Daten eingegeben und missbraucht worden sind, erstatten Sie Anzeige über die Onlinewache oder über die ZAC

Permanenter Link zu diesem Artikel auf zac-niedersachsen.de:

https://zac-niedersachsen.de/artikel/62

Klicken Sie hier und abonnieren Sie unseren Newsletter.