Aktuelles

Hinterhältiger Trojaner führt bestehende Mail-Kommunikation weiter

15.05.2019

E-Mails mit schadhaftem Anhang sind an der Tagesordnung. Dabei verwenden die Täter immer ausgefeiltere Methoden, um den Nutzer zum öffnen eines angehängten Dokuments zu bringen. Das kann z.B. die Verwendung eines bekannten Absenders sein, mit dem das Opfer schon E-Mailkontakt hatte oder auch eine vermeintliche Bewerbung auf eine ausgeschriebene Stelle, die die Neugier des Anwenders wecken soll.

Seit dem 13.05.2019 sehen wir, dass Täter in einer neuen Variante eine bestehende E-Mailkommunikation zwischen zwei Personen weiterführen und in der automatisch generierten Antwort die Schadsoftware Emotet als Office-Makro anhängen.

Dabei ist der Text zumeist etwas in der Art:

* Alle Angaben entnehmen Sie bitte dem angehängten angeforderten Dokument.

* Eine Dokumentation befindet sich im Anhang.

* Anbei erhalten Sie Ihre angeforderten Informationen für Ihre Unterlagen.

* im Anhang dieser E-Mail erhalten Sie Informationen zu Ihrem Vertrag.

Benachrichtigen Sie bitte Ihre Mitarbeiter, dass derartige Mails momentan im Umlauf sind und sensibilisieren Sie für die Gefahren durch angehängte Office-Dokumente.

Nutzen Sie auch gerne unsere kostenlosen Awareness-Videos, dort insbesondere die zum Thema passenden:

Video 2: E-Mails und Links

Video 3: Makros

Alle Videos finden Sie in einer Übersicht, wenn Sie diesen Link anklicken.

Einen Interessanten Artikel bei Heise über das sog. "Dynamit-Phishing" finden Sie, wenn Sie diesen Link anklicken.

E-Mails mit schadhaftem Anhang sind an der Tagesordnung. Dabei verwenden die Täter immer ausgefeiltere Methoden, um den Nutzer zum öffnen eines angehängten Dokuments zu bringen. Das kann z.B. die Verwendung eines bekannten Absenders sein, mit dem das Opfer schon E-Mailkontakt hatte oder auch eine vermeintliche Bewerbung auf eine ausgeschriebene Stelle, die die Neugier des Anwenders wecken soll.

Seit dem 13.05.2019 sehen wir, dass Täter in einer neuen Variante eine bestehende E-Mailkommunikation zwischen zwei Personen weiterführen und in der automatisch generierten Antwort die Schadsoftware Emotet als Office-Makro anhängen.

Dabei ist der Text zumeist etwas in der Art:

* Alle Angaben entnehmen Sie bitte dem angehängten angeforderten Dokument.

* Eine Dokumentation befindet sich im Anhang.

* Anbei erhalten Sie Ihre angeforderten Informationen für Ihre Unterlagen.

* im Anhang dieser E-Mail erhalten Sie Informationen zu Ihrem Vertrag.

Benachrichtigen Sie bitte Ihre Mitarbeiter, dass derartige Mails momentan im Umlauf sind und sensibilisieren Sie für die Gefahren durch angehängte Office-Dokumente.

Nutzen Sie auch gerne unsere kostenlosen Awareness-Videos, dort insbesondere die zum Thema passenden:

Video 2: E-Mails und Links

Video 3: Makros

Alle Videos finden Sie in einer Übersicht, wenn Sie diesen Link anklicken.

Einen Interessanten Artikel bei Heise über das sog. "Dynamit-Phishing" finden Sie, wenn Sie diesen Link anklicken.

Permanenter Link zu diesem Artikel auf zac-niedersachsen.de:

https://zac-niedersachsen.de/artikel/28

Klicken Sie hier und abonnieren Sie unseren Newsletter.

Videos - Basiswissen IT-Sicherheit

01.04.2019

Die Zentrale Ansprechstelle Cybercrime (ZAC) des Landeskriminalamtes Niedersachsen ist in diesem Jahr erstmalig auf der Hannover Messe vertreten. Für persönliche Gespräche sind wir gerne in Halle 6 - Stand C08 für Sie da.

Da das Thema Awareness aller Mitarbeiter eines Unternehmens ein Schlüsselthema der Informations- und IT-Sicherheit ist, haben wir mit dem heutigen Tag auf unserer Webseite die ersten Videos zu den unten aufgeführten Grundthemen veröffentlicht.

Sie finden die Videos unter:

https://zac-niedersachsen.de/videos

Die Zentrale Ansprechstelle Cybercrime (ZAC) des Landeskriminalamtes Niedersachsen ist in diesem Jahr erstmalig auf der Hannover Messe vertreten. Für persönliche Gespräche sind wir gerne in Halle 6 - Stand C08 für Sie da.

Da das Thema Awareness aller Mitarbeiter eines Unternehmens ein Schlüsselthema der Informations- und IT-Sicherheit ist, haben wir mit dem heutigen Tag auf unserer Webseite die ersten Videos zu den unten aufgeführten Grundthemen veröffentlicht.

Sie finden die Videos unter:

https://zac-niedersachsen.de/videos

Permanenter Link zu diesem Artikel auf zac-niedersachsen.de:

https://zac-niedersachsen.de/artikel/27

Klicken Sie hier und abonnieren Sie unseren Newsletter.

Stand der ZAC auf der Hannover Messe 2019

26.03.2019

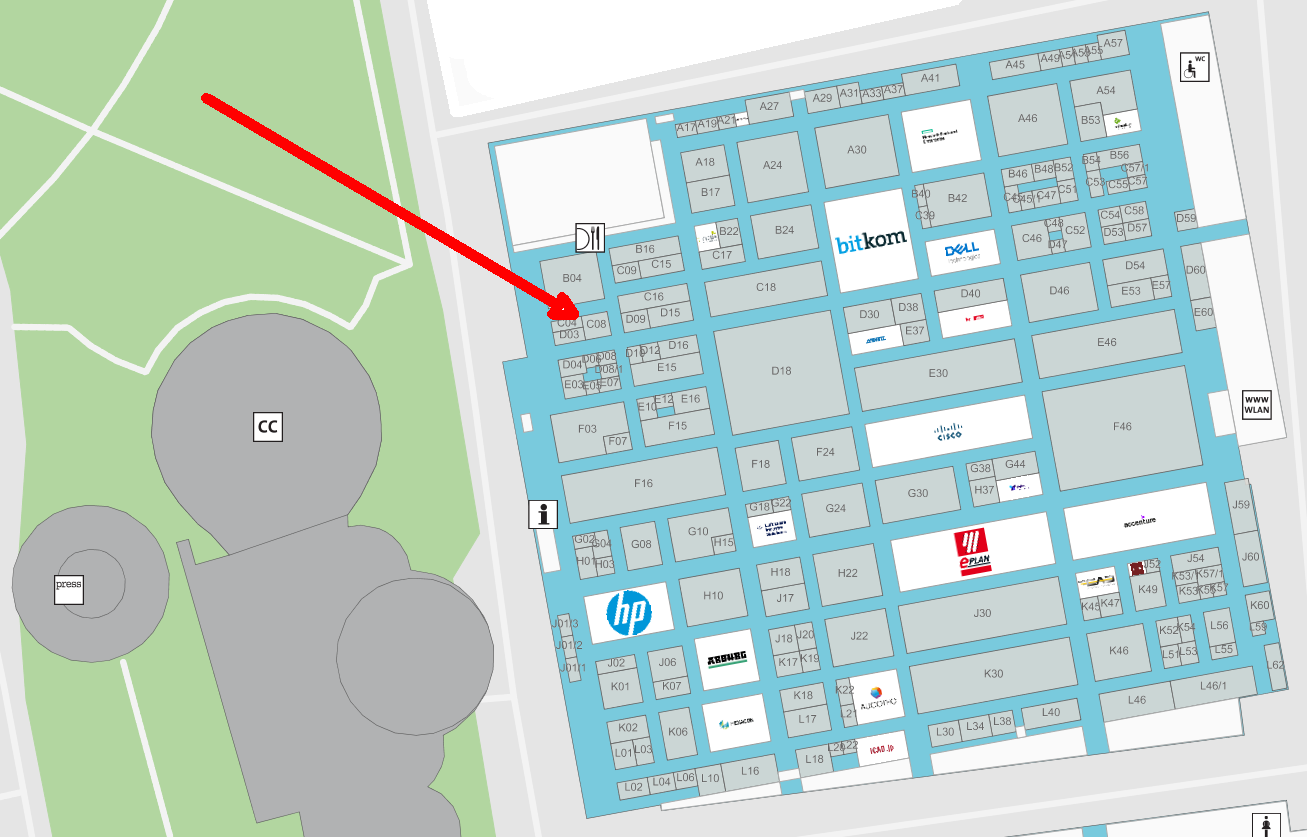

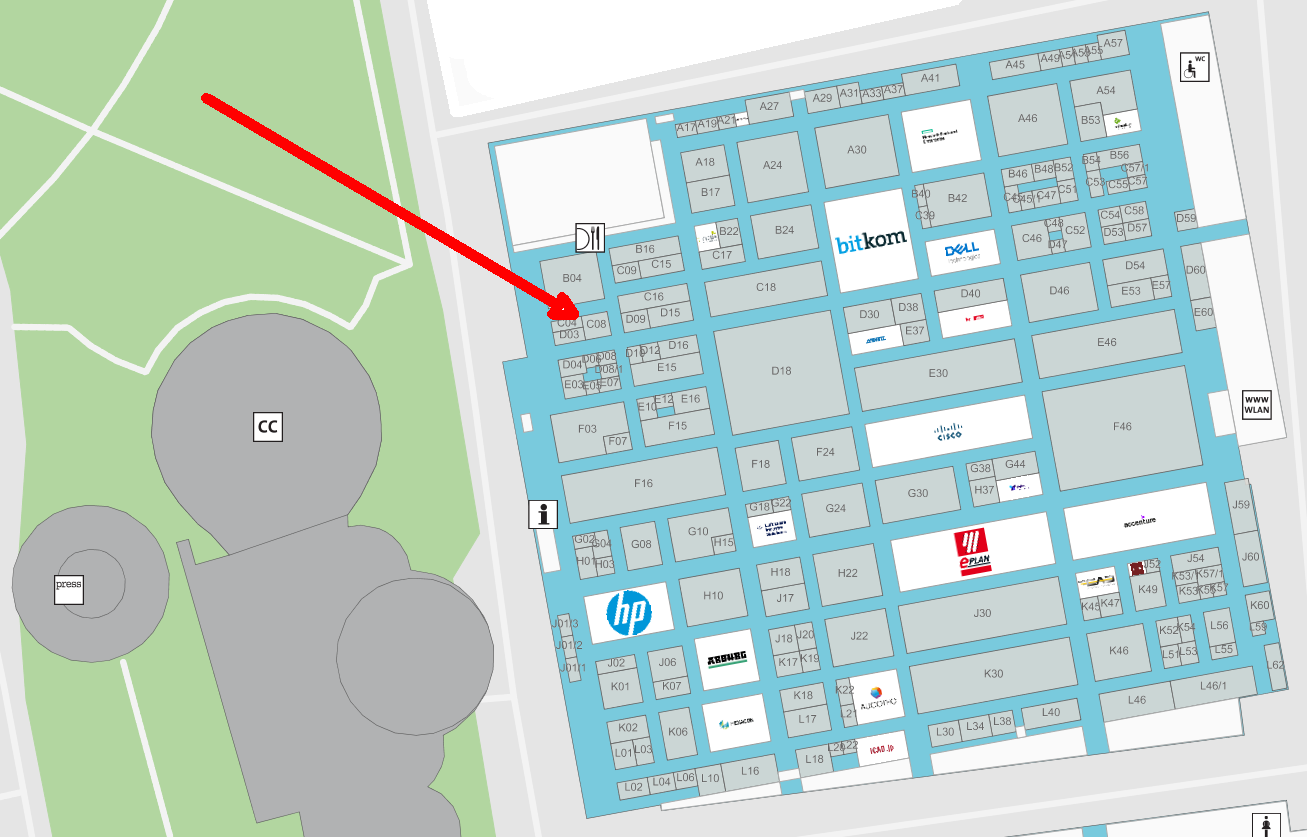

Die Zentrale Ansprechstelle Cybercrime für die niedersächsische Wirtschaft des Landeskriminalamtes Niedersachsen ist mit einem eigenen Stand in der Halle 6 (Stand C08) für Sie auf der nächsten Hannover Messe vom 01. bis 5. April 2019 ansprechbar. Nutzen Sie die Möglichkeit, Ihr Anliegen direkt mit uns zu besprechen- wir freuen uns auf Sie!

Darüber hinaus haben Sie die Möglichkeit, Ihren Besuch bei uns mit einer Terminvereinbarung vorzubereiten.

Klicken Sie hier, um einen Termin mit den Experten für Cyber-Sicherheit zu vereinbaren!

So finden Sie uns in Halle 6:

Die Zentrale Ansprechstelle Cybercrime für die niedersächsische Wirtschaft des Landeskriminalamtes Niedersachsen ist mit einem eigenen Stand in der Halle 6 (Stand C08) für Sie auf der nächsten Hannover Messe vom 01. bis 5. April 2019 ansprechbar. Nutzen Sie die Möglichkeit, Ihr Anliegen direkt mit uns zu besprechen- wir freuen uns auf Sie!

Darüber hinaus haben Sie die Möglichkeit, Ihren Besuch bei uns mit einer Terminvereinbarung vorzubereiten.

Klicken Sie hier, um einen Termin mit den Experten für Cyber-Sicherheit zu vereinbaren!

So finden Sie uns in Halle 6:

Permanenter Link zu diesem Artikel auf zac-niedersachsen.de:

https://zac-niedersachsen.de/artikel/26

Klicken Sie hier und abonnieren Sie unseren Newsletter.

Welle mit Verschlüsselungstrojaner Gandcrab 5.2 in Bewerbungsmails!

20.03.2019

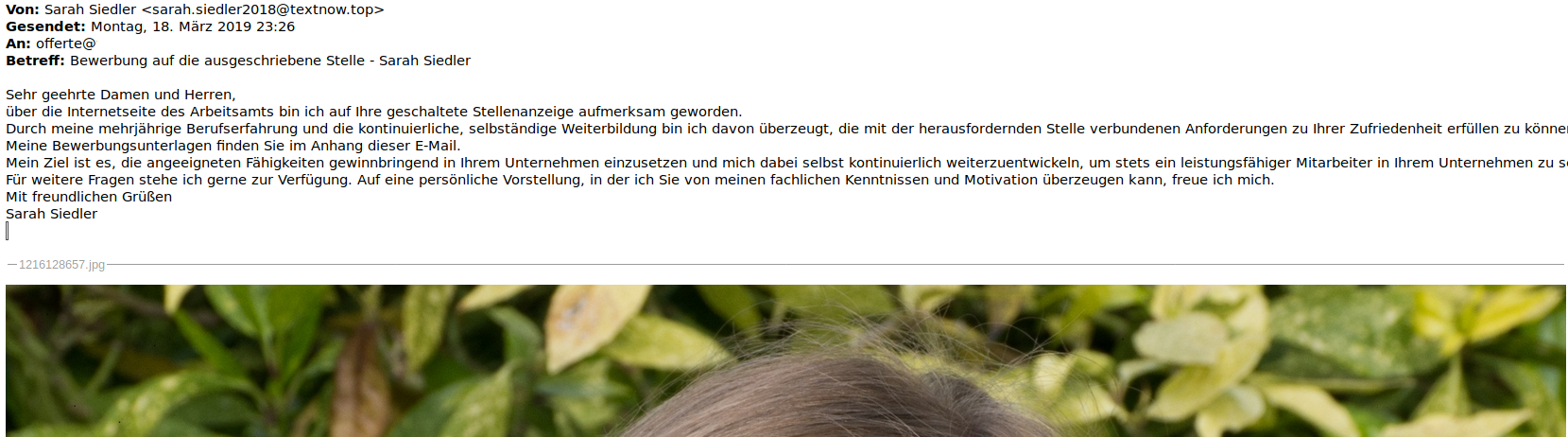

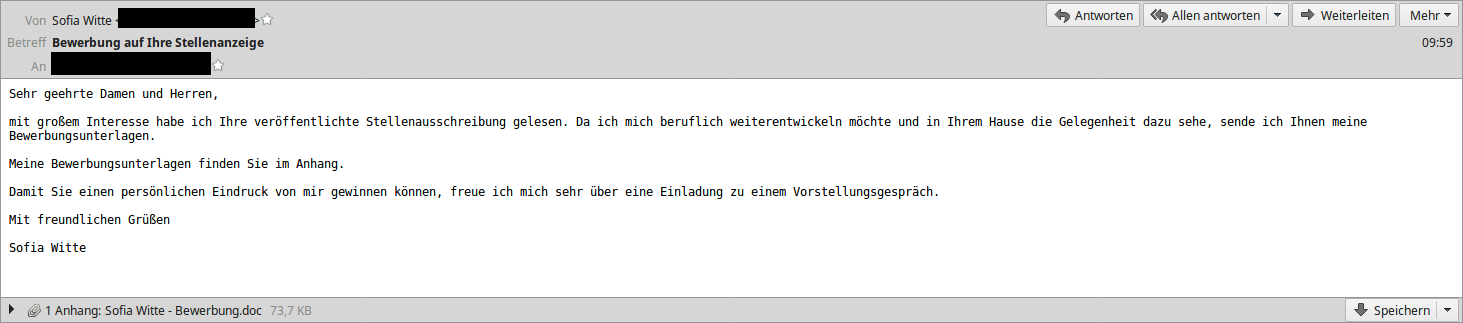

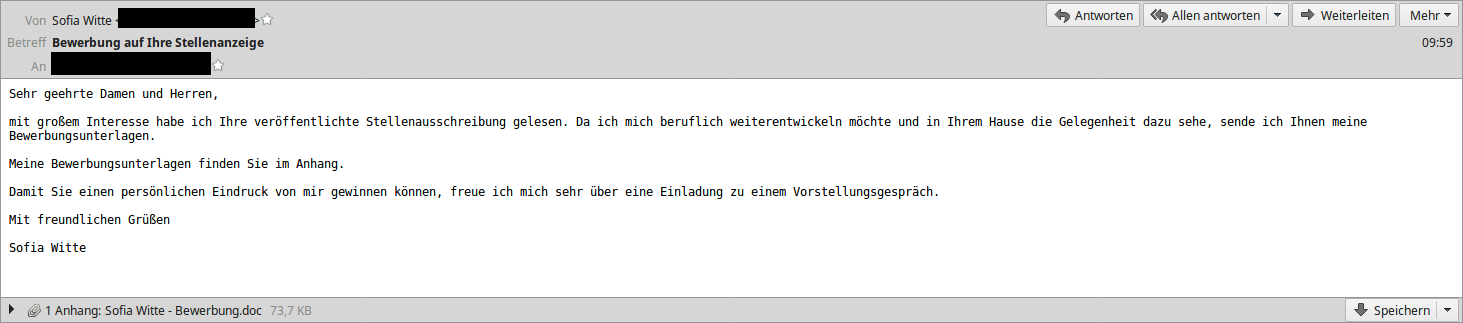

E-Mails mit schadhaftem Anhang sind natürlich an der Tagesordnung. Wenn sie aber als vermeintliche Bewerbung getarnt sind und bei Firmen im Posteingang liegen, kann ein unbedachter Klick schnell zu einer kompletten Verschlüsselung des Firmennetzwerkes führen.

Dies ist bei der aktuellen Welle besonders hinterhältig, denn die Täter nehmen Bezug auf real geschaltete Stellenausschreibungen bei meinestadt.de oder der Arbeitsagentur.

Es kursieren etliche Varianten dieser Bewerbung mit unterschiedlichen Namen der Bewerber/innen:

* Sarah Siedler

* Britta Hollermann

* Tim Krieger

* Sofia Kohl

* Sofia Witte

* Saskia Heyne

* Tanja Friedrich

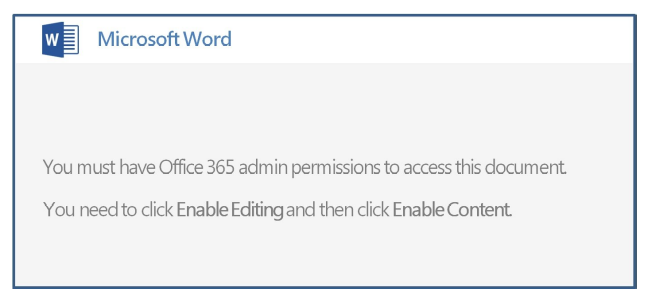

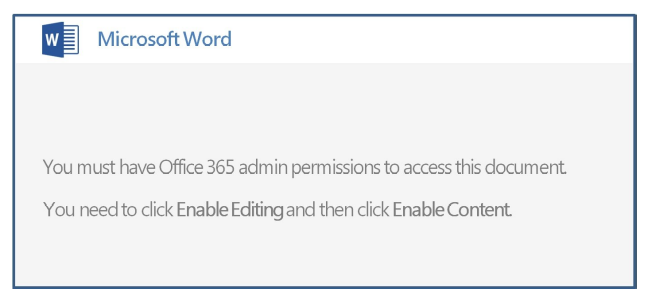

Im Anhang der Mails befindet sich nach aktuellem Stand immer ein Word-Dokument mit der Endung .doc und eingebetteten Makros.

Werden diese Makros aktiviert, führt sich der Verschlüsselungstrojaner aus und verschlüsselt den lokalen Rechner sowie alle erreichbaren Netzwerkfreigaben.

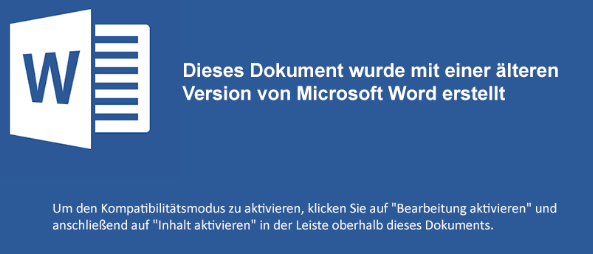

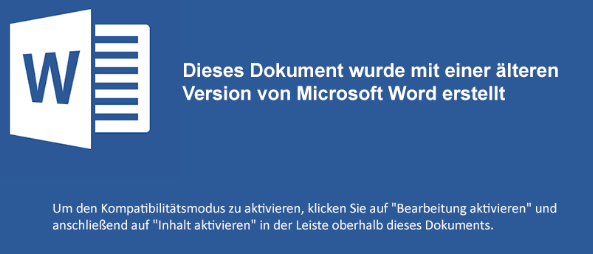

Mit dieser Ansicht soll der Benutzer zum Aktivieren der schädigenden Inhalte gebracht werden:

Benachrichtigen Sie bitte Ihre Mitarbeiter, dass derartige Mails momentan im Umlauf sind!

E-Mails mit schadhaftem Anhang sind natürlich an der Tagesordnung. Wenn sie aber als vermeintliche Bewerbung getarnt sind und bei Firmen im Posteingang liegen, kann ein unbedachter Klick schnell zu einer kompletten Verschlüsselung des Firmennetzwerkes führen.

Dies ist bei der aktuellen Welle besonders hinterhältig, denn die Täter nehmen Bezug auf real geschaltete Stellenausschreibungen bei meinestadt.de oder der Arbeitsagentur.

Es kursieren etliche Varianten dieser Bewerbung mit unterschiedlichen Namen der Bewerber/innen:

* Sarah Siedler

* Britta Hollermann

* Tim Krieger

* Sofia Kohl

* Sofia Witte

* Saskia Heyne

* Tanja Friedrich

Im Anhang der Mails befindet sich nach aktuellem Stand immer ein Word-Dokument mit der Endung .doc und eingebetteten Makros.

Werden diese Makros aktiviert, führt sich der Verschlüsselungstrojaner aus und verschlüsselt den lokalen Rechner sowie alle erreichbaren Netzwerkfreigaben.

Mit dieser Ansicht soll der Benutzer zum Aktivieren der schädigenden Inhalte gebracht werden:

Achtung:

Die Gandcrab-Version 5.2, die verteilt wird, kann aktuell nicht entschlüsselt werden. Wir empfehlen daher, die verschlüsselten Dateien für eine spätere Wiederherstellung zu sichern.Benachrichtigen Sie bitte Ihre Mitarbeiter, dass derartige Mails momentan im Umlauf sind!

Permanenter Link zu diesem Artikel auf zac-niedersachsen.de:

https://zac-niedersachsen.de/artikel/25

Klicken Sie hier und abonnieren Sie unseren Newsletter.

ENTSCHLÜSSELT! Entschlüsselungsprogramm für die Ransomware GANDCRAB bis v5.1 jetzt verfügbar!

19.02.2019

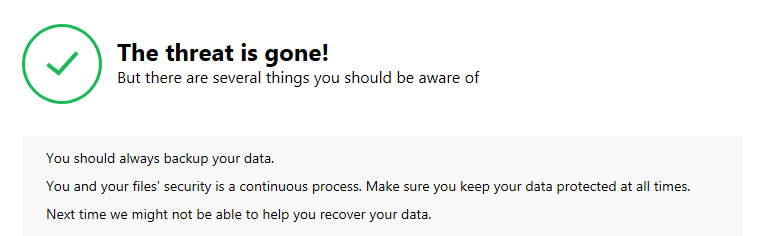

Die rumänische Polizei hat wieder, wie bei den Vorgängerversionen, in Zusammenarbeit mit Partnerstaaten, Bitdefender und Europol eine Möglichkeit gefunden, Festplatten, die mit der Ransomware Gandcrab verschlüsselt worden sind zu entschlüsseln ohne ein Lösegeld zu bezahlen.

Das Tool is jetzt verfügbar und kann die Versionen v1, v4, und v5 - v5.1 entschlüsseln.

Sie können es direkt von BitDefender herunterladen; eine ausführliche Anleitung zur Verwendung steht auf NoMoreRansom.org.

Info von BitDefender

Tool Download

Anleitung bei NoMoreRansom.org

Bis jetzt haben wir Daten unter Windows XP, Windows 7 und Windows 10 mit dem Tool erfolgreich entschlüsseln können.

Wenn Sie ein Unternehmen in Niedersachsen sind und Unterstützung bei der Entschlüsselung von Datenträgern benötigen, sprechen Sie uns bitte an! Wir können Ihnen Hinweise zur Verwendung des Tools geben.

Die rumänische Polizei hat wieder, wie bei den Vorgängerversionen, in Zusammenarbeit mit Partnerstaaten, Bitdefender und Europol eine Möglichkeit gefunden, Festplatten, die mit der Ransomware Gandcrab verschlüsselt worden sind zu entschlüsseln ohne ein Lösegeld zu bezahlen.

Das Tool is jetzt verfügbar und kann die Versionen v1, v4, und v5 - v5.1 entschlüsseln.

Sie können es direkt von BitDefender herunterladen; eine ausführliche Anleitung zur Verwendung steht auf NoMoreRansom.org.

Info von BitDefender

Tool Download

Anleitung bei NoMoreRansom.org

Bis jetzt haben wir Daten unter Windows XP, Windows 7 und Windows 10 mit dem Tool erfolgreich entschlüsseln können.

Wenn Sie ein Unternehmen in Niedersachsen sind und Unterstützung bei der Entschlüsselung von Datenträgern benötigen, sprechen Sie uns bitte an! Wir können Ihnen Hinweise zur Verwendung des Tools geben.

Permanenter Link zu diesem Artikel auf zac-niedersachsen.de:

https://zac-niedersachsen.de/artikel/24

Klicken Sie hier und abonnieren Sie unseren Newsletter.

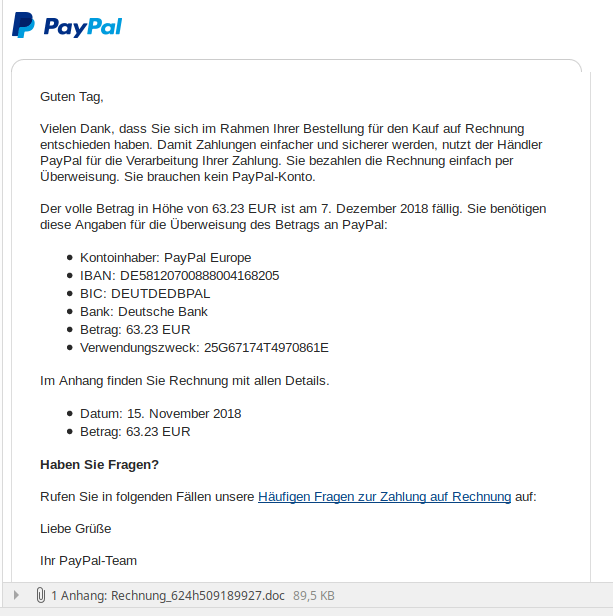

Massive Welle angeblicher Rechnungen per Mail im Umlauf

20.12.2018

Derzeit verzeichnen wir eine besonders massive Welle von angeblichen Rechnungen, die per Mail verschickt werden. Die Mails sind dabei sehr vielseitig was den Text und die persönliche Ansprache angeht. Teilweise werden existierende Personen oder Firmen genannt.

Im Anhang dieser Mails befindet sich eine DOC-Datei mit Makros, die bei Aktivierung zu einer Infektion des Rechners mit dem sog. "Emotet"-Trojaner führt. Dieser ist besonders hinterhältig, da er u.a. Passwörter, Zugangsdaten und Kontakte ausliest.

Weitere detaillierte Informationen finden Sie auf unserer Präventionsseite:

Ratgeber Internetkriminalität

Derzeit verzeichnen wir eine besonders massive Welle von angeblichen Rechnungen, die per Mail verschickt werden. Die Mails sind dabei sehr vielseitig was den Text und die persönliche Ansprache angeht. Teilweise werden existierende Personen oder Firmen genannt.

Im Anhang dieser Mails befindet sich eine DOC-Datei mit Makros, die bei Aktivierung zu einer Infektion des Rechners mit dem sog. "Emotet"-Trojaner führt. Dieser ist besonders hinterhältig, da er u.a. Passwörter, Zugangsdaten und Kontakte ausliest.

Weitere detaillierte Informationen finden Sie auf unserer Präventionsseite:

Ratgeber Internetkriminalität

Permanenter Link zu diesem Artikel auf zac-niedersachsen.de:

https://zac-niedersachsen.de/artikel/23

Klicken Sie hier und abonnieren Sie unseren Newsletter.

Aktuelle Welle mit Verschlüsselungstrojaner Gandcrab in Bewerbungsmails!

10.12.2018

E-Mails mit schadhaftem Anhang sind natürlich an der Tagesordnung. Wenn sie aber als vermeintliche Bewerbung getarnt sind und bei Firmen im Posteingang liegen, kann ein unbedachter Klick schnell zu einer kompletten Verschlüsselung des Firmennetzwerkes führen.

Dies ist bei der aktuellen Welle besonders hinterhältig, denn die Täter nehmen Bezug auf real geschaltete Stellenausschreibungen bei meinestadt.de oder der Arbeitsagentur.

Es kursieren etliche Varianten dieser Bewerbung mit unterschiedlichen Namen der Bewerber/innen (u.a. Sofia Kohl, Sofia Witte etc.). Im Anhang der Mails befindet sich nach aktuellem Stand immer ein Word-Dokument mit der Endung .doc und eingebetteten Makros.

Werden diese Makros aktiviert, führt sich der Verschlüsselungstrojaner aus und verschlüsselt den lokalen Rechner sowie alle erreichbaren Netzwerkfreigaben.

Die Gandcrab-Version, die verteilt wird, kann aktuell nicht entschlüsselt werden. Wir empfehlen daher, die verschlüsselten Dateien für eine spätere Wiederherstellung zu sichern.

Benachrichtigen Sie Ihre Mitarbeiter, dass derartige Mails momentan im Umlauf sind!

E-Mails mit schadhaftem Anhang sind natürlich an der Tagesordnung. Wenn sie aber als vermeintliche Bewerbung getarnt sind und bei Firmen im Posteingang liegen, kann ein unbedachter Klick schnell zu einer kompletten Verschlüsselung des Firmennetzwerkes führen.

Dies ist bei der aktuellen Welle besonders hinterhältig, denn die Täter nehmen Bezug auf real geschaltete Stellenausschreibungen bei meinestadt.de oder der Arbeitsagentur.

Es kursieren etliche Varianten dieser Bewerbung mit unterschiedlichen Namen der Bewerber/innen (u.a. Sofia Kohl, Sofia Witte etc.). Im Anhang der Mails befindet sich nach aktuellem Stand immer ein Word-Dokument mit der Endung .doc und eingebetteten Makros.

Werden diese Makros aktiviert, führt sich der Verschlüsselungstrojaner aus und verschlüsselt den lokalen Rechner sowie alle erreichbaren Netzwerkfreigaben.

Die Gandcrab-Version, die verteilt wird, kann aktuell nicht entschlüsselt werden. Wir empfehlen daher, die verschlüsselten Dateien für eine spätere Wiederherstellung zu sichern.

Benachrichtigen Sie Ihre Mitarbeiter, dass derartige Mails momentan im Umlauf sind!

Permanenter Link zu diesem Artikel auf zac-niedersachsen.de:

https://zac-niedersachsen.de/artikel/22

Klicken Sie hier und abonnieren Sie unseren Newsletter.

Schadsoftware "Emotet" verbreitet sich weiter und zwar massiv!

05.12.2018

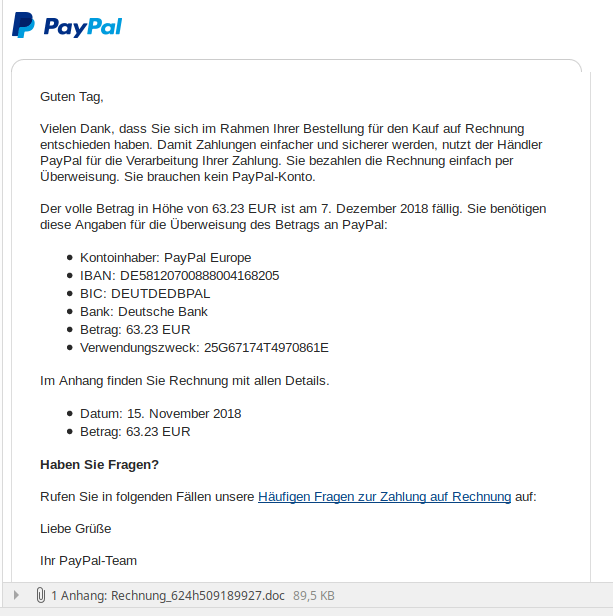

Bereits im November haben wir darauf hingewiesen, dass sich die Malware "Emotet" massiv über E-Mailanhänge verbreitet. Da Emotet Adressbücher und die E-Mailkommunikationspartner ausliest, bekommt der Empfänger eine E-Mail von einem vermeintlich bekannten Absender und öffnet unter Umständen den verseuchten Anhang. Die Texte der Mail variieren, sind teilweise in deutscher Sprache gehalten und sollen den Empfänger zum Öffnen des Anhangs bewegen. Falls einmal aktiviert, hat Emotet darüber hinaus die Eigenschaft, sich über die Windows-Lücke Eternal Blue von System zu System zu verbreiten- falls es nicht gegen diesen Angriff gepatched worden ist.

Aktuell (seit ca. 04.12.2018 gegen Mittag) ist jetzt eine neue Variante unterwegs:

E-Mails geben vor, von Paypal zu sein und enthalten ebenfalls den schadhaften Anhang in Form eines Makro-verseuchten Anhangs!

"C:/Users/[Benutzername]/AppData/Local/Microsoft/Windows/[zufälliger_Name].exe"

"C:/Users/[Benutzername]/AppData/Local/[zufälliger_Pfad]/[zufälliger_Name].exe"

"C:/Users/[Benutzername]/AppData/Roaming/Temp/[zufälliger_Name].exe"

ab.

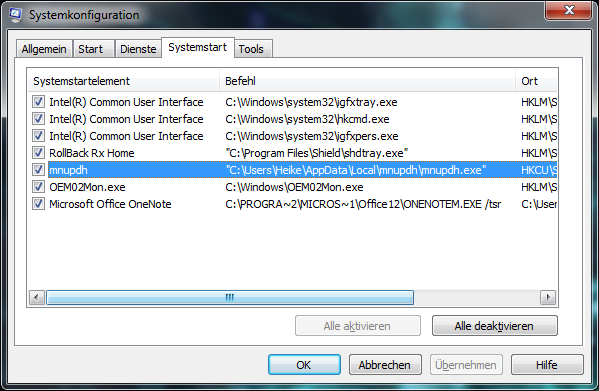

Danach wird ein Autostart-Eintrag generiert, der beispielsweise mit msconfig oder dem Tool Autoruns zu detektieren ist:

Nach einem mehrstündigen Betrieb von Emotet sind meistens auch noch andere Module nachgeladen worden, die beim Systemstart ausgeführt werden! Diese liegen dann bereits in den Windows-Systemverzeichnissen- das System ist dann massiv verseucht.

Bei Emotet erfolgt in regelmäßigen Abständen eine Kommunikation mit mehreren C&C-Servern. Diese lässt sich aus einem Netzwerk-Mitschnitt anhand der Verwendung des Cookie-Feldes relativ gut erkennen. Die Kommunikation erfolgt auf verschiedenen Ports (bspw. 80 443 6090 8080 8090 etc.) und zwar unverschlüsselt. Damit lässt sich z.B. in Wireshark der Filter "http.cookie" anwenden, um so diese Pakete sichtbar zu machen und eine Infektion im Netzwerk zu erkennen.

Weitere Informationen finden Sie hier:

Pressemeldung des BSI zu Emotet

Link zur Heise-Meldung vom 05.12.2018

Link zur Heise-Meldung vom 12.11.2018

Programm Autoruns

Programm Wireshark

Virenprüfung Online bei VirusTotal

Bereits im November haben wir darauf hingewiesen, dass sich die Malware "Emotet" massiv über E-Mailanhänge verbreitet. Da Emotet Adressbücher und die E-Mailkommunikationspartner ausliest, bekommt der Empfänger eine E-Mail von einem vermeintlich bekannten Absender und öffnet unter Umständen den verseuchten Anhang. Die Texte der Mail variieren, sind teilweise in deutscher Sprache gehalten und sollen den Empfänger zum Öffnen des Anhangs bewegen. Falls einmal aktiviert, hat Emotet darüber hinaus die Eigenschaft, sich über die Windows-Lücke Eternal Blue von System zu System zu verbreiten- falls es nicht gegen diesen Angriff gepatched worden ist.

Aktuell (seit ca. 04.12.2018 gegen Mittag) ist jetzt eine neue Variante unterwegs:

E-Mails geben vor, von Paypal zu sein und enthalten ebenfalls den schadhaften Anhang in Form eines Makro-verseuchten Anhangs!

Hinweise zur Detektion von Emotet:

Nach dem Öffnen des Office-Dokumentes und dem Aktivieren von Makros wird durch die eingebetteten Skripte eine ausführbare Datei runtergeladen. Diese legt sich zunächst in einem temporären Pfad z.B. unter:"C:/Users/[Benutzername]/AppData/Local/Microsoft/Windows/[zufälliger_Name].exe"

"C:/Users/[Benutzername]/AppData/Local/[zufälliger_Pfad]/[zufälliger_Name].exe"

"C:/Users/[Benutzername]/AppData/Roaming/Temp/[zufälliger_Name].exe"

ab.

Danach wird ein Autostart-Eintrag generiert, der beispielsweise mit msconfig oder dem Tool Autoruns zu detektieren ist:

Nach einem mehrstündigen Betrieb von Emotet sind meistens auch noch andere Module nachgeladen worden, die beim Systemstart ausgeführt werden! Diese liegen dann bereits in den Windows-Systemverzeichnissen- das System ist dann massiv verseucht.

Bei Emotet erfolgt in regelmäßigen Abständen eine Kommunikation mit mehreren C&C-Servern. Diese lässt sich aus einem Netzwerk-Mitschnitt anhand der Verwendung des Cookie-Feldes relativ gut erkennen. Die Kommunikation erfolgt auf verschiedenen Ports (bspw. 80 443 6090 8080 8090 etc.) und zwar unverschlüsselt. Damit lässt sich z.B. in Wireshark der Filter "http.cookie" anwenden, um so diese Pakete sichtbar zu machen und eine Infektion im Netzwerk zu erkennen.

Weitere Informationen finden Sie hier:

Pressemeldung des BSI zu Emotet

Link zur Heise-Meldung vom 05.12.2018

Link zur Heise-Meldung vom 12.11.2018

Programm Autoruns

Programm Wireshark

Virenprüfung Online bei VirusTotal

Permanenter Link zu diesem Artikel auf zac-niedersachsen.de:

https://zac-niedersachsen.de/artikel/21

Klicken Sie hier und abonnieren Sie unseren Newsletter.

Neue Malware verbreitet sich über ISO-Dateien als E-Mailanhang

30.11.2018

Aktuell sind massenhaft E-Mails unterwegs, die im Anhang eine ISO-Datei haben. Diese wird oft von Virenscannern nicht geprüft und kann daher besonders leicht bis zu den Anwendern gelangen.

Der Text der E-Mail ist im bekannten Stil gehalten, oft auch in deutscher Sprache formuliert und variiert natürlich. Unter anderem geht es mal wieder um Zahlungen die entweder noch vom Empfänger zu leisten sind oder vom Absender der Mail nicht geleistet wurden. Unter Umständen kommen auch hier wieder bekannte Absender bzw. E-Mailadressen zum Einsatz, um das Vertrauen des Empfängers zu gewinnen.

Sollte man den Fehler machen und den Anhang öffnen und die darin enthaltene ausführbare Datei starten, landet der Passwort-Klauer Loki auf dem Rechner und liest in der Folge die Kennwörter von den gängigsten Softwareprodukten aus. Unter anderem sind das Firefox, Chrome, Keepass, Outlook, Filezilla, Opera und auch die Windows-Anmeldung selber. Die Kennungen werden eingesammelt und an den Control-Server gemeldet. Der Bot kann aber darüber hinaus auch noch beliebige Befehle entgegen nehmen und Module nachladen. Eine Persistierung im System wurde hier bei Tests nicht festgestellt, kann aber natürlich in Varianten vorgenommen werden (automatischer Start beim Boot des Systems).

Weitere Informationen finden Sie hier:

Link zu einem Artikel bei EMSISOFT

Aktuell sind massenhaft E-Mails unterwegs, die im Anhang eine ISO-Datei haben. Diese wird oft von Virenscannern nicht geprüft und kann daher besonders leicht bis zu den Anwendern gelangen.

Der Text der E-Mail ist im bekannten Stil gehalten, oft auch in deutscher Sprache formuliert und variiert natürlich. Unter anderem geht es mal wieder um Zahlungen die entweder noch vom Empfänger zu leisten sind oder vom Absender der Mail nicht geleistet wurden. Unter Umständen kommen auch hier wieder bekannte Absender bzw. E-Mailadressen zum Einsatz, um das Vertrauen des Empfängers zu gewinnen.

Sollte man den Fehler machen und den Anhang öffnen und die darin enthaltene ausführbare Datei starten, landet der Passwort-Klauer Loki auf dem Rechner und liest in der Folge die Kennwörter von den gängigsten Softwareprodukten aus. Unter anderem sind das Firefox, Chrome, Keepass, Outlook, Filezilla, Opera und auch die Windows-Anmeldung selber. Die Kennungen werden eingesammelt und an den Control-Server gemeldet. Der Bot kann aber darüber hinaus auch noch beliebige Befehle entgegen nehmen und Module nachladen. Eine Persistierung im System wurde hier bei Tests nicht festgestellt, kann aber natürlich in Varianten vorgenommen werden (automatischer Start beim Boot des Systems).

Weitere Informationen finden Sie hier:

Link zu einem Artikel bei EMSISOFT

Permanenter Link zu diesem Artikel auf zac-niedersachsen.de:

https://zac-niedersachsen.de/artikel/20

Klicken Sie hier und abonnieren Sie unseren Newsletter.

Bekannter Absender, trotzdem droht Gefahr!

15.11.2018

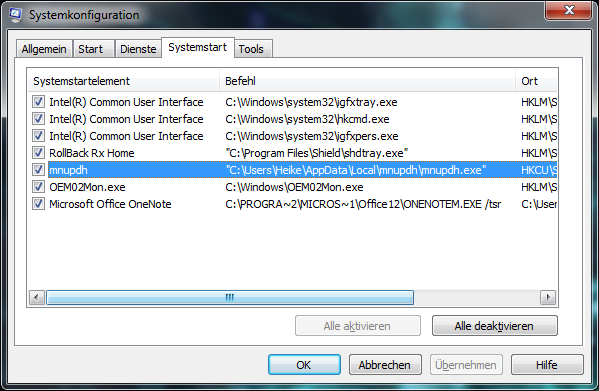

Die in Vergangenheit bereits häufig anzutreffende Schadsoftware namens Emotet wird zurzeit verstärkt mit Hilfe von Makros in Office-Dateien (zum Beispiel .doc) oder über Downloadlinks, welche in PDF-Dateien eingebettet sind, verbreitet. Im Anschreiben wird meistens auf eine Rechnung verwiesen, um die Opfer dazu zu bringen, den Anhang auszuführen oder den Link anzuklicken.

Das Besondere an dieser aktuellen Welle ist allerdings, dass im Anschreiben die Namen/E-Mail Adressen von Personen und Firmen genutzt werden, die in vielen Fällen wirklich in Verbindung mit dem Opfer stehen. Dadurch wird der Eindruck verstärkt, dass dem Anhang vertraut werden kann.

Das perfide an dieser Schadsoftware, wenn sie denn ausgeführt wurde, ist neben der Funktionalität mehrere verschiedene Module nachzuladen (z.B. Banking-Trojaner, Ransomware, etc.), die Tatsache, dass sie den E-Mail Verlauf des Opfers ausliest, um an weitere Adressen zu kommen, welche bereits mit dem infizierten Computer kommuniziert hatten. Diese Informationen werden genutzt, um im Namen des Opfers an ihm bekannte Personen weitere E-Mails mit der Schadsoftware zu verteilen.

Die Schadsoftware legt sich nach erfolgreicher Infizierung unter "C:/Users/[Benutzername]/AppData/Local/Microsoft/Windows/[zufälligerName].exe" ab und erstellt zu dieser Datei einen Autostart Eintrag um nach einem Neustart des Systems wieder aktiv zu werden.

Sollten Sie im genannten Ordner eine .exe Datei finden, bei der Sie sich nicht sicher sind ob sie eine Schadsoftware ist, kann das Hochladen dieser Datei unter VirusTotal weitere Hilfen leisten.

Links zu weiteren Informationen bei Heise.de:

Link zur Heise Meldung

Die in Vergangenheit bereits häufig anzutreffende Schadsoftware namens Emotet wird zurzeit verstärkt mit Hilfe von Makros in Office-Dateien (zum Beispiel .doc) oder über Downloadlinks, welche in PDF-Dateien eingebettet sind, verbreitet. Im Anschreiben wird meistens auf eine Rechnung verwiesen, um die Opfer dazu zu bringen, den Anhang auszuführen oder den Link anzuklicken.

Das Besondere an dieser aktuellen Welle ist allerdings, dass im Anschreiben die Namen/E-Mail Adressen von Personen und Firmen genutzt werden, die in vielen Fällen wirklich in Verbindung mit dem Opfer stehen. Dadurch wird der Eindruck verstärkt, dass dem Anhang vertraut werden kann.

Das perfide an dieser Schadsoftware, wenn sie denn ausgeführt wurde, ist neben der Funktionalität mehrere verschiedene Module nachzuladen (z.B. Banking-Trojaner, Ransomware, etc.), die Tatsache, dass sie den E-Mail Verlauf des Opfers ausliest, um an weitere Adressen zu kommen, welche bereits mit dem infizierten Computer kommuniziert hatten. Diese Informationen werden genutzt, um im Namen des Opfers an ihm bekannte Personen weitere E-Mails mit der Schadsoftware zu verteilen.

Die Schadsoftware legt sich nach erfolgreicher Infizierung unter "C:/Users/[Benutzername]/AppData/Local/Microsoft/Windows/[zufälligerName].exe" ab und erstellt zu dieser Datei einen Autostart Eintrag um nach einem Neustart des Systems wieder aktiv zu werden.

Sollten Sie im genannten Ordner eine .exe Datei finden, bei der Sie sich nicht sicher sind ob sie eine Schadsoftware ist, kann das Hochladen dieser Datei unter VirusTotal weitere Hilfen leisten.

Links zu weiteren Informationen bei Heise.de:

Link zur Heise Meldung

Permanenter Link zu diesem Artikel auf zac-niedersachsen.de:

https://zac-niedersachsen.de/artikel/19

Klicken Sie hier und abonnieren Sie unseren Newsletter.