Warnung vor der Betrugsmasche „Sextortion E-Mail Scam“: Schutzmaßnahmen und Verhaltensempfehlungen

12.12.2025

Immer häufiger geraten Unternehmen ins Visier von Cyberkriminellen, die mit angeblich gehackten E-Mail-Konten, intimen Inhalten und Zahlungsaufforderungen ein verheerendes Druckmittel ins Spiel bringen.

Was sind Sextortion E-Mails?

Der Begriff „Sextortion“ setzt sich aus den Wörtern „Sex“ und „Extortion“ (dt. Erpressung) zusammen. Dabei handelt es sich um eine Erpressung mit angeblich sexuellem Material, das per E-Mail verschickt wird.

Meist behaupten die Täter, Nacktaufnahmen oder intime Videos von einem Opfer zu besitzen und fordern daraufhin Geld, damit diese nicht veröffentlicht werden.

Weil solche Mails massenhaft verschickt werden, können sie an beliebige Empfänger gehen, darunter auch Geschäftsadressen oder Firmenpostfächer. Auf diese Weise hoffen die Täter, möglichst viele Personen zu erreichen, die auf die Erpressung reagieren. Dabei spielt es keine Rolle, ob es sich um eine Privatperson oder ein Unternehmen handelt.

Wie sind diese E-Mails inhaltlich aufgebaut?

Derzeit sind uns inhaltlich insbesondere zwei Varianten von Sextortion E-Mail Scams bekannt.

Variante 1:

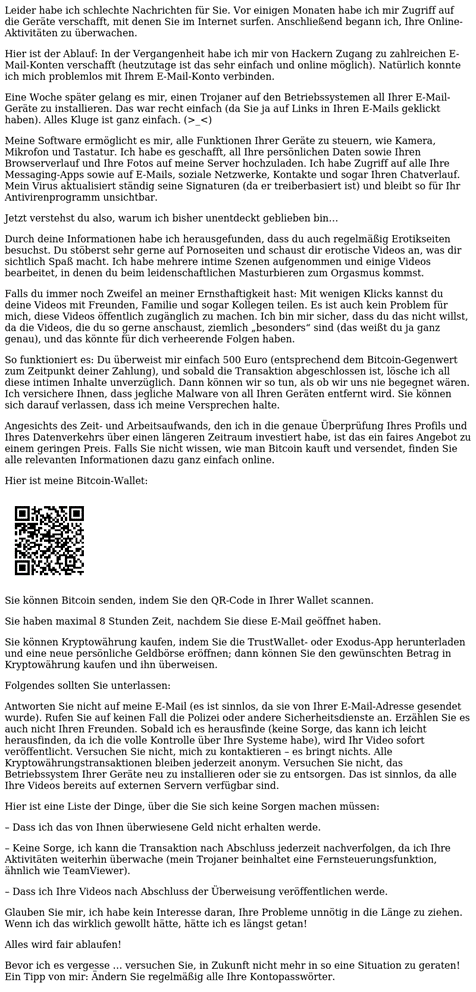

In der ersten Variante behaupten die Täter, sie hätten sich mithilfe von Hackern Zugang zu E-Mail-Konten verschafft und heimlich einen Trojaner auf den Betriebssystemen installiert. Dadurch seien sie angeblich in der Lage, Kameras und sonstige Systemkomponenten zu steuern. Sie geben an, personenbezogene Daten, den Browserverlauf, Fotos sowie weitere Daten auf ihren eigenen Server hochgeladen zu haben.

Nach Aussage der Täter habe man erkannt, dass sich das Opfer auf Erotik-Webseiten aufhielte. Daraufhin habe man intime Szenen von der betroffenen Person aufgezeichnet.

Mit diesen Informationen drohen die Täter, die angeblichen Aufnahmen an Freunde, Familie oder Kollegen zu senden. Davon werde abgesehen, wenn eine Zahlung geleistet wird, die innerhalb einer kurzen Frist geschehen müsse. Für die Zahlungsabwicklung ist ein QR-Code hinterlegt, der zu einer Bitcoin-Wallet der Täter führt. Eine Kontaktaufnahme zur Polizei oder zu sonstigen Sicherheitsdiensten wird strengstens untersagt. (siehe nachfolgendes Bild)

Variante 2:

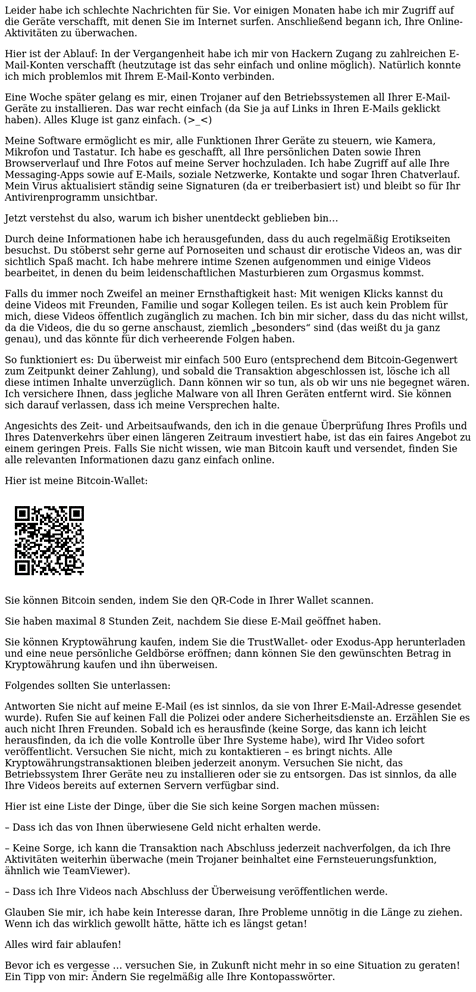

In der zweiten Variante gibt der Täter vor, ein chinesischer Softwareentwickler zu sein, der sich in das Betriebssystem des Opfers gehackt habe. In diesem Zusammenhang behaupte er, die Person habe sich beim Besuch von Erotik-Webseiten Schadsoftware eingefangen. Der Virus verschaffe ihm nun vollständigen Zugriff auf alle Geräte, die mit dem Netzwerk des Opfers verbunden sind.

Er könne so Kamera und Mikrofon aktivieren und erhalte Zugriff auf alle gespeicherten Telefon-, E-Mail- und Social-Media-Kontakte. Außerdem liefert der Täter eine Erklärung dafür, warum das Antivirenprogramm des Opfers die Schadsoftware nicht erkenne.

Im unteren Teil der Nachricht erklärt der Täter, dass er alle vertraulichen Daten, darunter auch ein intimes Video von der Person, heruntergeladen habe. Auch hier droht er, das Video an alle Kontakte zu schicken, es sei denn, man würde den hinterlegten QR-Code einscannen und eine bestimme Summe an die dort hinterlegte Bitcoin-Wallet überweisen.

In dieser Variante ist ebenfalls eine kurze Zahlungsfrist angegeben. Sobald das Geld überwiesen sei, würde sein Skript die Transaktion erkennen und alle Daten des Opfers löschen. (siehe nachfolgendes Bild)

In der Regel beruhen die Inhalte der E-Mails auf bloßen Behauptungen und haben keine reale Grundlage. Sie erzeugen jedoch Druck und führen oft dazu, dass die Empfänger sich erpressbar fühlen und Lösegeld zahlen.

Inzwischen kursieren auch englischsprachige Varianten der E-Mails, in denen die Täter mit angeblich kompromittierenden Aufnahmen drohen. Der Inhalt ist ähnlich zu den zuvor beschriebenen Beispielen.

Typische Merkmale und Warnzeichen bei Sextortion E-Mails:

Bei der aktuellen Masche wird die Nachricht nicht als einfacher Text, sondern der gesamte Inhalt als Bild eingebettet. So umgehen die Täter textbasierte Spam- und Phishing-Filter, weil der für Filter lesbare Klartext fehlt.

Für den Inhalt der Erpressungs-E-Mails verwenden die Täter teils öffentlich verfügbare oder aus früheren Datenlecks stammende Informationen. Dabei führen sie häufig ein altes Passwort des Opfers an, um ihre Drohung glaubwürdiger bzw. authentischer wirken zu lassen.

Darüber hinaus greifen die Täter auf das Verfahren des „E-Mail-Spoofings“ zurück. Bei diesem Phänomen verfälschen die Täter gezielt die Absenderadresse, sodass die Nachricht so wirkt, als stamme sie von einer vertrauenswürdigen Quelle.

In den hier genannten Fällen lassen sie es so aussehen, als käme die E-Mail aus dem eigenen Unternehmenskonto. Sie nutzen dabei Domains, die der echten Adresse täuschend ähnlich sind. Dadurch wirkt es, als sei eine echte Kompromittierung des Geräts bzw. E-Mail-Accounts erfolgt.

Ein Beispiel hierfür könnte sein:

ihremailadresse@firma.de wird zu ihremailadresse@firma.de.de

Solche „Look-alike“-Domains sind bewusst so gewählt, dass sie beim schnellen Lesen nicht auffallen. Technisch bedeutet dies, dass die Mail von einem völlig anderen Server stammt. Das funktioniert, weil das E-Mail-Protokoll (SMTP) keine Prüfung vorsieht, ob der kontaktierende Server autorisiert ist, E-Mails im Namen der Absenderdomain zu versenden.

Ein weiteres typisches Merkmal dieser Masche ist die Zahlungsforderung. Die Beträge werden meist in Kryptowährung (z.B. Bitcoin) verlangt, da diese Zahlweise anonym und nur schwer nachzuverfolgen ist.

Verhaltensempfehlungen:

Angesichts dieser komplexen Vorgehensweise ist es umso wichtiger, konkrete Schutzmaßnahmen zu ergreifen. Im Folgenden finden Sie daher Handlungsempfehlungen, mit denen Sie sich gegen den Sextortion E-Mail Scam schützen können.

Technische Schutzmaßnahmen:

Immer häufiger geraten Unternehmen ins Visier von Cyberkriminellen, die mit angeblich gehackten E-Mail-Konten, intimen Inhalten und Zahlungsaufforderungen ein verheerendes Druckmittel ins Spiel bringen.

Was sind Sextortion E-Mails?

Der Begriff „Sextortion“ setzt sich aus den Wörtern „Sex“ und „Extortion“ (dt. Erpressung) zusammen. Dabei handelt es sich um eine Erpressung mit angeblich sexuellem Material, das per E-Mail verschickt wird.

Meist behaupten die Täter, Nacktaufnahmen oder intime Videos von einem Opfer zu besitzen und fordern daraufhin Geld, damit diese nicht veröffentlicht werden.

Weil solche Mails massenhaft verschickt werden, können sie an beliebige Empfänger gehen, darunter auch Geschäftsadressen oder Firmenpostfächer. Auf diese Weise hoffen die Täter, möglichst viele Personen zu erreichen, die auf die Erpressung reagieren. Dabei spielt es keine Rolle, ob es sich um eine Privatperson oder ein Unternehmen handelt.

Wie sind diese E-Mails inhaltlich aufgebaut?

Derzeit sind uns inhaltlich insbesondere zwei Varianten von Sextortion E-Mail Scams bekannt.

Variante 1:

In der ersten Variante behaupten die Täter, sie hätten sich mithilfe von Hackern Zugang zu E-Mail-Konten verschafft und heimlich einen Trojaner auf den Betriebssystemen installiert. Dadurch seien sie angeblich in der Lage, Kameras und sonstige Systemkomponenten zu steuern. Sie geben an, personenbezogene Daten, den Browserverlauf, Fotos sowie weitere Daten auf ihren eigenen Server hochgeladen zu haben.

Nach Aussage der Täter habe man erkannt, dass sich das Opfer auf Erotik-Webseiten aufhielte. Daraufhin habe man intime Szenen von der betroffenen Person aufgezeichnet.

Mit diesen Informationen drohen die Täter, die angeblichen Aufnahmen an Freunde, Familie oder Kollegen zu senden. Davon werde abgesehen, wenn eine Zahlung geleistet wird, die innerhalb einer kurzen Frist geschehen müsse. Für die Zahlungsabwicklung ist ein QR-Code hinterlegt, der zu einer Bitcoin-Wallet der Täter führt. Eine Kontaktaufnahme zur Polizei oder zu sonstigen Sicherheitsdiensten wird strengstens untersagt. (siehe nachfolgendes Bild)

Variante 2:

In der zweiten Variante gibt der Täter vor, ein chinesischer Softwareentwickler zu sein, der sich in das Betriebssystem des Opfers gehackt habe. In diesem Zusammenhang behaupte er, die Person habe sich beim Besuch von Erotik-Webseiten Schadsoftware eingefangen. Der Virus verschaffe ihm nun vollständigen Zugriff auf alle Geräte, die mit dem Netzwerk des Opfers verbunden sind.

Er könne so Kamera und Mikrofon aktivieren und erhalte Zugriff auf alle gespeicherten Telefon-, E-Mail- und Social-Media-Kontakte. Außerdem liefert der Täter eine Erklärung dafür, warum das Antivirenprogramm des Opfers die Schadsoftware nicht erkenne.

Im unteren Teil der Nachricht erklärt der Täter, dass er alle vertraulichen Daten, darunter auch ein intimes Video von der Person, heruntergeladen habe. Auch hier droht er, das Video an alle Kontakte zu schicken, es sei denn, man würde den hinterlegten QR-Code einscannen und eine bestimme Summe an die dort hinterlegte Bitcoin-Wallet überweisen.

In dieser Variante ist ebenfalls eine kurze Zahlungsfrist angegeben. Sobald das Geld überwiesen sei, würde sein Skript die Transaktion erkennen und alle Daten des Opfers löschen. (siehe nachfolgendes Bild)

In der Regel beruhen die Inhalte der E-Mails auf bloßen Behauptungen und haben keine reale Grundlage. Sie erzeugen jedoch Druck und führen oft dazu, dass die Empfänger sich erpressbar fühlen und Lösegeld zahlen.

Inzwischen kursieren auch englischsprachige Varianten der E-Mails, in denen die Täter mit angeblich kompromittierenden Aufnahmen drohen. Der Inhalt ist ähnlich zu den zuvor beschriebenen Beispielen.

Typische Merkmale und Warnzeichen bei Sextortion E-Mails:

Bei der aktuellen Masche wird die Nachricht nicht als einfacher Text, sondern der gesamte Inhalt als Bild eingebettet. So umgehen die Täter textbasierte Spam- und Phishing-Filter, weil der für Filter lesbare Klartext fehlt.

Für den Inhalt der Erpressungs-E-Mails verwenden die Täter teils öffentlich verfügbare oder aus früheren Datenlecks stammende Informationen. Dabei führen sie häufig ein altes Passwort des Opfers an, um ihre Drohung glaubwürdiger bzw. authentischer wirken zu lassen.

Darüber hinaus greifen die Täter auf das Verfahren des „E-Mail-Spoofings“ zurück. Bei diesem Phänomen verfälschen die Täter gezielt die Absenderadresse, sodass die Nachricht so wirkt, als stamme sie von einer vertrauenswürdigen Quelle.

In den hier genannten Fällen lassen sie es so aussehen, als käme die E-Mail aus dem eigenen Unternehmenskonto. Sie nutzen dabei Domains, die der echten Adresse täuschend ähnlich sind. Dadurch wirkt es, als sei eine echte Kompromittierung des Geräts bzw. E-Mail-Accounts erfolgt.

Ein Beispiel hierfür könnte sein:

ihremailadresse@firma.de wird zu ihremailadresse@firma.de.de

Solche „Look-alike“-Domains sind bewusst so gewählt, dass sie beim schnellen Lesen nicht auffallen. Technisch bedeutet dies, dass die Mail von einem völlig anderen Server stammt. Das funktioniert, weil das E-Mail-Protokoll (SMTP) keine Prüfung vorsieht, ob der kontaktierende Server autorisiert ist, E-Mails im Namen der Absenderdomain zu versenden.

Ein weiteres typisches Merkmal dieser Masche ist die Zahlungsforderung. Die Beträge werden meist in Kryptowährung (z.B. Bitcoin) verlangt, da diese Zahlweise anonym und nur schwer nachzuverfolgen ist.

Verhaltensempfehlungen:

Angesichts dieser komplexen Vorgehensweise ist es umso wichtiger, konkrete Schutzmaßnahmen zu ergreifen. Im Folgenden finden Sie daher Handlungsempfehlungen, mit denen Sie sich gegen den Sextortion E-Mail Scam schützen können.

- Ruhe bewahren und nicht zahlen. In der Regel liegen den Tätern keinerlei kompromittierende Aufnahmen vor

- Nicht antworten. Eine Antwort bestätigt den Tätern nur, dass Ihre E-Mail-Adresse aktiv ist und kann die Kommunikation zusätzlich stärken

- Bewahren Sie die E-Mail im Original auf und speichern Sie sie sicher ab, damit sie als Beweismittel für eine mögliche Strafanzeige dienen kann. Danach kann die E-Mail gelöscht werden

- Erstatten Sie Anzeige bei der Polizei. Dies können Sie bei Ihrer Polizeidienststelle vor Ort oder über die Onlinewache unter https://portal.onlinewache.polizei.de/de/ tun. Selbst wenn keine Aufnahmen vorliegen, handelt es sich um eine versuchte Erpressung

- Überprüfen Sie, ob Ihre E-Mail-Adresse von einem Datenleck betroffen war (z.B. auf Websites wie „Have I Been Pwned“ oder dem „Identity Leak Checker“ des Hasso-Plattner-Instituts), um die Sicherheit Ihrer Konten zu verbessern

Technische Schutzmaßnahmen:

- Strikte Nutzung von E-Mail Authentifizierungsverfahren (SPF, DKIM, DMARC) für ein- und ausgehenden E-Mailverkehr

- Einsatz von E-Mail-Filter-Lösungen, die eingehende Nachrichten auf Spam, Phishing, Malware oder gefälschte Absender prüfen und gefährliche E-Mails blockieren

- Nutzung von Verschlüsselungsverfahren mit Absenderauthentifizierung (S/MIME und/oder PGP), um sicherzustellen, dass Nachrichten beim Versand nicht mitgelesen oder verändert werden können

- Regelmäßiges Monitoring, z.B. von Datenleaks

- Nutzung von starken, einzigartigen Passwörtern sowie Aktivierung einer Mehrfaktor-Authentifizierung für E-Mail-Konten

- Keine Wiederverwendung von jeglichen Passwörtern

Permanenter Link zu diesem Artikel auf zac-niedersachsen.de:

https://zac-niedersachsen.de/artikel/87

Klicken Sie hier und abonnieren Sie unseren Newsletter.