Täuschung mit System: Wie Cyberkriminelle die Zwei-Faktor-Authentifizierung aushebeln

05.11.2025

ZAC: CEO-Fraud, Rechnungsmanipulation, Malware und weitere Straftaten werden zunehmend täuschend echt per E-Mail ausgeführt und können existenzgefährdende Schäden verursachen.

Sie: „Woran hat et jelegen?“

ZAC: „Das fragt man sich immer“, aber dafür gibt es eine altbewährte und eigentlich längst bekannte Antwort: PHISHING. Denn erfolgreiche Phishing-Angriffe ziehen oft weitere Straftaten nach sich.

In dem nachfolgenden Beitrag müssen wir uns nochmals mit dem Thema des Phishings auseinandersetzen, dass die Zwei-Faktor-Authentifizierung (2FA) aushebeln kann, da die Fälle in der letzten Zeit stark angestiegen sind. Um die 2FA zu umgehen, werden bestimmte Programme eingesetzt, wie z. B. Evil-Ginx. Über dieses Phishing-Tool haben wir Sie bereits in dem nachfolgenden Bericht informiert.

(siehe: https://zac-niedersachsen.de/artikel/80

Was sind das für Programme?

Diese Programme werden den Cyberkriminellen als vollumfängliches „Servicepaket“ zur Verfügung gestellt (Phishing-as-a-Service). Diese sind als Man-in-the-Middle-Angriffsframework aufgebaut, welche für Phishing von Anmeldedaten und Sitzungscookies verwendet werden. Dies ermöglicht nicht nur das Umgehen einer 2FA sondern auch das Stehlen einer bestehenden Sitzung.

Die aktuelle Phishing-Kampagne missbraucht u. a. die Funktionalität von Dropbox, um die maliziösen E-Mails an Antiviren-Erkennungssoftware vorbeizuschleusen. Zusätzlich verstärken die Phishing-Mails Ihre Wirkung, wenn sie aus bereits kompromittierten und vertrauenswürdigen Postfächern versendet werden.

Nachfolgend wird Ihnen grob dargestellt wie die Cyberkriminellen „Phishing-as-a-Service“ einsetzen.

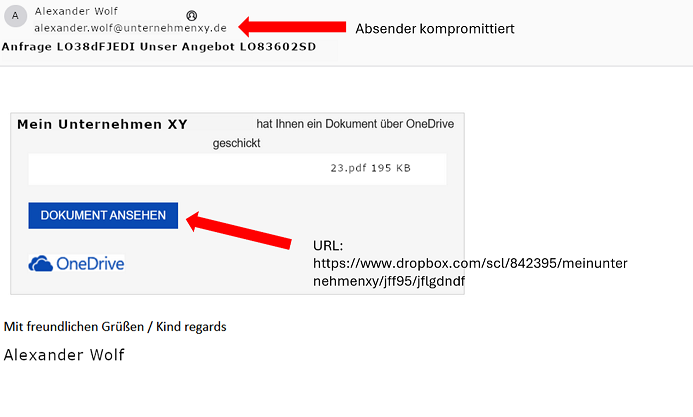

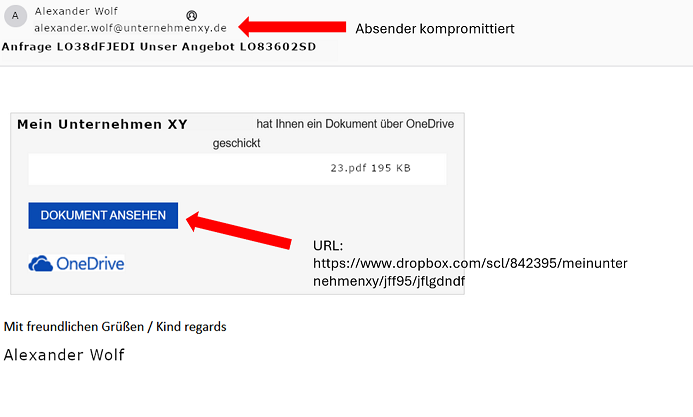

Schritt 1: Sie erhalten eine angebliche OneDrive Benachrichtigung, mit dem Hinweis, dass evtl. Ihr Kunde, Personal etc. Ihnen ein Dokument geschickt haben soll. Hierzu sollen Sie einfach das verlinkte Bild anklicken. I. d. R. erhalten Sie diese Mail bereits von einem kompromittierten Postfach.

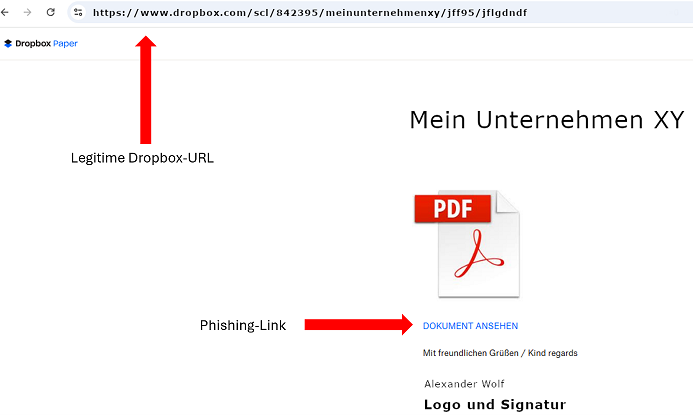

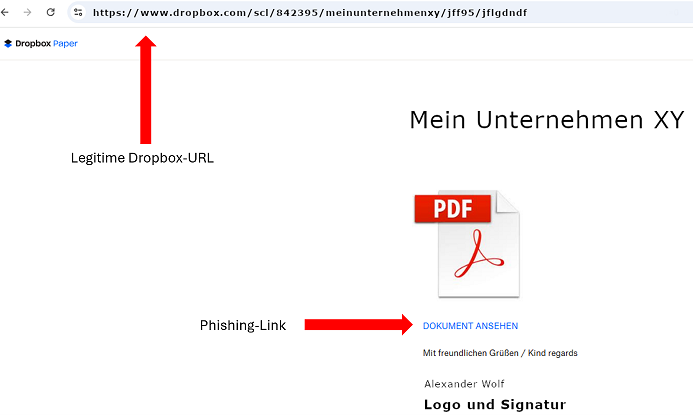

Schritt 2: Der im OneDrive-Bild eingebettete Link leitet Sie auf eine Dropbox-Seite weiter. Dies ist ein deutliches Warnsignal, da es sich um zwei verschiedene Cloud-Sharing-Dienste handelt. Die Dropbox Links werden bzw. können je nach eingesetzter Erkennungssoftware nicht „immer“ als maliziös/betrügerisch eingestuft/erkannt werden. Der Inhalt des Dropbox-Links wirkt authentisch und fordert Sie auf das Dokument anzuklicken/anzusehen.

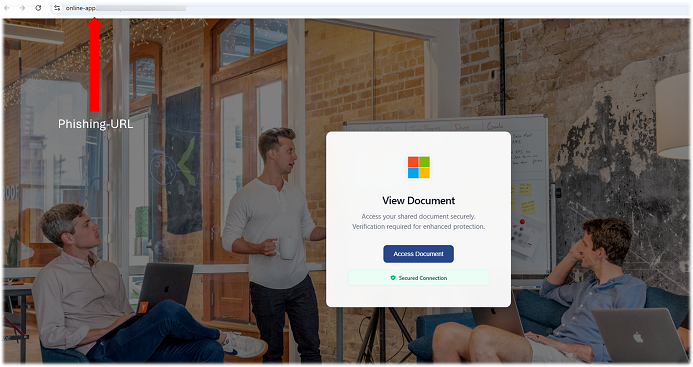

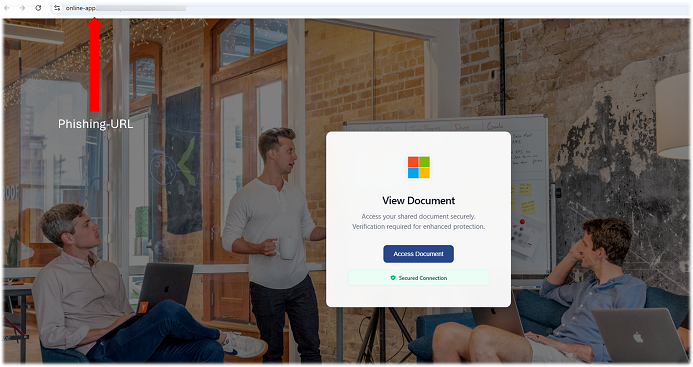

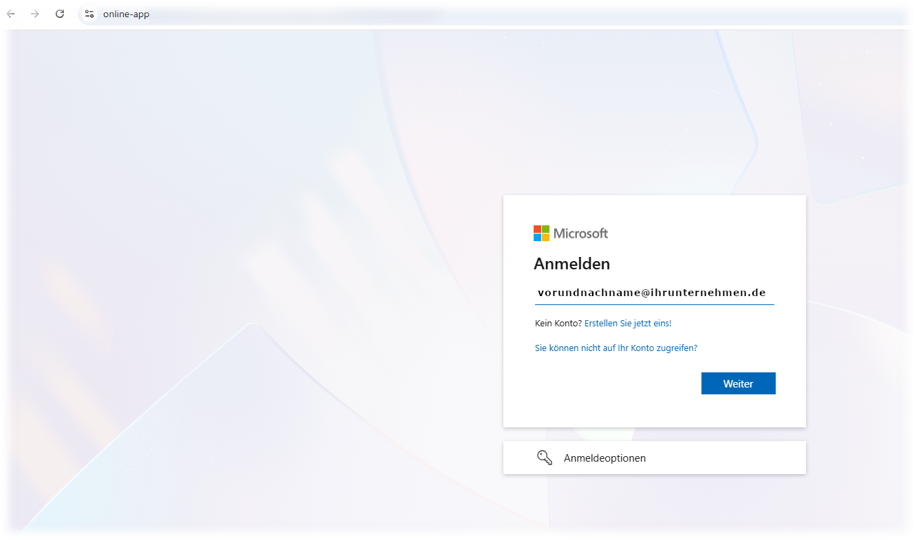

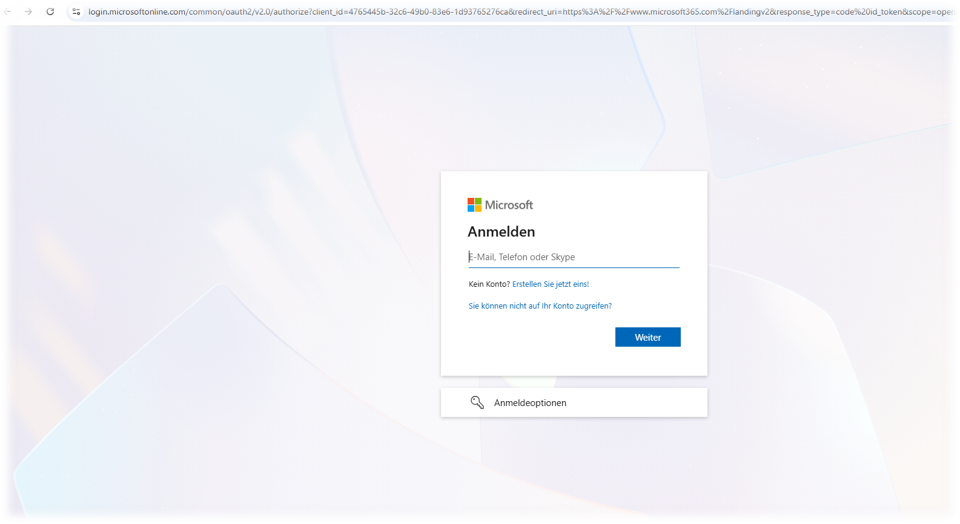

Schritt 3: Möchten Sie nun die vermeintliche PDF-Datei öffnen und klicken auf „Dokument ansehen“ werden Sie auf eine täuschend echt aussehende Microsoft-Webseite weitergeleitet. An dieser Stelle werden Sie aufgefordert, den Prozess zu verifizieren. Dabei wird der Eindruck erweckt, es handle sich um einen legitimen Sicherheitsvorgang, um die (vermeintliche) Authentizität zusätzlich zu unterstreichen. Die URL ist in diesem Fall teils zensiert, aber wie Sie an dem sichtbaren Ausschnitt erkennen können, befinden Sie sich nicht auf einer echten Microsoft-Webseite.

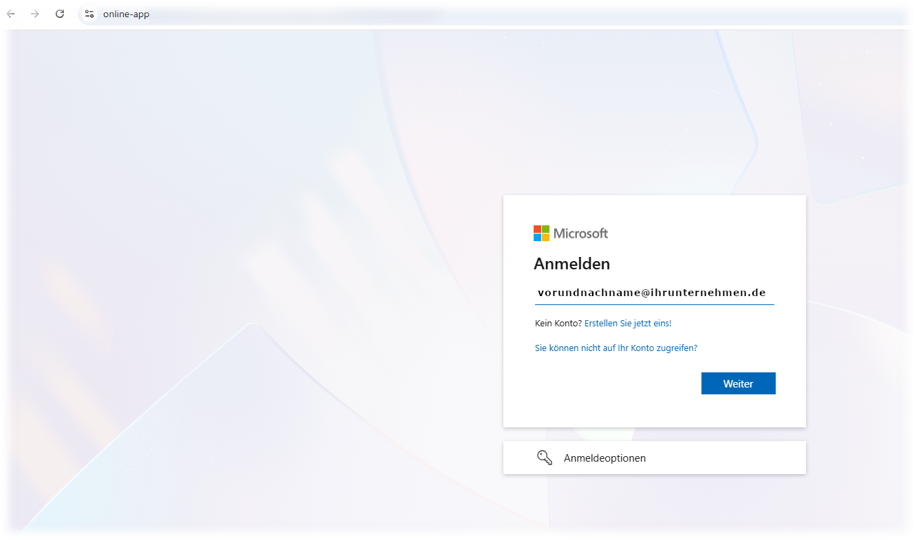

Schritt 4: Ab hier erfolgt das eigentliche Phishing, beginnend mit der Abfrage der E-Mail-Adresse. Oft ist sie bereits vorausgefüllt, um Vertrauen zu erwecken und den Login vermeintlich zu erleichtern.

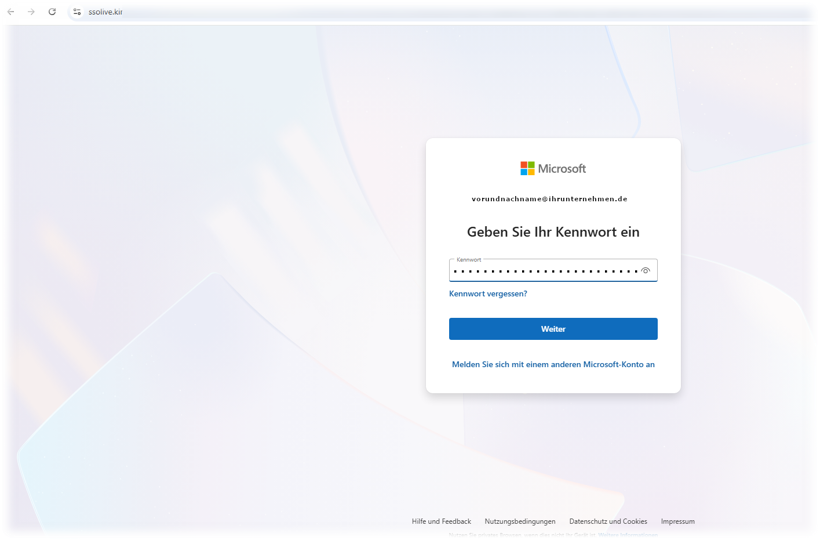

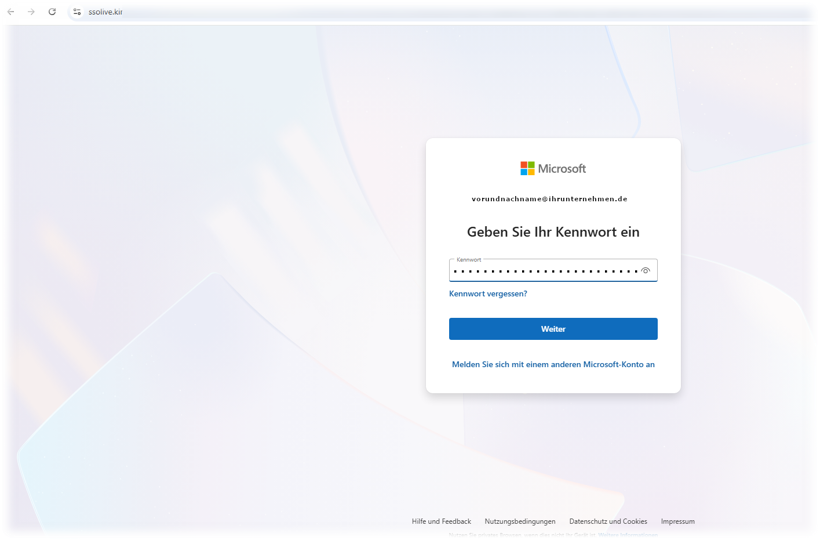

Schritt 5: Nun wird das Passwort abgefragt und wie bereits im vorherigen Schritt erfolgt im Hintergrund ein Abgleich mit der echten Microsoft-Anmeldung unter Verwendung Ihrer eingetragenen User-Daten, sollten diese korrekt sein löst der echte Microsoft-Server die reguläre 2FA aus. Da Sie mit einem echten Login rechnen geben Sie diesen 2FA frei.

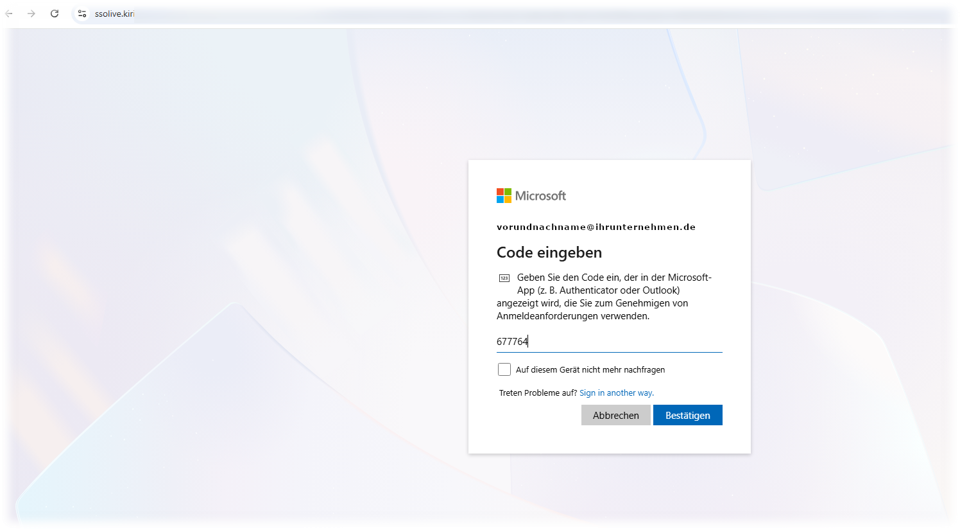

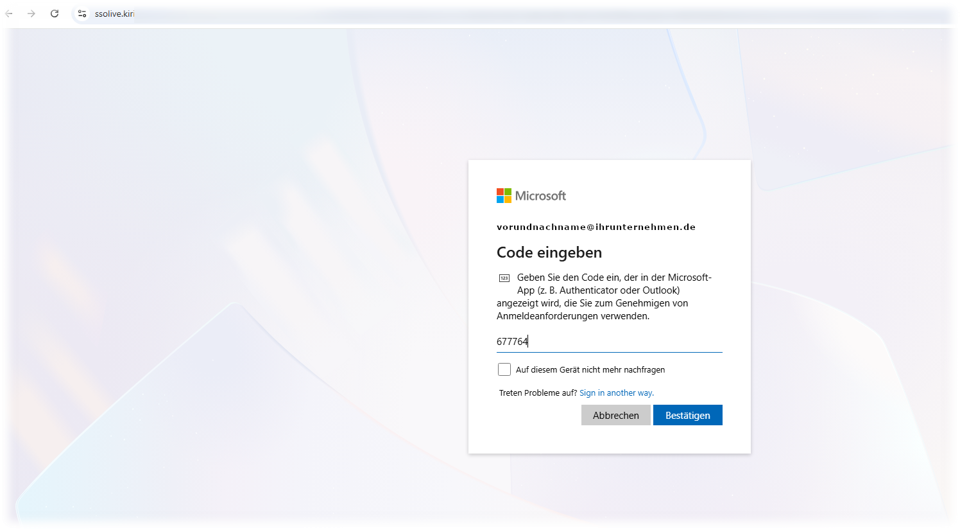

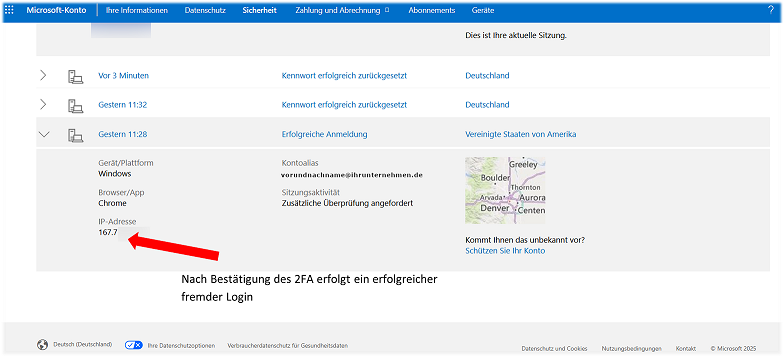

Schritt 6: Wie bereits angekündigt folgt nun der Abgleich der 2FA, um den Phishing Angriff erfolgreich abzuschließen. Nachdem Sie diesen Schritt bestätigt haben, erfolgt i. d. R. das Stehlen der aktuellen Sitzung und ein automatisierter Login in Ihrem Postfach. Siehe Schritt 9.

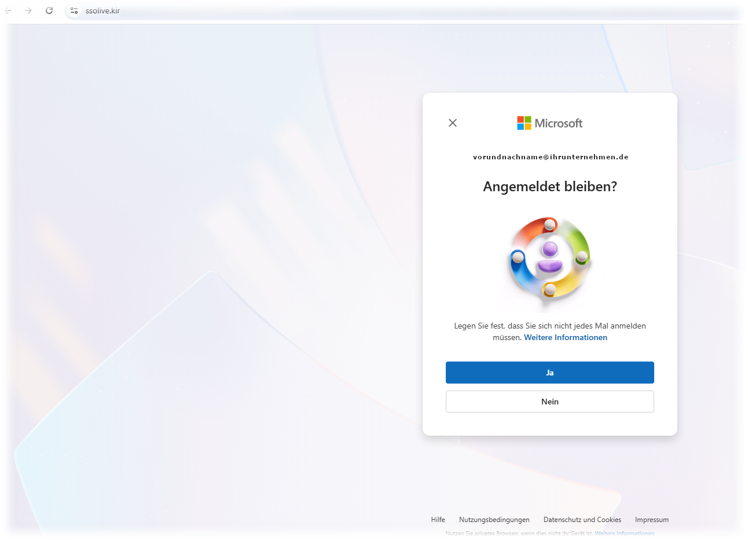

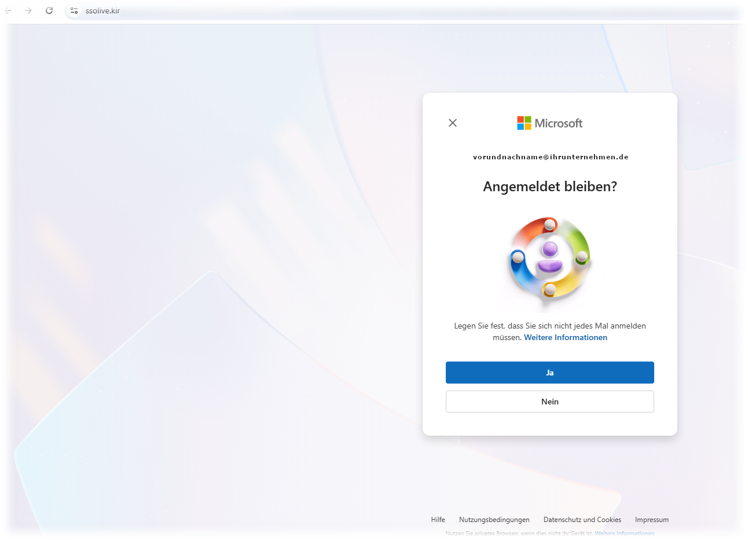

Schritt 7: Zusätzlich werden Sie noch gefragt, ob eine dauerhafte Anmeldung bestehen bleiben soll. Dadurch könnte eine temporäre Sitzung aufrechterhalten werden.

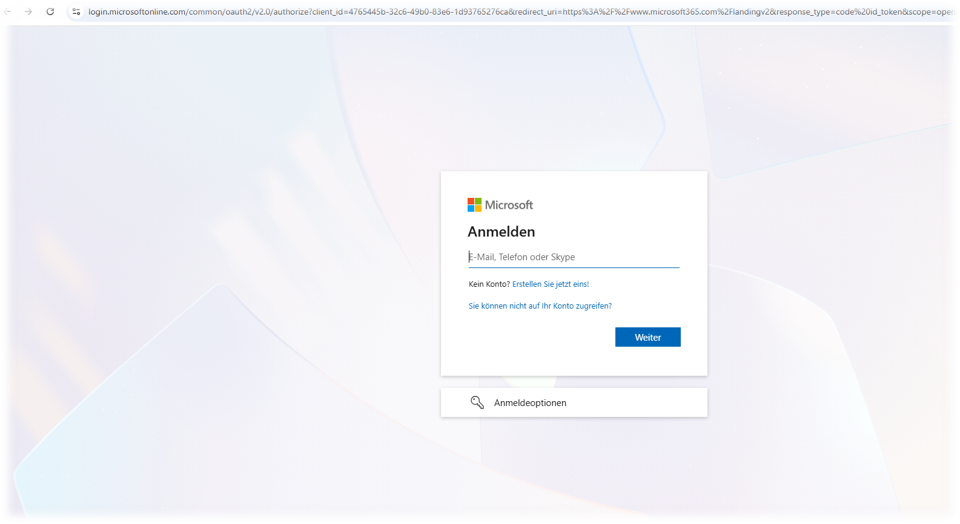

Schritt 8: Um einen aufkommenden Verdacht zu zerstreuen, werden Sie abschließend auf die echte Microsoft-Anmeldemaske weitergleitet. Dies ist ein klassischer Trick, um den Betrug zu verschleiern.

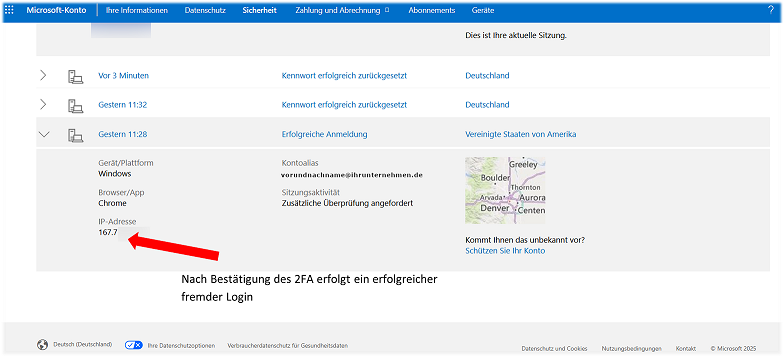

Schritt 9: Wie bereits erwähnt erfolgt nach Bestätigung der 2FA eine unmittelbare Anmeldung in Ihrem Postfach:

Ab hier haben die Cyberkriminellen viele Möglichkeiten das Konto zu kontrollieren. Oft werden im nächsten Schritt die 2FA deaktiviert und/oder neue Geräte hinzugefügt, um eine eigene Authentifizierung einzurichten. Da die Täter das Konto möglichst unbemerkt missbrauchen möchten, wäre ein vollständiges Aussperren (z. B. neues Kennwort) kontraproduktiv, da dieser Schritt auffällt und unter Umständen eine Kontosperrung zur Folge hätte. (Je nach eingesetzten Monitoring-Tools, M365 Produkte…)

Sollte der Zugriff unbemerkt bleiben kann das kompromittierte Konto für diverse Handlungen missbraucht werden:

Quellen:

[1] "Sneaky 2FA" [Online]. Verfügbar: https://www.netzwoche.ch/news/2025-01-22/telegrambasiertes-phishing-kit-nimmt-microsoft-konten-ins-visier.

[2] "Tycoon 2FA Phishing Kit Upgraded to Bypass Security Measures" [Online]. Verfügbar: https://www.infosecurity-magazine.com/news/tycoon-2fa-phishing-kit-upgraded/

ZAC: CEO-Fraud, Rechnungsmanipulation, Malware und weitere Straftaten werden zunehmend täuschend echt per E-Mail ausgeführt und können existenzgefährdende Schäden verursachen.

Sie: „Woran hat et jelegen?“

ZAC: „Das fragt man sich immer“, aber dafür gibt es eine altbewährte und eigentlich längst bekannte Antwort: PHISHING. Denn erfolgreiche Phishing-Angriffe ziehen oft weitere Straftaten nach sich.

In dem nachfolgenden Beitrag müssen wir uns nochmals mit dem Thema des Phishings auseinandersetzen, dass die Zwei-Faktor-Authentifizierung (2FA) aushebeln kann, da die Fälle in der letzten Zeit stark angestiegen sind. Um die 2FA zu umgehen, werden bestimmte Programme eingesetzt, wie z. B. Evil-Ginx. Über dieses Phishing-Tool haben wir Sie bereits in dem nachfolgenden Bericht informiert.

(siehe: https://zac-niedersachsen.de/artikel/80

Was sind das für Programme?

Diese Programme werden den Cyberkriminellen als vollumfängliches „Servicepaket“ zur Verfügung gestellt (Phishing-as-a-Service). Diese sind als Man-in-the-Middle-Angriffsframework aufgebaut, welche für Phishing von Anmeldedaten und Sitzungscookies verwendet werden. Dies ermöglicht nicht nur das Umgehen einer 2FA sondern auch das Stehlen einer bestehenden Sitzung.

Die aktuelle Phishing-Kampagne missbraucht u. a. die Funktionalität von Dropbox, um die maliziösen E-Mails an Antiviren-Erkennungssoftware vorbeizuschleusen. Zusätzlich verstärken die Phishing-Mails Ihre Wirkung, wenn sie aus bereits kompromittierten und vertrauenswürdigen Postfächern versendet werden.

Nachfolgend wird Ihnen grob dargestellt wie die Cyberkriminellen „Phishing-as-a-Service“ einsetzen.

Schritt 1: Sie erhalten eine angebliche OneDrive Benachrichtigung, mit dem Hinweis, dass evtl. Ihr Kunde, Personal etc. Ihnen ein Dokument geschickt haben soll. Hierzu sollen Sie einfach das verlinkte Bild anklicken. I. d. R. erhalten Sie diese Mail bereits von einem kompromittierten Postfach.

Schritt 2: Der im OneDrive-Bild eingebettete Link leitet Sie auf eine Dropbox-Seite weiter. Dies ist ein deutliches Warnsignal, da es sich um zwei verschiedene Cloud-Sharing-Dienste handelt. Die Dropbox Links werden bzw. können je nach eingesetzter Erkennungssoftware nicht „immer“ als maliziös/betrügerisch eingestuft/erkannt werden. Der Inhalt des Dropbox-Links wirkt authentisch und fordert Sie auf das Dokument anzuklicken/anzusehen.

Schritt 3: Möchten Sie nun die vermeintliche PDF-Datei öffnen und klicken auf „Dokument ansehen“ werden Sie auf eine täuschend echt aussehende Microsoft-Webseite weitergeleitet. An dieser Stelle werden Sie aufgefordert, den Prozess zu verifizieren. Dabei wird der Eindruck erweckt, es handle sich um einen legitimen Sicherheitsvorgang, um die (vermeintliche) Authentizität zusätzlich zu unterstreichen. Die URL ist in diesem Fall teils zensiert, aber wie Sie an dem sichtbaren Ausschnitt erkennen können, befinden Sie sich nicht auf einer echten Microsoft-Webseite.

Schritt 4: Ab hier erfolgt das eigentliche Phishing, beginnend mit der Abfrage der E-Mail-Adresse. Oft ist sie bereits vorausgefüllt, um Vertrauen zu erwecken und den Login vermeintlich zu erleichtern.

Schritt 5: Nun wird das Passwort abgefragt und wie bereits im vorherigen Schritt erfolgt im Hintergrund ein Abgleich mit der echten Microsoft-Anmeldung unter Verwendung Ihrer eingetragenen User-Daten, sollten diese korrekt sein löst der echte Microsoft-Server die reguläre 2FA aus. Da Sie mit einem echten Login rechnen geben Sie diesen 2FA frei.

Schritt 6: Wie bereits angekündigt folgt nun der Abgleich der 2FA, um den Phishing Angriff erfolgreich abzuschließen. Nachdem Sie diesen Schritt bestätigt haben, erfolgt i. d. R. das Stehlen der aktuellen Sitzung und ein automatisierter Login in Ihrem Postfach. Siehe Schritt 9.

Schritt 7: Zusätzlich werden Sie noch gefragt, ob eine dauerhafte Anmeldung bestehen bleiben soll. Dadurch könnte eine temporäre Sitzung aufrechterhalten werden.

Schritt 8: Um einen aufkommenden Verdacht zu zerstreuen, werden Sie abschließend auf die echte Microsoft-Anmeldemaske weitergleitet. Dies ist ein klassischer Trick, um den Betrug zu verschleiern.

Schritt 9: Wie bereits erwähnt erfolgt nach Bestätigung der 2FA eine unmittelbare Anmeldung in Ihrem Postfach:

Ab hier haben die Cyberkriminellen viele Möglichkeiten das Konto zu kontrollieren. Oft werden im nächsten Schritt die 2FA deaktiviert und/oder neue Geräte hinzugefügt, um eine eigene Authentifizierung einzurichten. Da die Täter das Konto möglichst unbemerkt missbrauchen möchten, wäre ein vollständiges Aussperren (z. B. neues Kennwort) kontraproduktiv, da dieser Schritt auffällt und unter Umständen eine Kontosperrung zur Folge hätte. (Je nach eingesetzten Monitoring-Tools, M365 Produkte…)

Sollte der Zugriff unbemerkt bleiben kann das kompromittierte Konto für diverse Handlungen missbraucht werden:

- Verteilen von Phishing-Kampagnen

- E-Mail-Daten Exfiltration zur Vorbereitung weiterer Straftaten wie z. B. CEO Fraud, Payroll-Scam, Rechnungsmanipulation…

- Ausgespähte Daten veräußern/veröffentlichen

- Schadsoftware -> Dropper verschicken als mögliche Vorbereitung eines Ransomware-Angriffes

- ...

Wie können Sie sich schützen?

- Grundsätzlich: Links sowie verlinkte Buttons und Bilder nicht aus der E-Mail heraus anklicken. Suchen Sie die entsprechende Webseite z. B. über „Google“ und vergewissern Sie sich bevor Sie Ihre Zugangsdaten eingeben, dass Sie auf der originalen Webseite sind. Gleiches gilt für Telefonnummern.

- Obwohl diese Tools die 2FA aushebeln können, empfehlen wir Ihnen dennoch, sofern es möglich ist Ihre Konten mind. durch eine 2FA abzusichern.

- Technische Alternativen wie z. B. FIDO2 / WebAuthn (Passkeys, Security Keys, YubiKey,) können solche Phishing-Angriffe verhindern/abwehren.

- Implementierung von Präventionsmaßnahmen, um das Personal kontinuierlich über aktuelle Angriffsszenarien aufzuklären.

- Sollten Sie einen Phishing Link angeklickt haben, benachrichtigen Sie bestenfalls unverzüglich Ihre IT-Abteilung und/oder die zuständige Stelle/Person, um die erforderlichen Maßnahmen einzuleiten.

- Wird Ihr kompromittiertes Postfach benutzt, um weitere Phishing-E-Mails zu versenden, dann sollten Sie schnellstmöglich die angeschriebenen Empfängerkonten (falls ersichtlich) über diesen Umstand informieren.

- Uns (ZAC) anrufen. Wir können Sie in diesem Fall beraten und die Situation einschätzen.

Quellen:

[1] "Sneaky 2FA" [Online]. Verfügbar: https://www.netzwoche.ch/news/2025-01-22/telegrambasiertes-phishing-kit-nimmt-microsoft-konten-ins-visier.

[2] "Tycoon 2FA Phishing Kit Upgraded to Bypass Security Measures" [Online]. Verfügbar: https://www.infosecurity-magazine.com/news/tycoon-2fa-phishing-kit-upgraded/

Permanenter Link zu diesem Artikel auf zac-niedersachsen.de:

https://zac-niedersachsen.de/artikel/86

Klicken Sie hier und abonnieren Sie unseren Newsletter.