Informationsquelle OSINT

02.07.2024

Kurzer Ausflug aus Sicht einer Ermittlungsbehörde

(was passiert eigentlich vor einem Cyberangriff)

Bezugnehmend auf aktuelle Bedrohungslagen wie z. B. Ransomware, gewinnt die Nutzung von Open Source Intelligence (OSINT) zunehmend an Bedeutung.

Auf der einen Seite ist es sinnvoll zu wissen, wie Angreifer agieren bzw. agieren könnten und potentielle Ziele auskundschaften. Auf der anderen Seite ist es enorm wichtig, wie sich Unternehmen davor schützen können.

Unter OSINT versteht man im Allgemeinen das Zusammentragen, Vergleichen und Zusammenführen von frei verfügbaren Informationen aus dem Internet, um diese für seine Zwecke zu nutzen.

Dieses zusammentragen kann auf der einen Seite von Cyberkriminellen im Vorfeld zu Cyberattacken genutzt werden, andererseits aber auch durch zum Schutz der eigenen Infrastruktur proaktiv zum Einsatz kommen.

Im Ergebnis kann OSINT der Informationssammlung für potentielle Cyberkriminelle oder aber auch dem eigenen Schutz dienen.

Regelmäßige Fragestellungen zum Thema OSINT:

Einsatz von Tools -> Cyberkriminelle vs. Unternehmen

Regelmäßig werden Tools, welche eigentlich dem eigenen Schutz dienen von Cyberkriminellen missbräuchlich benutzt. Dabei handelt es sich meist um gecrackte Versionen, welche sich Cyberkriminelle in Undergroundforen zulegen und anschließend nutzen können. Als Beispiele können hierbei Tools wie Shodan, Maltego, Metagoofil, theHarvester, Cobalt Strike, aber auch Open Source-Tools wie NMAP, Bloodhound, RClone(Aufzählung nicht abschließend) genannt werden. Diese Tools dienen grundsätzlich dem Schutz von eigener IT-Infrastruktur, werden aber auch gerne von Cyberkriminellen für deren Zwecke verwendet.

Ist OSINT legal -> Cyberkriminelle vs. Unternehmen

Das ist spezifisch schwer festzulegen. Legal ist OSINT und der Einsatz u. a. der oben beschriebenen Tools, zum Schutz von eigener IT-Infrastruktur. Illegal kann das Erheben solcher Informationen werden, wenn ohne eine Einwilligung Daten erhoben werden, welche nicht öffentlich zugänglich oder anderweitig gesondert geschützt sind. Auf die einschlägigen Paragrafen des Strafgesetzbuches wird verwiesen. Unabhängig davon sind die jeweiligen Nutzungsbedingungen u. a. von den sozialen Netzwerken gesondert zu betrachten.

Nutzung von OSINT -> Cyberkriminelle vs. Unternehmen

Cyberkriminelle nutzen regelmäßig OSINT für deren eigenen Zwecke. Dabei suchen sie proaktiv nach Datenquellen, um diese dann u. a. mit den o. g. Tools anzuzapfen. Im Optimalfall werden dabei keinerlei Spuren hinterlassen. Vollautomatisierter Einsatz von verschiedenen Techniken kann dabei häufig beobachtet werden. Welche konkrete Rolle ein Cyberkrimineller dabei spielt ist regelmäßig nicht eindeutig zu identifizieren. Regelmäßig wird nach erfolgten OSINT-Analysen sogenanntes Spear-Phishing angewandt und aktive Sicherheitslücken durch Cyberkriminelle ausgenutzt?

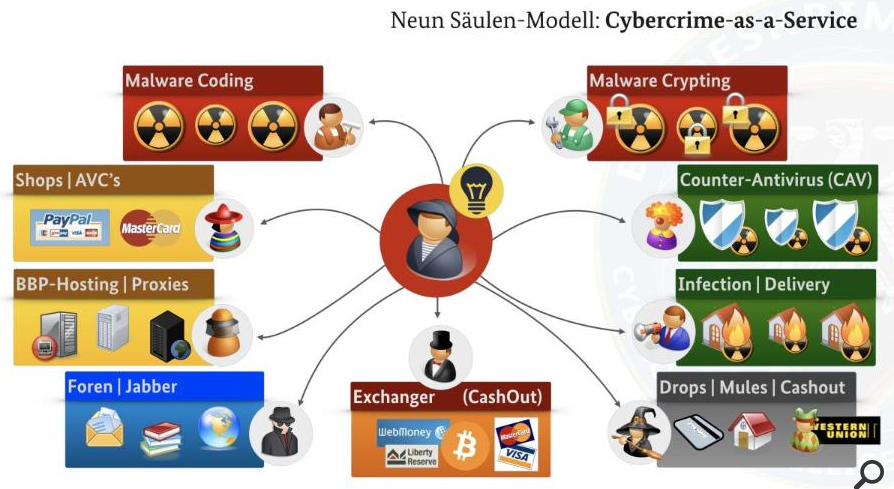

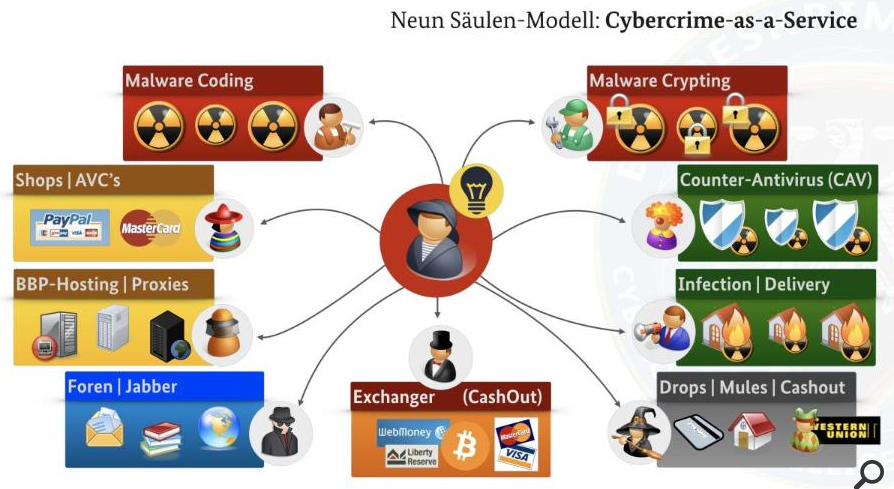

Das Modell Cybercrime as a Service (CaaS) spielt dabei eine zentrale Rolle.

Schützen können sich Unternehmen, indem proaktiv innerhalb und außerhalb eigener IT-Infrastruktur nach einschlägigen Tools gesucht wird und diese identifiziert werden. Bei Feststellung von solcher Software und Tools, welche nicht selbst aktiv eingesetzt wird, ist eine weiterführende Analyse der eigenen Systeme geboten. Ein besonderes Augenmerk sollte dabei auf offene Ports, unsichere vernetzte Geräte, ungepatchte Software und Informationen zu eingesetzten Geräten/Software, Softwareversionen, Gerätenamen, Netzwerke und nach außen sichtbaren IP-Adressen liegen.

Fazit ->

Insbesondere auf Unternehmensseite ist ein ständiges Monitoring von aktuellen Entwicklungen und Sicherheitsbedrohungen ein ausreichendes Maß an Beachtung zu geben, um sich vor Cyberbedrohungen zu schützen. Ein proaktives Handeln durch die eigenen IT-Beauftragten sowie eine regelmäßige Sensibilisierung von Mitarbeitenden ist hierzu erforderlich. Aktivitäten u. a. von Ransomware-Gruppierungen lassen sich im Internet z. B. auf Ransomlook.io tagesaktuell beobachten.

Für weiterführende Informationen treten sie gerne mit der ZAC Niedersachsen in Kontakt.

Herzlichst

Volker Peters

Quellverweise:

https://www.shodan.io/

https://www.maltego.com/

https://github.com/opsdisk/metagoofil

https://github.com/laramies/theHarvester

https://www.cobaltstrike.com/

https://nmap.org/

https://github.com/BloodHoundAD

https://rclone.org/

https://www.bka.de/DE/DasBKA/OrganisationAufbau/Fachabteilungen/Cybercrime/cybercrime_node.html

https://www.ransomlook.io/

Kurzer Ausflug aus Sicht einer Ermittlungsbehörde

(was passiert eigentlich vor einem Cyberangriff)

Bezugnehmend auf aktuelle Bedrohungslagen wie z. B. Ransomware, gewinnt die Nutzung von Open Source Intelligence (OSINT) zunehmend an Bedeutung.

Auf der einen Seite ist es sinnvoll zu wissen, wie Angreifer agieren bzw. agieren könnten und potentielle Ziele auskundschaften. Auf der anderen Seite ist es enorm wichtig, wie sich Unternehmen davor schützen können.

Unter OSINT versteht man im Allgemeinen das Zusammentragen, Vergleichen und Zusammenführen von frei verfügbaren Informationen aus dem Internet, um diese für seine Zwecke zu nutzen.

Dieses zusammentragen kann auf der einen Seite von Cyberkriminellen im Vorfeld zu Cyberattacken genutzt werden, andererseits aber auch durch zum Schutz der eigenen Infrastruktur proaktiv zum Einsatz kommen.

Im Ergebnis kann OSINT der Informationssammlung für potentielle Cyberkriminelle oder aber auch dem eigenen Schutz dienen.

Regelmäßige Fragestellungen zum Thema OSINT:

Einsatz von Tools -> Cyberkriminelle vs. Unternehmen

Regelmäßig werden Tools, welche eigentlich dem eigenen Schutz dienen von Cyberkriminellen missbräuchlich benutzt. Dabei handelt es sich meist um gecrackte Versionen, welche sich Cyberkriminelle in Undergroundforen zulegen und anschließend nutzen können. Als Beispiele können hierbei Tools wie Shodan, Maltego, Metagoofil, theHarvester, Cobalt Strike, aber auch Open Source-Tools wie NMAP, Bloodhound, RClone(Aufzählung nicht abschließend) genannt werden. Diese Tools dienen grundsätzlich dem Schutz von eigener IT-Infrastruktur, werden aber auch gerne von Cyberkriminellen für deren Zwecke verwendet.

Ist OSINT legal -> Cyberkriminelle vs. Unternehmen

Das ist spezifisch schwer festzulegen. Legal ist OSINT und der Einsatz u. a. der oben beschriebenen Tools, zum Schutz von eigener IT-Infrastruktur. Illegal kann das Erheben solcher Informationen werden, wenn ohne eine Einwilligung Daten erhoben werden, welche nicht öffentlich zugänglich oder anderweitig gesondert geschützt sind. Auf die einschlägigen Paragrafen des Strafgesetzbuches wird verwiesen. Unabhängig davon sind die jeweiligen Nutzungsbedingungen u. a. von den sozialen Netzwerken gesondert zu betrachten.

Nutzung von OSINT -> Cyberkriminelle vs. Unternehmen

Cyberkriminelle nutzen regelmäßig OSINT für deren eigenen Zwecke. Dabei suchen sie proaktiv nach Datenquellen, um diese dann u. a. mit den o. g. Tools anzuzapfen. Im Optimalfall werden dabei keinerlei Spuren hinterlassen. Vollautomatisierter Einsatz von verschiedenen Techniken kann dabei häufig beobachtet werden. Welche konkrete Rolle ein Cyberkrimineller dabei spielt ist regelmäßig nicht eindeutig zu identifizieren. Regelmäßig wird nach erfolgten OSINT-Analysen sogenanntes Spear-Phishing angewandt und aktive Sicherheitslücken durch Cyberkriminelle ausgenutzt?

Das Modell Cybercrime as a Service (CaaS) spielt dabei eine zentrale Rolle.

Schützen können sich Unternehmen, indem proaktiv innerhalb und außerhalb eigener IT-Infrastruktur nach einschlägigen Tools gesucht wird und diese identifiziert werden. Bei Feststellung von solcher Software und Tools, welche nicht selbst aktiv eingesetzt wird, ist eine weiterführende Analyse der eigenen Systeme geboten. Ein besonderes Augenmerk sollte dabei auf offene Ports, unsichere vernetzte Geräte, ungepatchte Software und Informationen zu eingesetzten Geräten/Software, Softwareversionen, Gerätenamen, Netzwerke und nach außen sichtbaren IP-Adressen liegen.

Fazit ->

Insbesondere auf Unternehmensseite ist ein ständiges Monitoring von aktuellen Entwicklungen und Sicherheitsbedrohungen ein ausreichendes Maß an Beachtung zu geben, um sich vor Cyberbedrohungen zu schützen. Ein proaktives Handeln durch die eigenen IT-Beauftragten sowie eine regelmäßige Sensibilisierung von Mitarbeitenden ist hierzu erforderlich. Aktivitäten u. a. von Ransomware-Gruppierungen lassen sich im Internet z. B. auf Ransomlook.io tagesaktuell beobachten.

Für weiterführende Informationen treten sie gerne mit der ZAC Niedersachsen in Kontakt.

Herzlichst

Volker Peters

Quellverweise:

https://www.shodan.io/

https://www.maltego.com/

https://github.com/opsdisk/metagoofil

https://github.com/laramies/theHarvester

https://www.cobaltstrike.com/

https://nmap.org/

https://github.com/BloodHoundAD

https://rclone.org/

https://www.bka.de/DE/DasBKA/OrganisationAufbau/Fachabteilungen/Cybercrime/cybercrime_node.html

https://www.ransomlook.io/

Permanenter Link zu diesem Artikel auf zac-niedersachsen.de:

https://zac-niedersachsen.de/artikel/79

Klicken Sie hier und abonnieren Sie unseren Newsletter.